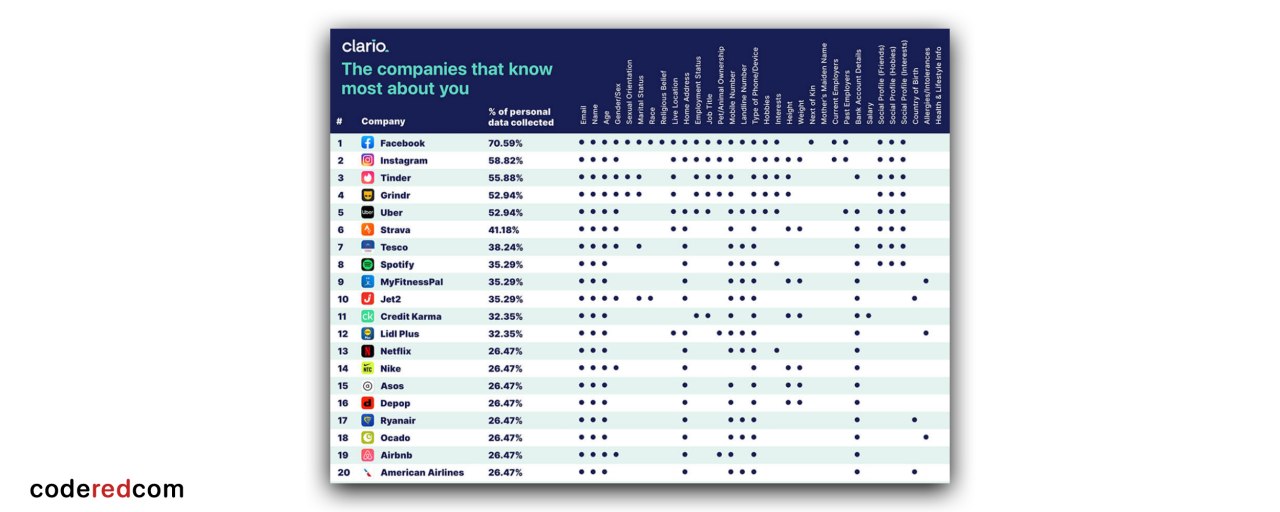

Британский производитель антивирусных решений Clario составил рейтинг компаний, собирающих данные пользователей. Речь идет не о стандартных трекинговых технологиях, таких как cookie-файлы, использующиеся для отслеживания посещаемых пользователями сайтов и покупаемых ими товаров с целью таргетинга. Clario создала подробную инфографику, демонстрирующую, какую в точности информацию о пользователях собирают соцсети, online-магазины, стриминговые сервисы и т.д. либо сразу после того, как пользователь на них подписался, либо с течением времени.

Специалисты Clario определили 32 критерия для персональных данных, интересующих компании. Сюда входят электронные адреса, полные имена, сведения о здоровье и близких родственниках, девичью фамилию матери и место рождения. Некоторым компаниям также интересен рост и вес пользователя. Как правило, такие данные запрашивают фитнес-приложения, но есть как минимум один финансовый сервис, тоже запрашивающий подобные сведения. Некоторым приложениям также нужны данные о работе, в том числе о зарплате и прошлых местах работы.

Больше всего данных о пользователях собирает компания Facebook и ее «дочка» Instagram. Из всех 32 критериев данных Facebook собирает 70,59%. Конечно, они нужны компании не только для того, чтобы улучшить опыт пользователей соцсети, но и для таргетированной рекламы. Instagram собирает 58,82% данных, и в отличие от Facebook ее не интересуют данные о расе, семейном положении и сексуальной ориентации.

За Facebook и Instagram следуют приложения для знакомств Tinder и Grindr. Их не интересует столько подробностей о пользователях, как Facebook, зато им нужно знать их рост и подробности о банковских счетах.

#новость