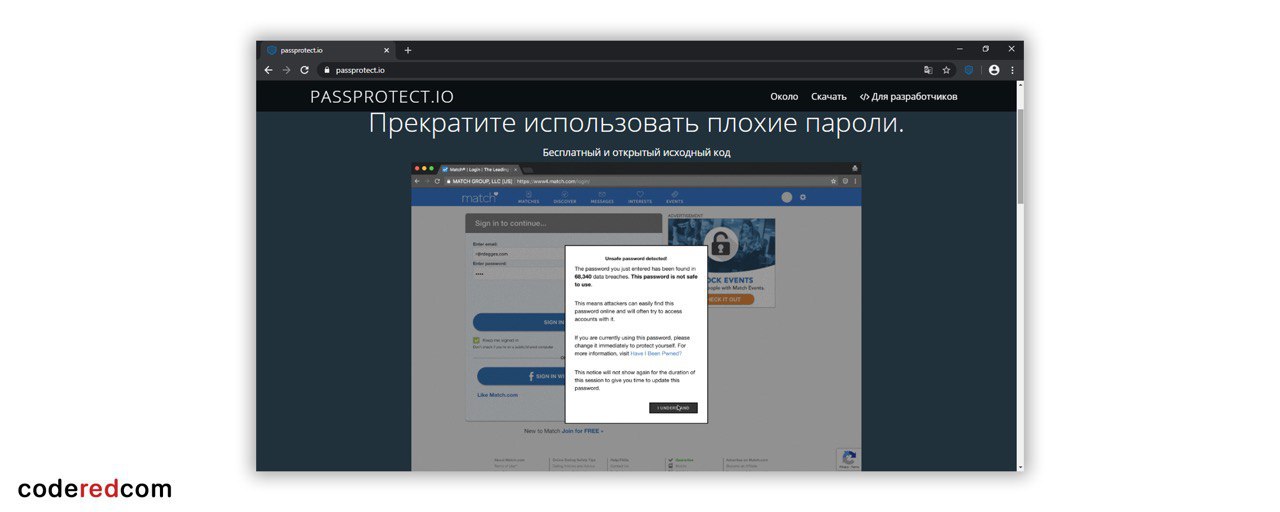

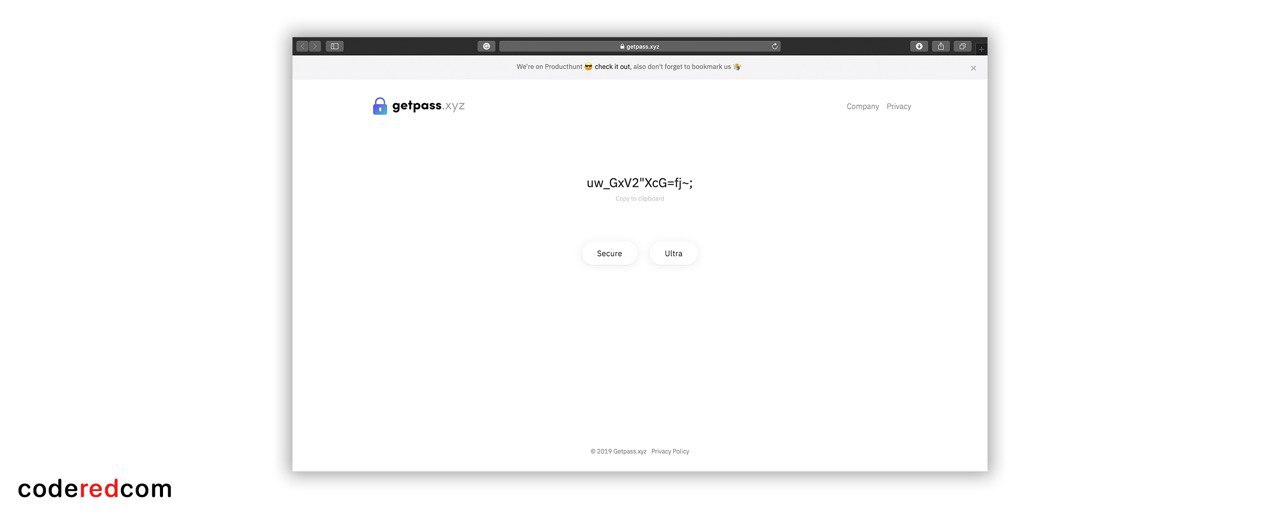

PassProtect - это расширение, которое сравнивает пользовательский пароль с крупной базой утечек Have I Been Pwned. В базе хранятся данные всех скомпрометированных крупных компаний и сервисов за последние семь лет.

Что важно, при проверке пользовательской почты и пароля по базе, расширение использует k-анонимность. Таким образом, информация не передается ни на сервера компании, ни на сайт Have I Been Pwned. При наличии слитого пароля в базе, на экране появляется уведомление, предлагающее варианты усиления пароля и защиты от утечек.

Данное расширение позволяет «с ходу» понимать, безопасны ли используемые вами пароли, или они уже находиться в базе злоумышленников. Проверка пароля происходит в реальном времени, автоматически. Вам не придется терять время на проверку вручную. Согласитесь, удобно.

📌https://www.passprotect.io/

#расширения #безопасность #приватность