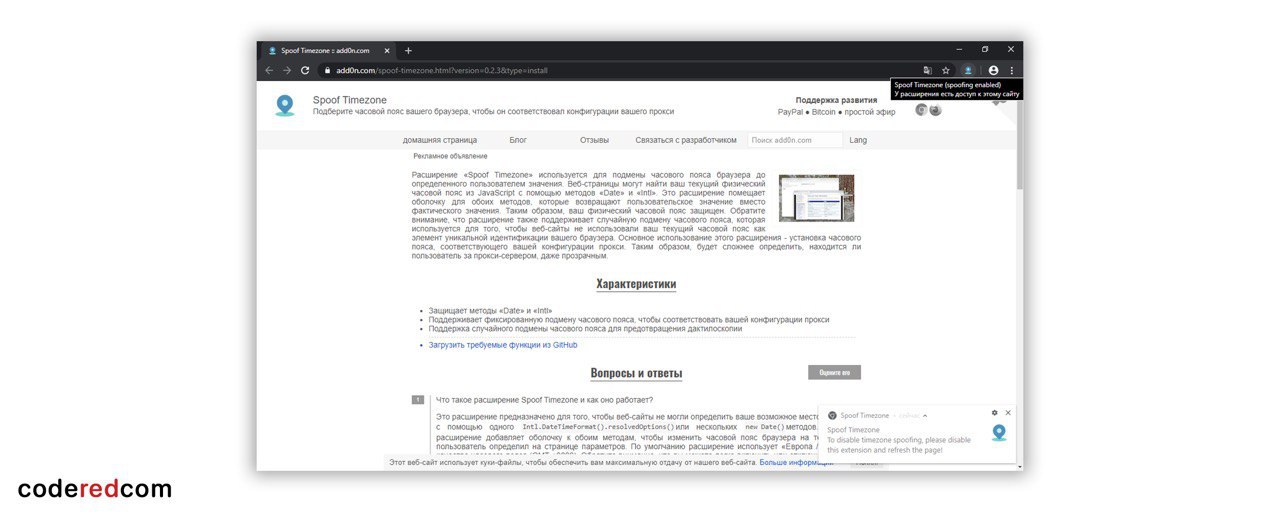

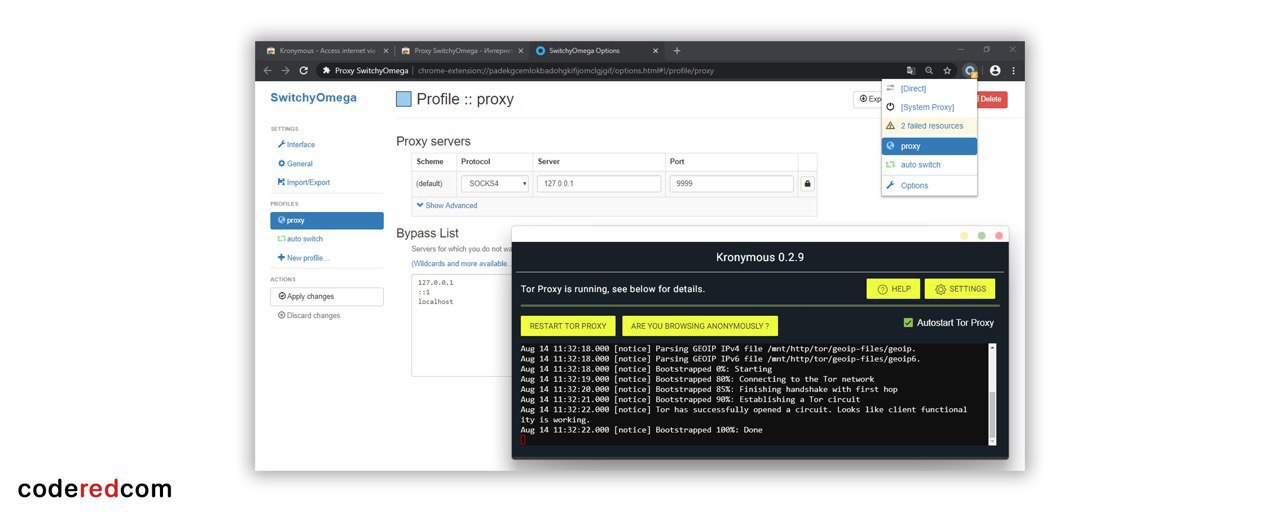

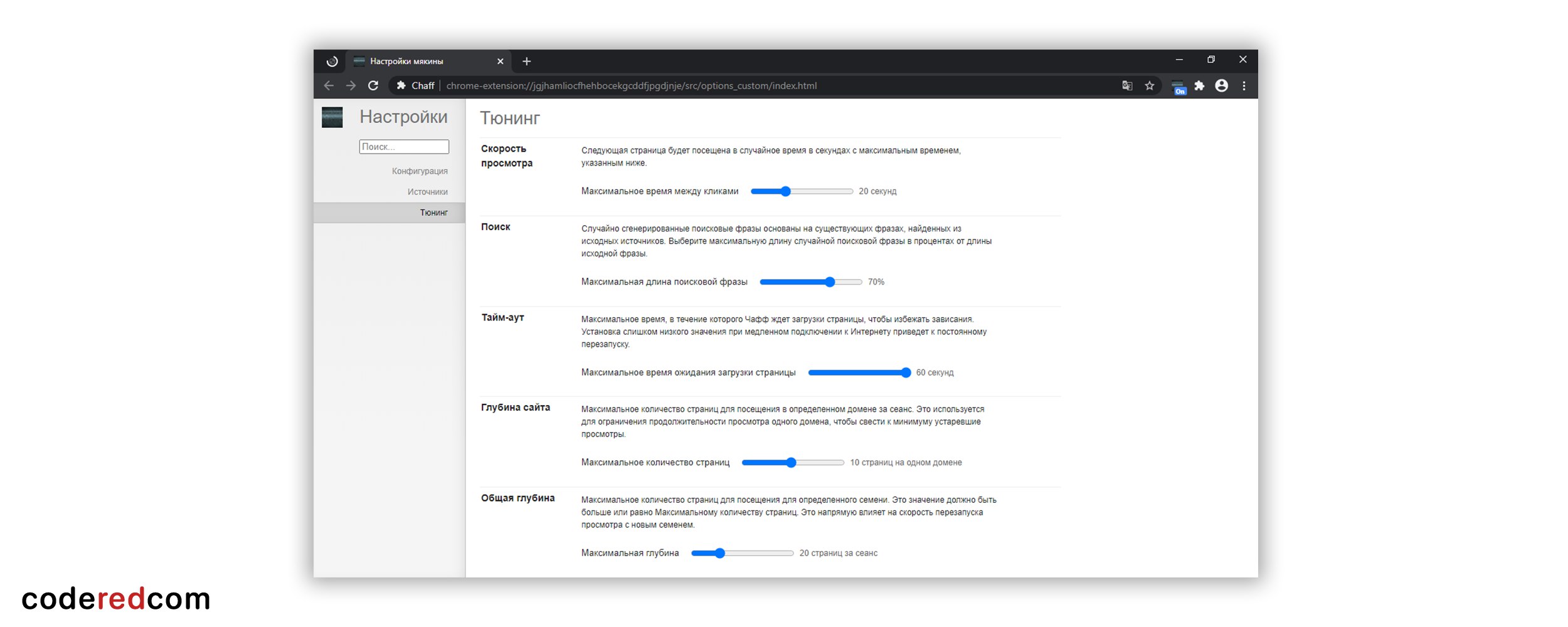

Для того, чтобы лучше скрыть цифровой отпечаток браузера, можно использовать расширение, которое называется «Spoof Timezone».

Его основная задача состоит в фиксированной подмене часового пояса браузера до определенного пользователем значения, посредством изоляции методов отслеживания «Date» и «Intl» из JavaScript. Расширение также поддерживает и случайную подмену часового пояса, которая используется, чтобы веб-сайты не брали ваш текущий часовой пояс как элемент уникальной идентификации вашего браузера.

Настройка

1. Качаем расширение для своего браузера по данной ссылке.

2. Нажимаем правой кнопкой мыши по расширению и выбираем пункт «Параметры».

3. В первом поле выбираем нужный часовой пояс, а затем нажимаем кнопку «Save».

Готово, теперь все веб-сайты будут видеть только тот часовой пояс, что вы выбрали сами. Чтобы включить случайную подмену пояса, которая будет автоматический обновляться, достаточно активировать последнюю галочку в параметрах расширения.

📌https://add0n.com/spoof-timezone.html

#расширения #приватность