Почему важно заклеивать веб-камеруДрузья! Предлагаю вашему вниманию новую рубрику #полезно, статьи которой уже мелькали на канале. В рамках этих статей мы поговорим о темах, которые вызывают много вопросов и требуют обсуждения. Кстати, если у Вас есть идеи для рубрики, присылайте их в предложку -

@coderedbotВ современных реалиях, заклеивание камер гаджетов — это один из множества шагов к информационной приватности.

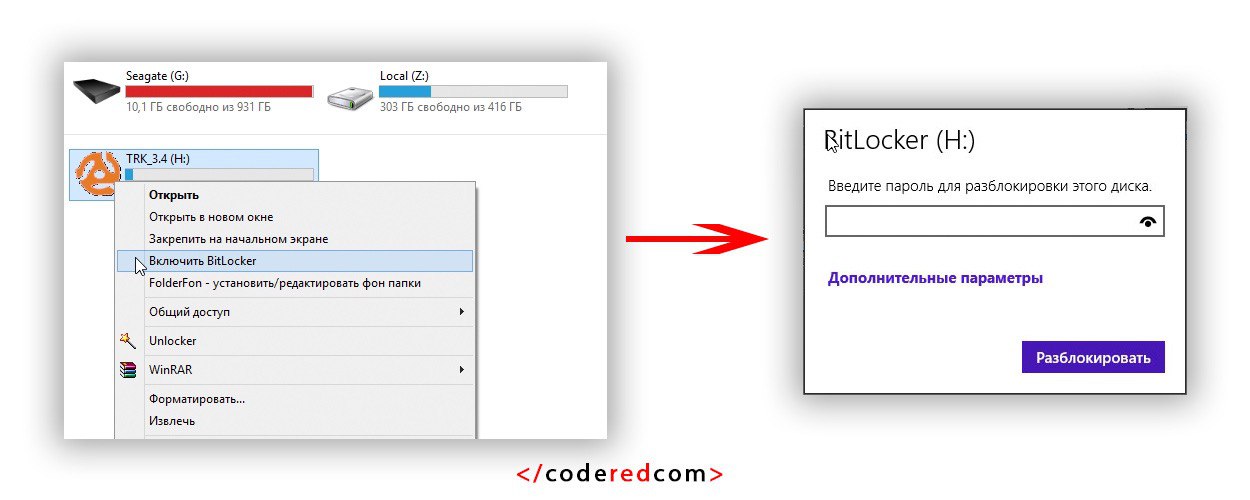

Начнем с того, что заклеивать камеры ноутбуков и смартфонов однозначно стоит, если вы в самом деле боитесь, что за вами могут шпионить. Такие действия вас однозначно дополнительно обезопасят, ведь вы предполагаете, что кто-то намеренно пытается получить доступ к вашему устройству. Но тогда не стоит забывать и про микрофон, ведь он также потенциально будет доступен для подключения чужакам.

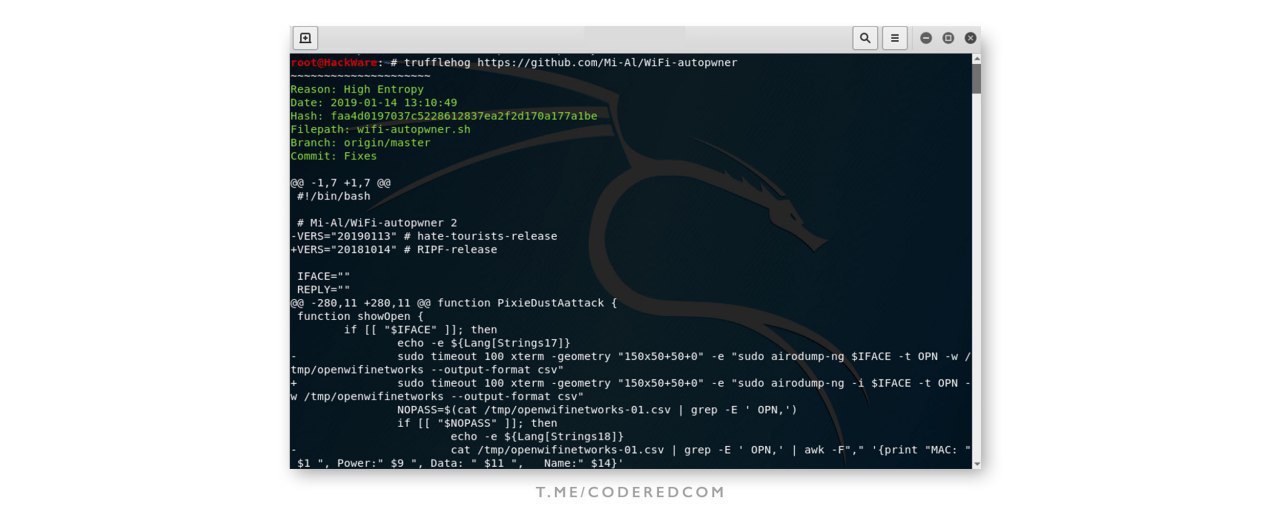

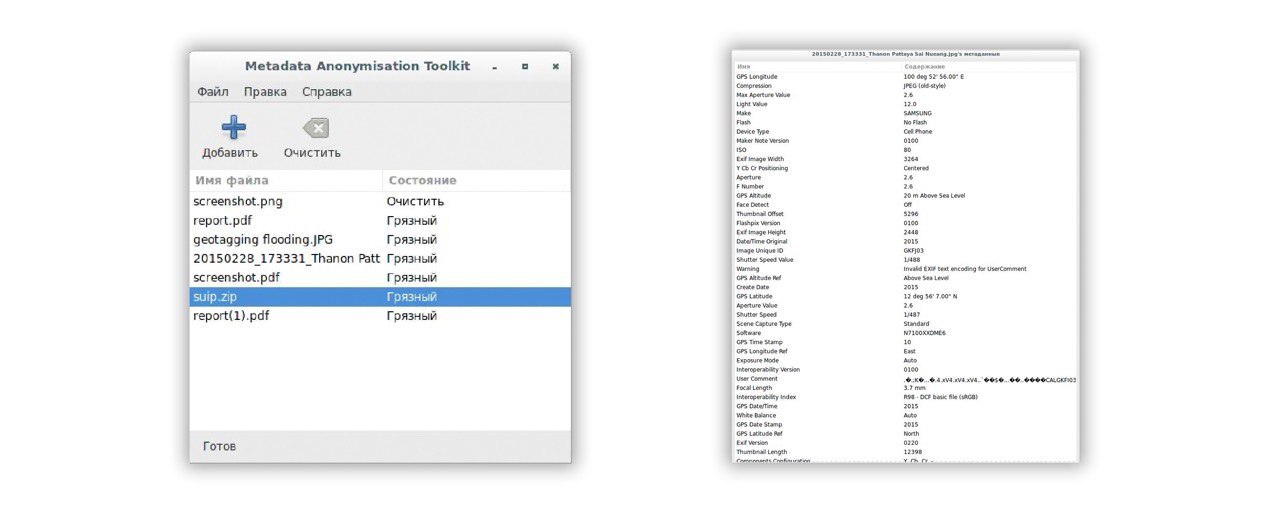

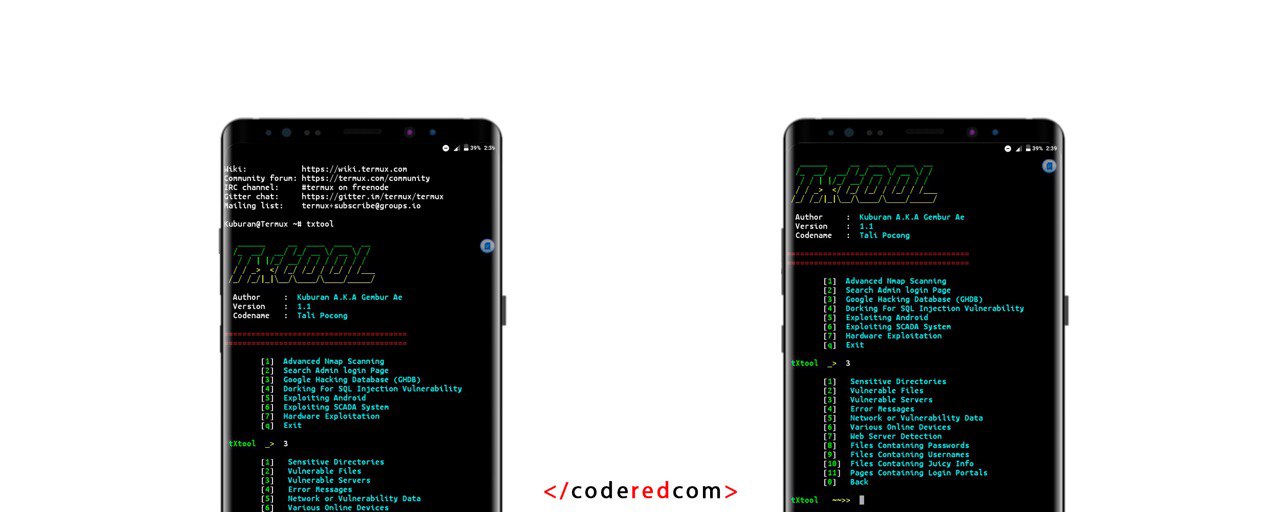

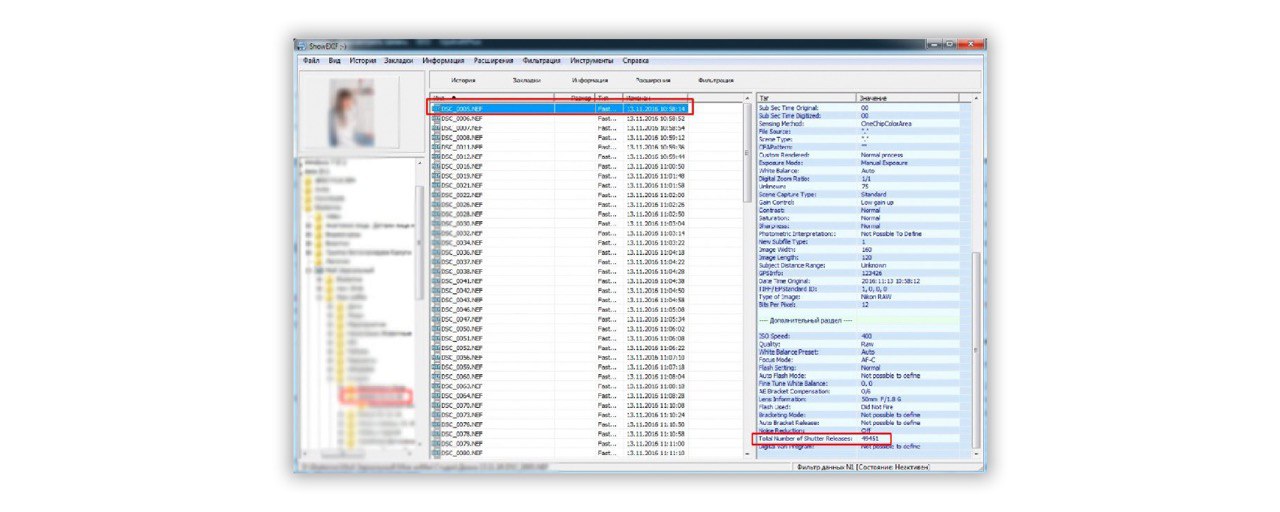

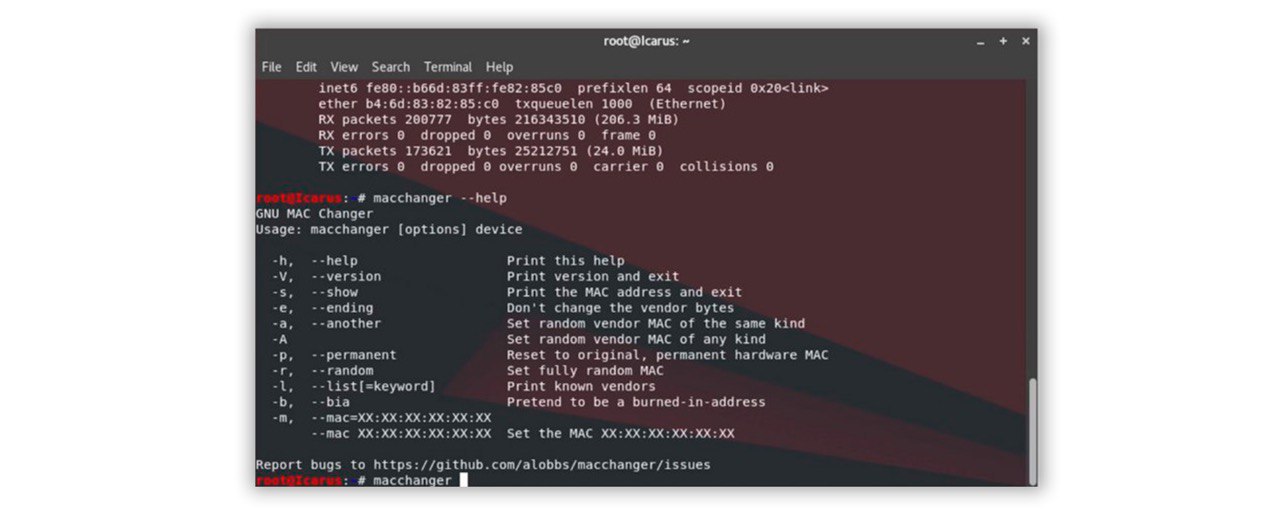

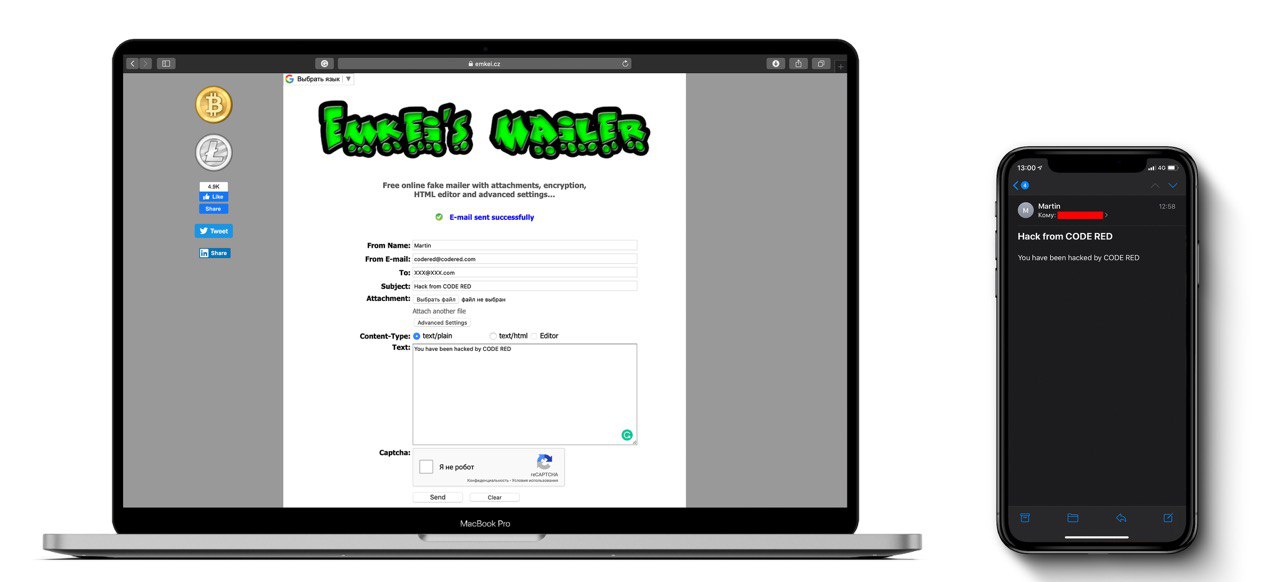

Есть и другие случаи, когда заклеенная камера поможет сохранить вашу приватность. Например, если вы случайно подхватили на устройство вирус. К сожалению, стоит признать, что от этого не застрахован никто. Даже в самом простом инструменте для взлома, входящем в Kali Linux — Armitage, который позволяет использовать почти все CVE-уязвимости, после получения доступа к компьютеру через одну из них или с помощью трояна, чтобы получить снимок камеры, нужно сделать несколько кликов мышкой. С Android устройствами точно также, правда, если у вас последняя его версия, известных уязвимостей в ней, скорее всего, нет.

Таким образом выходит, что камеру заклеить или закрыть (кстати, есть специальные

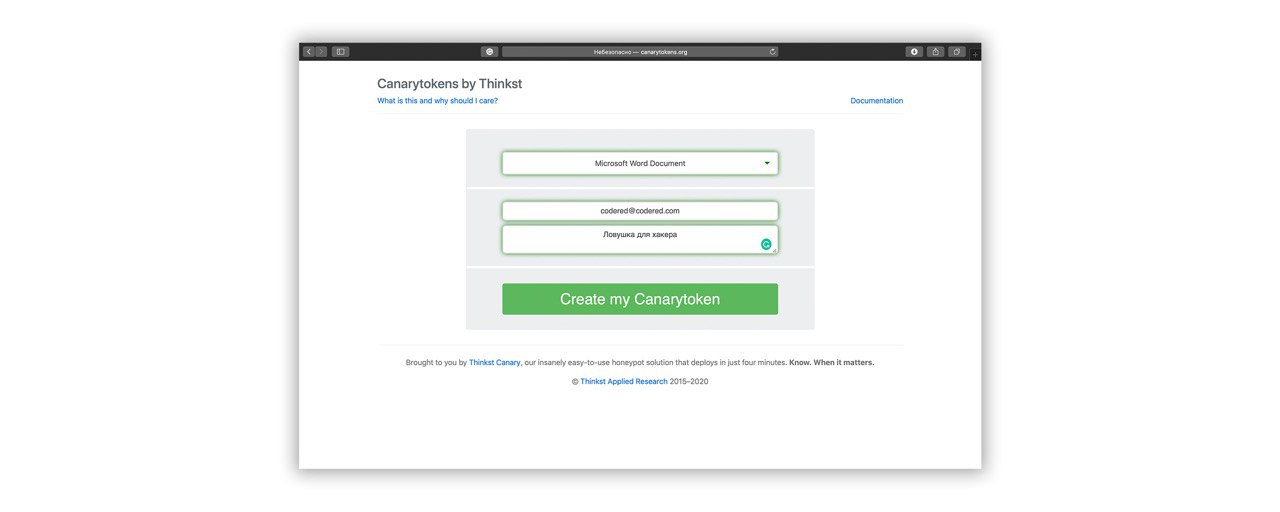

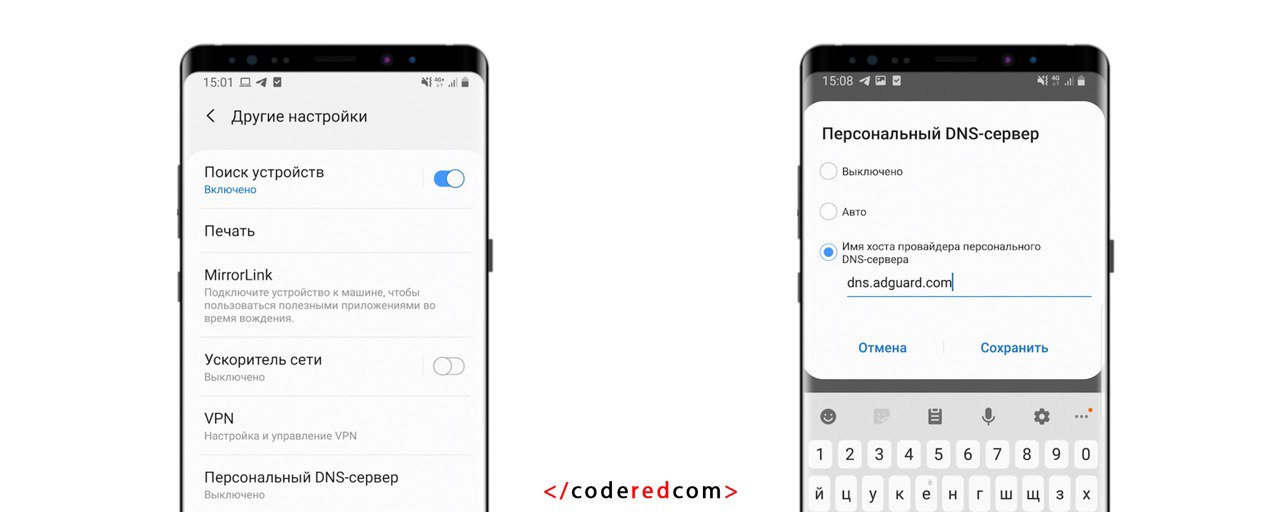

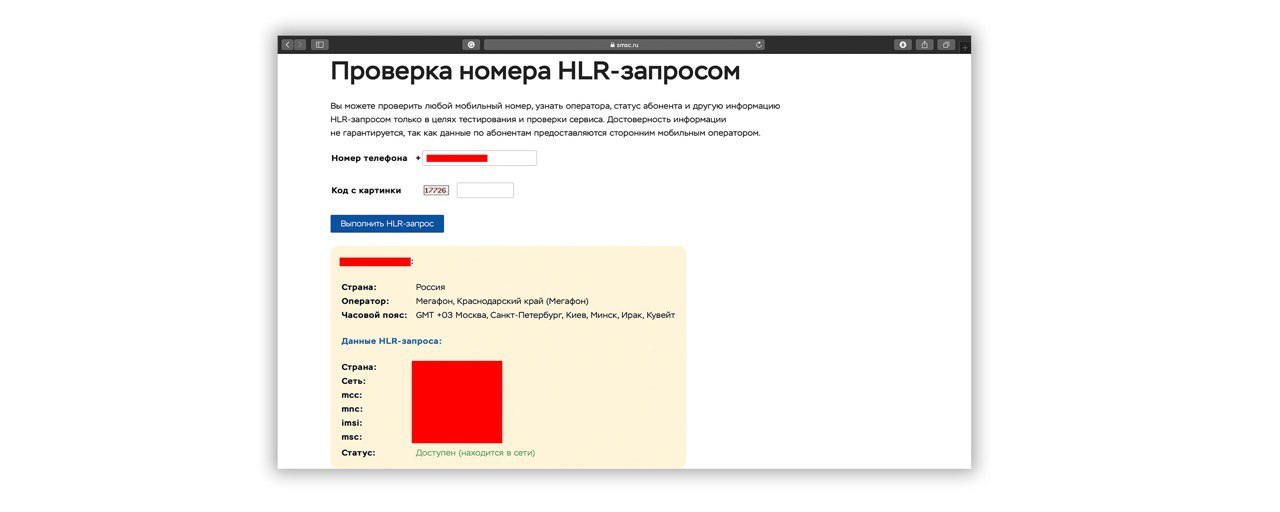

шторки) однозначно стоит, более того, если вы подозреваете слежку, придется также в BIOS отключить встроенный микрофон, и на всякий случай постоянно мониторить входящий и исходящий трафик.

Стоит сказать, что случаи слежки достаточно распространены, поэтому не стоит думать об этом как о чём-то далёком, что никогда с вами не случится. К тому же, помимо хакеров, слежкой занимаются спецслужбы, об этом говорил Сноуден ещё в 2014 году.

#полезно