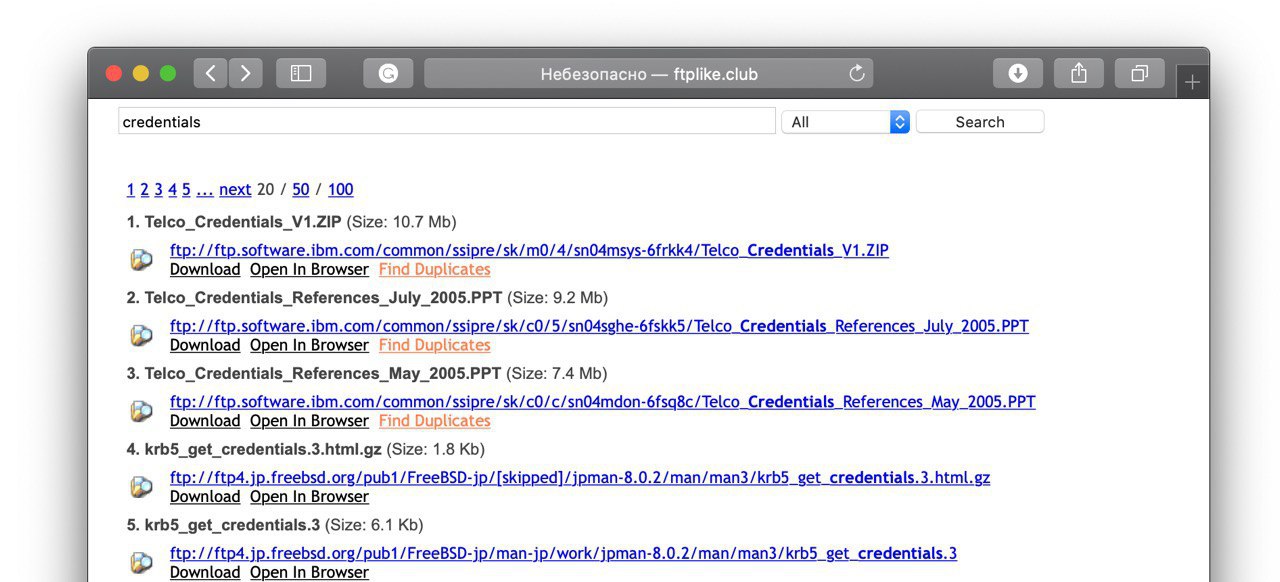

Отличие таких поисковых систем от обычных, таких как Google и Yandex в том, что эти системы осуществляют поиск на WWW серверах и html страницах по их содержимому, в то время как файловые поисковики ищут файлы на FTP-серверах по именам самих файлов и каталогов.

С помощью них можно найти много интересного, как например платные программы, документы или забытый кем-то файл с паролями.

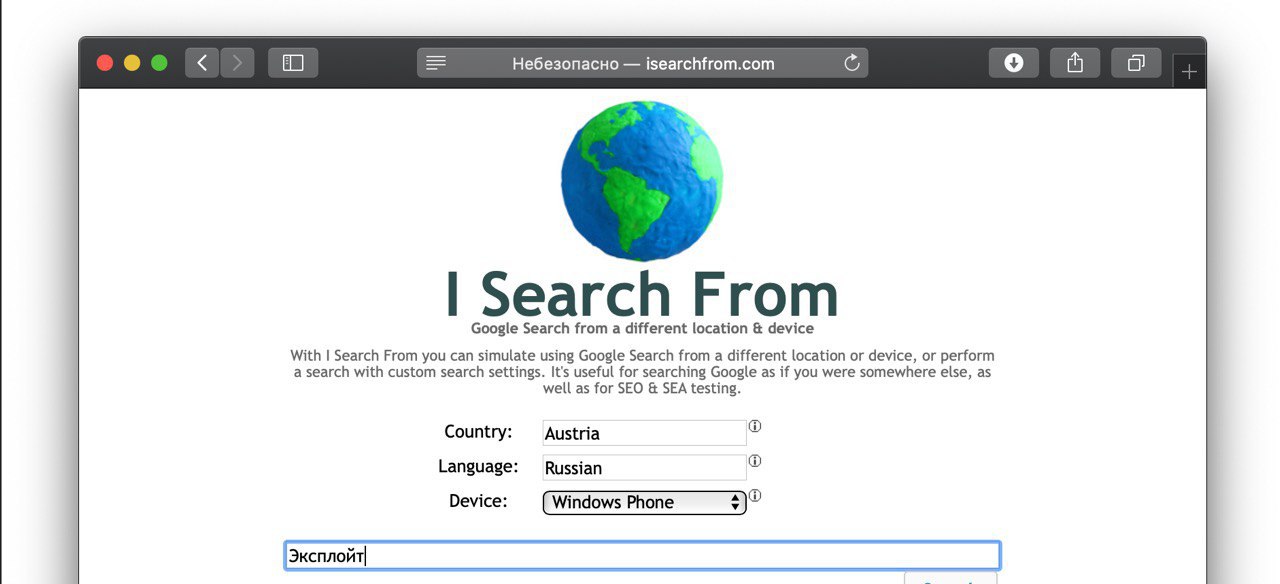

Несколько сайтов:

http://ftplike.club

http://archie.icm.edu.pl/archie_eng.html

http://www.mmnt.ru/int/

#полезно #нетсталкинг