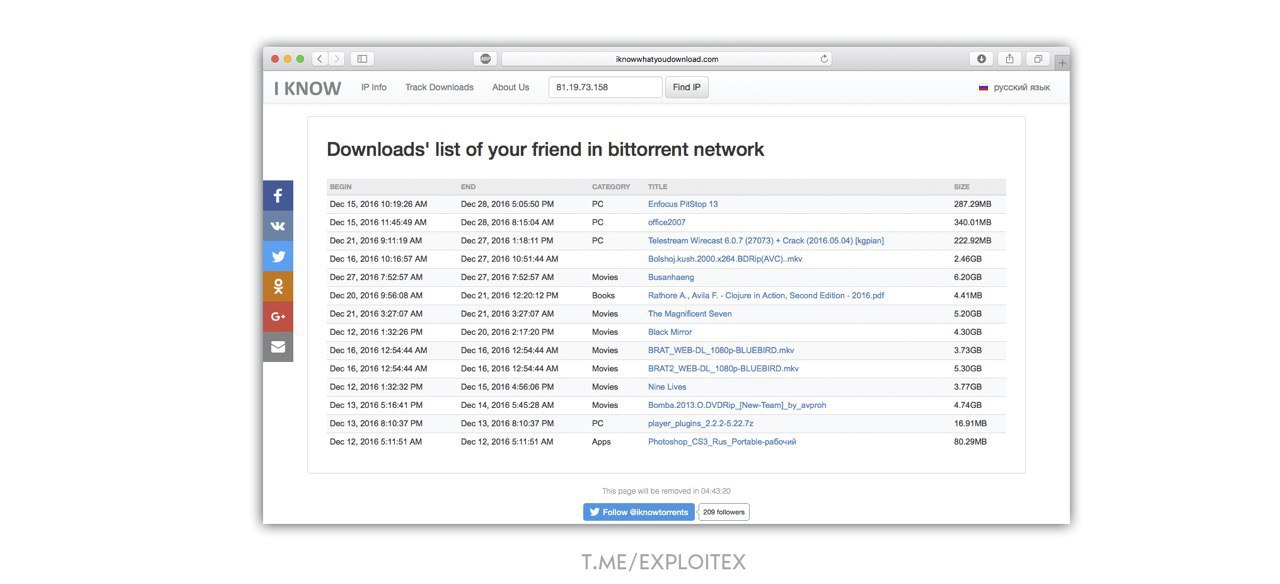

Проверка VPN на предмет утечки DNSПри подключении к сайтам система доменных имен DNS переводит доменные имена в соответстующие им IP-адреса, обычно это происходит на серверах вашего интернет провайдера. В свою очередь, когда вы используете VPN, то ваш настоящий IP маскируется, что не позволяет посторонним отследить ваше местоположение.

Но иногда запросы на перевод доменного имени в IP-адрес могут просачиться сквозь VPN-туннель. Из-за этого IP-адрес и местонахождение вашего провайдера становятся видны всем желающим.

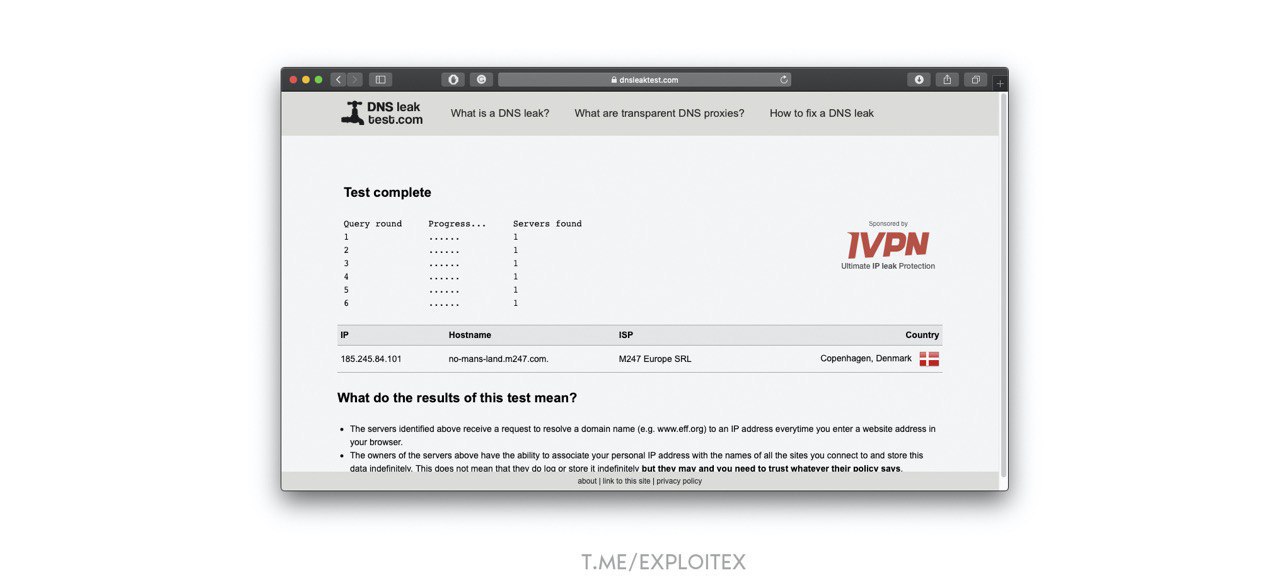

Чтобы проверить, не утекает ли DNS у вашего VPN, вам нужно зайти на

dnsleaktest.com и нажать

Extended test. Если вы увидите, что ваш IP-адрес, местонахождение и другие данные совпадают с данными вашего провайдера, то, увы, у вас утечка DNS и VPN-сервис желательно сменить.

При утечках DNS не означает ваш настоящий IP-адрес остается скрытым. Утекают только лишь данные вашего интернет-провайдера. Впрочем, всего этого хватит, чтобы без проблем определить и ваш настоящий IP-адрес.

#анонимность