20 000 подписчиков🎉У нашего канала большой праздник -

20 000 ПОДПИСЧИКОВ! И это - повод поблагодарить всех, кто к нам присоединился и продолжает присоеденяться. Именно Вы, дорогие читатели, даёте силы и вдохновение, чтобы делать интересный контент каждый день.

К этой цифре мы шли уже почти

2 года, и в этом посте мы хотим выразить особую благодарность некоторым нашим друзьям:

@social_engineering_club - социальная инженерия, профайлинг и НЛП

@howdyho_official - просто о мире IT

@CyberYozh - крутой курс по анонимности и безопасности в сети

@dataleak - утечки данных по всему миру

@webware - хакинг от новичка до профи

@cardingpro - интревью с представителями различных профессий

@SecLabNews - последние новости IT-безопасности в России и мире

@vschannel - антидетекты и методики отслеживания

@bugfeature - секреты соц. сетей и баги приложений

@chipollin0nion - новости даркнета

Также не забывайте читать другие наши каналы:@forsighten - Кибербезопасность и хакинг

@hackerlib - Книги, курсы и полезные материалы

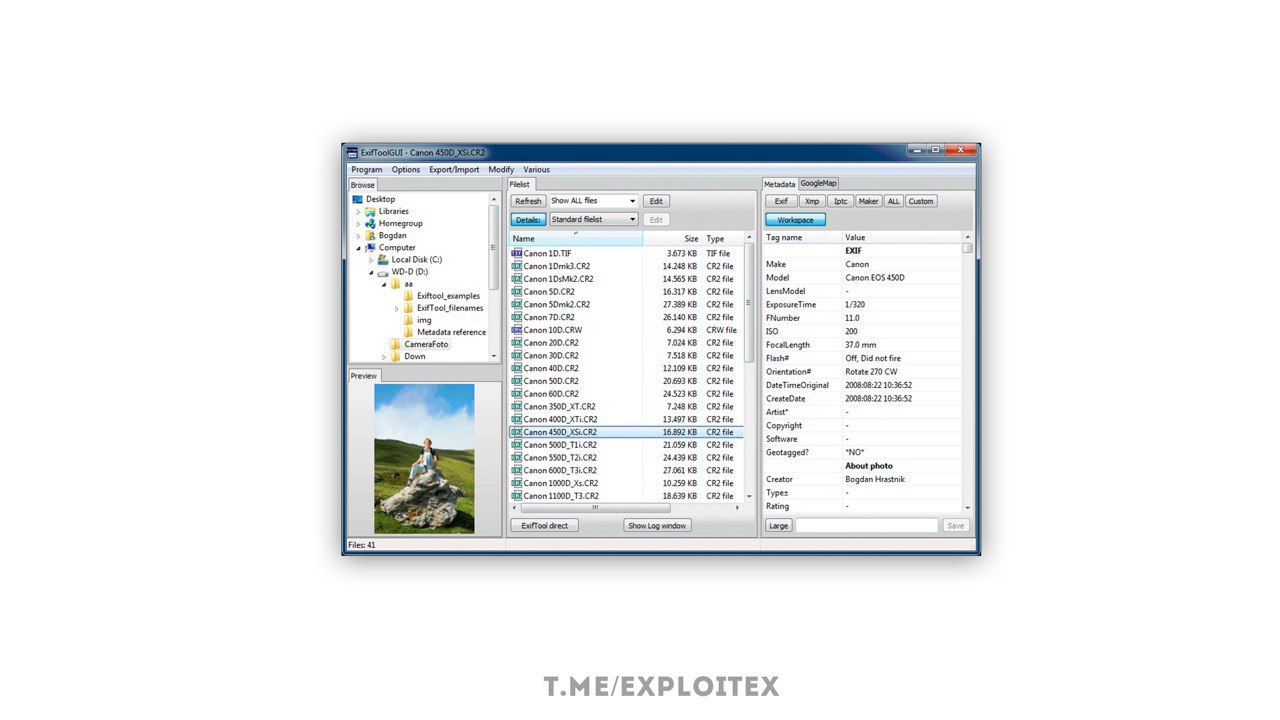

@hackerware - Хакерские гаджеты и устройства