Size: a a a

2016 August 04

2016 August 05

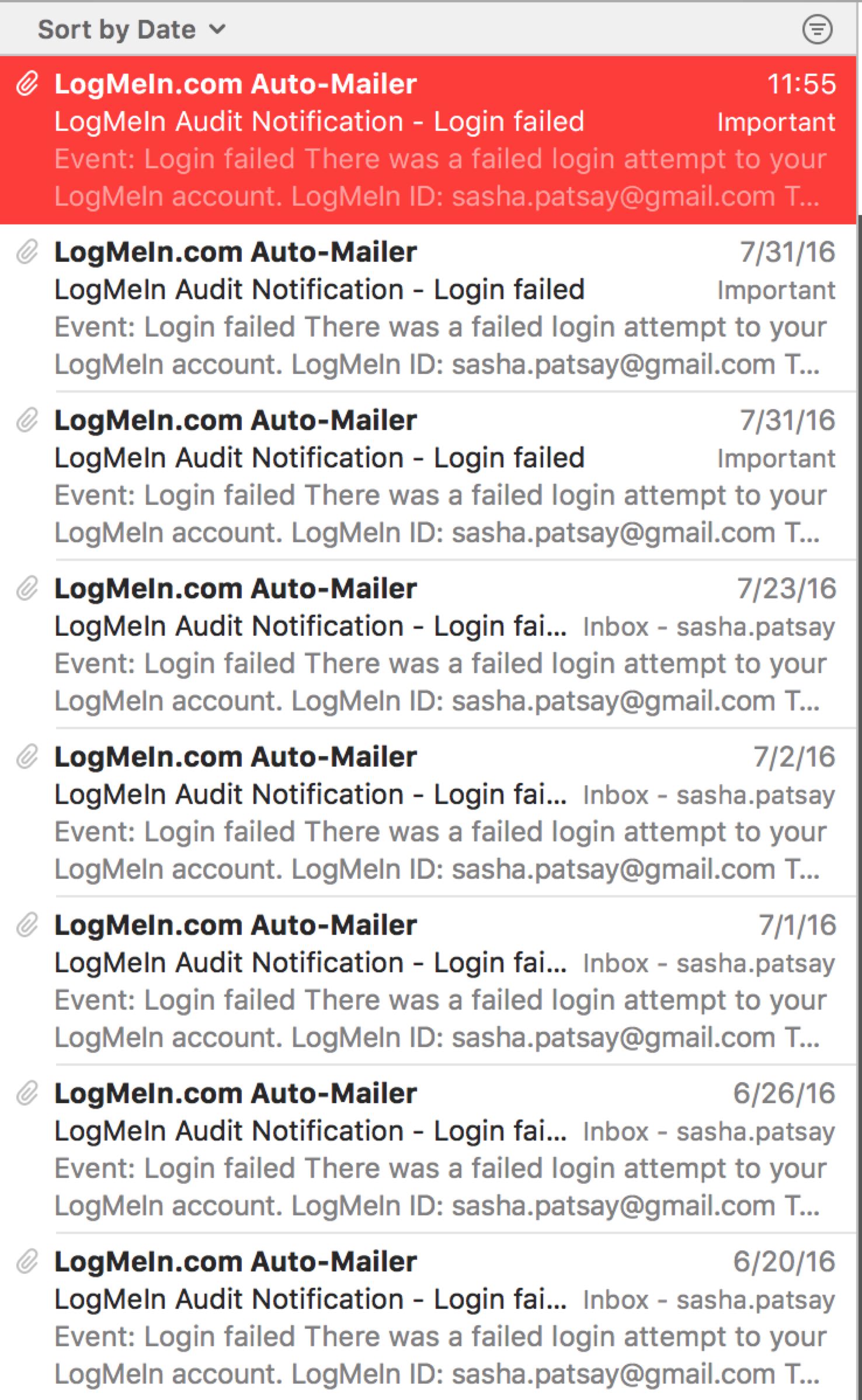

Apple запустила программу bug bounty: сообщайтесь об уязвимостях, получайте деньги, до 200 тыс долларов http://www.theverge.com/2016/8/4/12380036/apple-bug-bounty-program-vulnerability-security

Вот кое-какие мысли про эту программу. Если вкратце: все хорошо https://securosis.com/mobile/thoughts-on-apples-bug-bounty-program/full

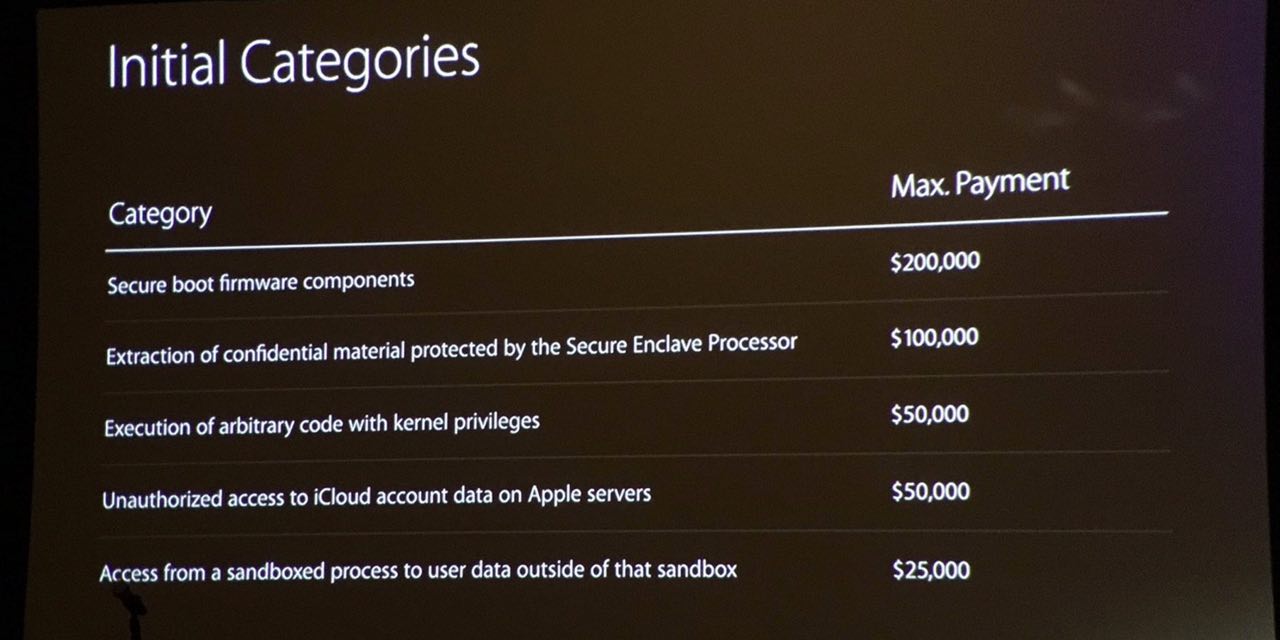

Вот тарифы за инфу об уязвимостях программы в Apple

Почему вышла iOS 9.3.4 — https://support.apple.com/en-us/HT207026 (хрен вам, а не джейлбрейк)

не то, чтобы инфосек, но тоже полезно — ограничения по различным типам информации, которая может храниться в iCloud https://support.apple.com/en-us/HT202158

150ГБ данных пациентов урологических клиник тютю https://motherboard.vice.com/read/hacker-dumps-sensitive-patient-data-from-ohio-urology-clinics

А в Америке еще и хакнули систему, в которой придумывали вопросы для SAT — это такой типа ЭГЕ, и вопросы утекли в интернет. Школьники радуются. http://www.reuters.com/investigates/special-report/college-sat-security/

про базу данных на всех граждан США. Жить все страшнее и страшнее http://www.bloomberg.com/news/articles/2016-08-05/this-company-has-built-a-profile-on-every-american-adult

2016 August 07

Типичный фишинг по AppleID

2016 August 08

Добрый вечер. Сегодня у меня для вас только самые плохие новости! Начнем с мелочей. Например, продемонстрировали концепт вымогательского софта для умного термостата — это то, что 100% ждет нас в будущем со всеми этими "умными" internet of things, которые торчат всеми открытыми сосками наружу и производители редко вообще думают об исправлениях http://motherboard.vice.com/read/internet-of-things-ransomware-smart-thermostat

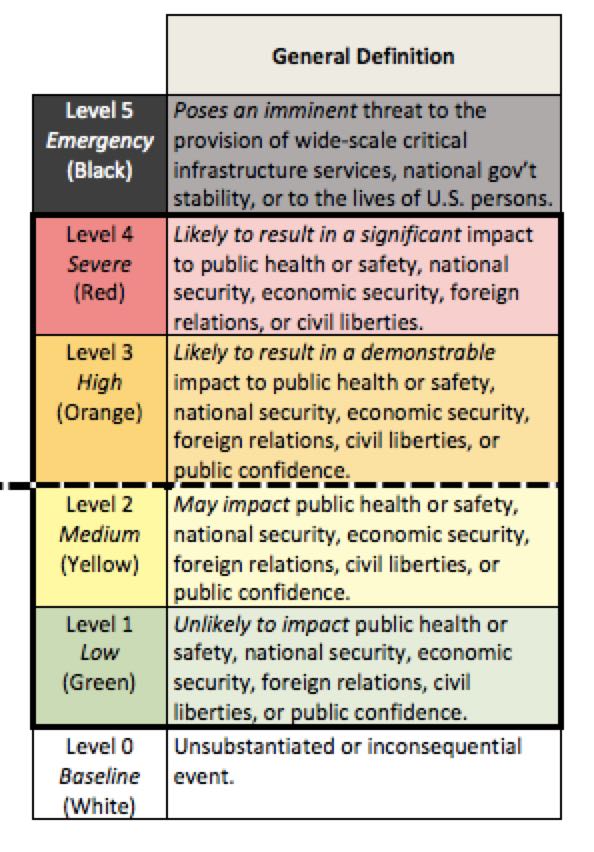

Как выглядит шкала киберопасностей у правительства США

Полиция Ирландии сообщила о несанкционированном доступе в их IT-системы. Вообще уже там злодеи охренели http://www.breakingnews.ie/ireland/gardai-investigating-software-breach-of-their-computer-systems-748536.html

Но это все, конечно, ерунда на фоне информации про уязвимость в чипах Qualcomm, даже про сразу целых ЧЕТЫРЕ уязвимости (эту пачку дыр так и названи — Quadrooter). Qualcomm, как известно, используется в большинстве смартфонов с Android. Хорошие новости, что для того, чтобы эти уязвимости проэксплойтить, на устройство надо поставить "плохое" приложение (что по умолчанию обычно отключено), плохие новости — когда приложение установлено, оно может получить полный контроль над устройством и данными, которые там хранятся, не запрашивая никаких дополнительных прав доступа. Нексусы, HTC, Samsungи — все телефоны теоретически уязвимы, типа как 800-900 млн из выпущенных Android — потенциальные жертвы. Представитель Qualcomm говорит о том, что они уже дыру исправили и фиксы отправили партнерам (еще в апреле-июне), но с выкатыванием апдейтов там все не так быстро, так что не все дыры и не у всех еще исправлены. Технических деталей об уязвимостях у меня для вас пока нет, о них рассказали на DefCon https://www.defcon.org/html/defcon-24/dc-24-speakers.html#Donenfeld

Ладно, вот хорошие новости (читатель Михаил прислал) — как можно с помощью Android и фейковых QR-кодов попадать в бизнес-залы аэропортов http://gizmodo.com/hacker-builds-a-qr-code-generator-that-lets-him-into-fa-1784884083

вот техническая информация про Quadrooter — дыру в чипсетах Qualcomm, о которой я писал выше https://www.checkpoint.com/downloads/resources/quadRooter-vulnerability-research-report.pdf

2016 August 09

У Samsung, как известно, есть Samsung Pay, который, надо сказать, сделан довольно прикольно и не требует NFC-ридера для оплаты. Но, к сожалению, в нем обнаружены уязвимости, которые могут быть использованы для мошеннических операций. Все как обычно: статические пароли, слабая обфускация, комментарии в коде. В итоге можно перехватить токен и проводить с его помощью транзакции http://www.securityweek.com/samsung-pay-token-flaw-allows-fraudulent-transactions