Size: a a a

2016 July 04

а помните celebgate? когда чувак взломал gmail и icloud аккаунты разных людей, включая всяких celebrities, и выложил контент, который он при этом добыл. так вот, он частично признал свою вину и теперь получит 5 лет в тюрьме https://www.justice.gov/usao-cdca/pr/illinois-man-charged-hacking-apple-icloud-and-gmail-accounts-belonging-more-300-people

2016 July 05

Вам, параноики! полезная инструкция о том, как обезопасить свой iPhone, если вы куда-то едете и не хотите потерять свои данные, и при этом обеспечить себе доступ к своим данным и информации. для пользователей Android такой инструкции нет, потому что им ничего не поможет :) https://blog.filippo.io/securing-a-travel-iphone/

охуенчик. TP-Link забыли купить домены, которые могут использоваться админами устройств для удаленной конфигурации роутеров. так что теперь злоумышленники могут, в теории, причинить какой-нибудь вред, распространяя, например, зловредное ПО через роутеры — лейба на дивайсе со старым доменом, юзер заходит, там кнопка "скачать новую паршивку", он скачивает — и жопа. TP-Link не планирует выкупать эти домены. Домены выставлены на продажу за 2,5 млн долл https://www.helpnetsecurity.com/2016/07/05/tp-link-config-domains/

2016 July 06

EasyDoc бэкдор для Мака с полным доступом к системе, включая исполнение скриптов и изображение с камеры, и в итоге превращает компьютер в участника ботнета https://labs.bitdefender.com/wp-content/uploads/2016/07/Backdoor-MAC-Eleanor_final.pdf

и традиционный привет пользователям Android: 11-ая по популярности скачиваний клавиатура в Google Play оказалась не такой полезной, как могло бы показаться. мало того, что она запрашивала гораздо больше пермишинов, чем могло бы пригодиться клавиатуре, но в итоге она также заменяла лок-скрин на свой, показывала там свою рекламу, а также собирала информацию о местоположении пользователя и отправляла ее на сервера в Китай https://www.pentest.co.uk/documents/flash-keyboard.pdf

2016 July 07

Зараженный вебсайт устанавливает малварь, которая потом устанавливает на компьютер жертвы Teamviewer https://www.cyphort.com/infected-site-installs-teamviewer/

но еще и потому, что, к сожалению, на ком-то такой метод действительно может и сработать, к сожалению

а для пользователей Android у меня есть плохие новости каждый день: Check Point тут рассказывает про malware HummingBad, 10 млн зараженных устройств, 300 тыс долларов в месяц заработка. Клево устроились http://blog.checkpoint.com/2016/07/01/from-hummingbad-to-worse-new-in-depth-details-and-analysis-of-the-hummingbad-andriod-malware-campaign/

2016 July 08

и снова здравствуйте. Канал плохих новостей, как всегда, спешит порадовать вас. Например, всплыла база хакнутого несколько лет назад сайта Neopets — сайта с "виртуальными питомцами". 27 млн записей, включая имейлы и пароли (которые к тому же хранились в plain text — FACEPALM!) https://haveibeenpwned.com/PwnedWebsites#Neopets

иногда сложно бывает объяснить, почему Apple с ее вертикальной интеграцией софта и железа все-таки лучше зоопарка Android. Я недавно писал про то, как научились дешифровывать зашифрованное содержимое памяти у Android-устройств, используя особенности интеграции ОС с чипами Qualcomm. Там, грубо говоря, получается такая ситуация, что устройства с Android и чипами Qualcomm хранят ключи дешифрации диска в памяти устройства, что делает их уязвимыми для целеустремленных личностей. Так вот, а Qualcomm отбивается, утверждая, что еще в 2014 году об этом сообщили в Google, и даже передали им туда патчи. Но только вот эти патчи так и не дошли до Android OEM-ов, и устройства в итоге остались уязвимыми. Такой вот зоопарк.

а вот интересная какая штука. исследование, в рамках которого авторы этого исследования придумали алгоритм, с помощью которого они могут с 80% точностью определять введенные на клавиатуре цифры (например, PIN-код банкомата) по данным, снимаемым с датчиков носимых устройств. это, понятное дело, пока чисто исследование, но с популяризацией всех этих подключенных к интернету гаджетов — трекеров, умных часов и тд — обязательно появятся какие-нибудь зловредные программы, которые попытаются и таким образом добыть информацию о вас. https://www.semanticscholar.org/paper/Friend-or-Foe-Your-Wearable-Devices-Reveal-Your-Wang-Guo/e867c843844a46d35434f01855d10d9738757037

Нееее, ну тогда, конечно, все нормально

2016 July 11

Например, кто-то настойчиво пытался зайти на огонек в мой аккаунт LinkedIn, причем старый (там указан не тот имейл, что в актуальной учётке). А все потому что password reuse — есть тулзы, в которые прямо подключаются утекшие базы юзеров, указывается сервис, и пошел перебор вариантов с логинами-паролями. Так что берегите там себя (традиционно)

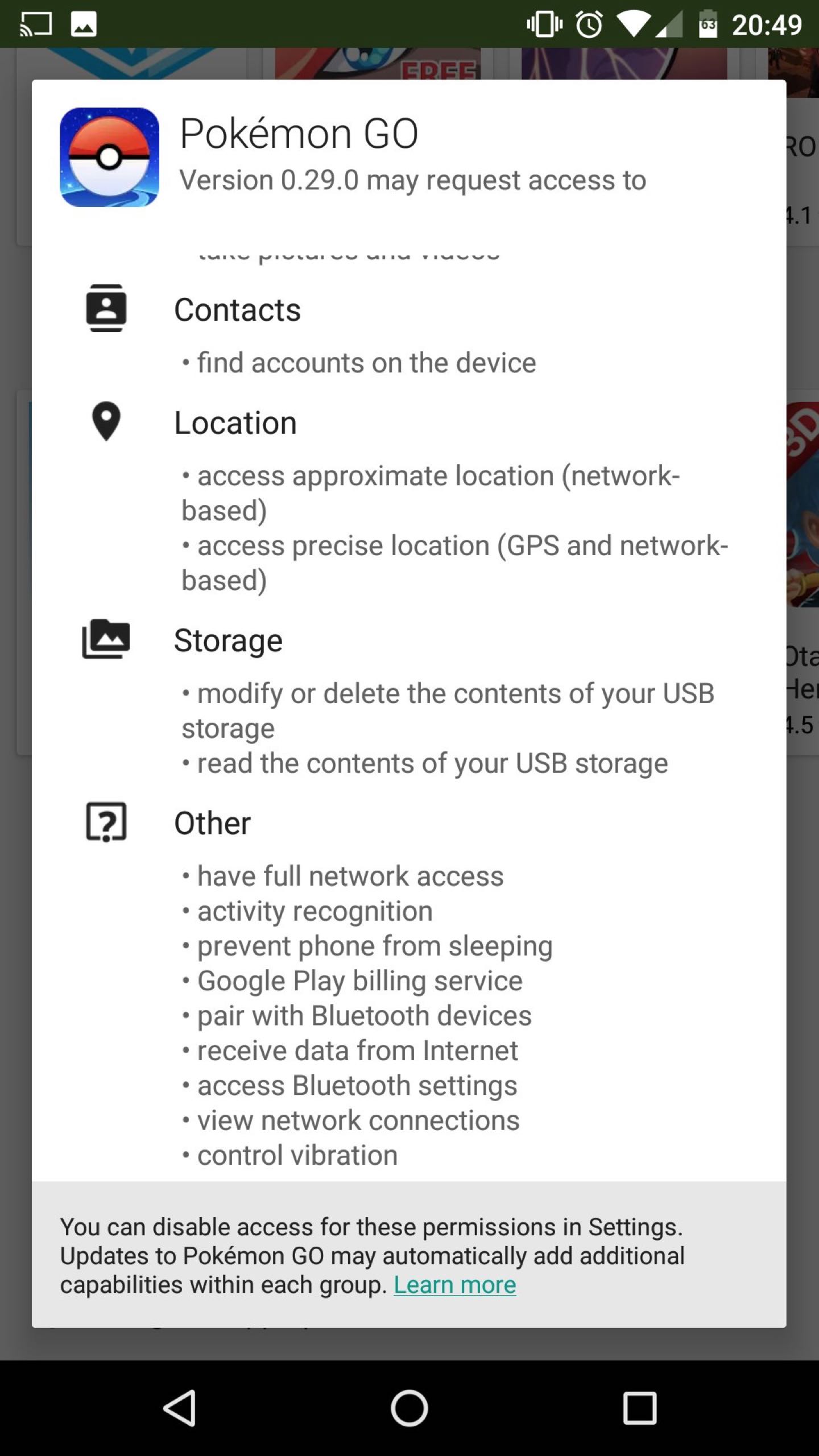

И о покемонах! (Кто бы мог подумать, что это актуально и здесь). На Android приложение просит столько прав, что это становится несколько некомфортно.

особенно вот в соглашении эта часть хороша — Nintendo может предоставлять информацию о пользователях. Учитывая доступ к локации и микрофону, та же ФБР может получить много нужной им информации, получив ордер и заручившись поддержкой Nintendo: …to government or law enforcement officials or private parties as we, in our sole discretion, believe necessary or appropriate: (a) to respond to claims, legal process (including subpoenas); (b) to protect our property, rights, and safety and the property, rights, and safety of a third party or the public in general; and (c) to identify and stop any activity that we consider illegal, unethical, or legally actionable activity.