Size: a a a

2016 August 09

Pangu — команда, которая делает джейлбрейки айфону — рассказывает о своем процессе. Интересные (но технические) слайды http://blog.pangu.io/wp-content/uploads/2016/08/us-16-Pangu9-Internals.pdf

Говоря о слайдах. Вот слайды о Secure Enclave Processor, той самой фигне в айфоне, которая сохраняет ваши отпечатки пальцев. Apple весьма скрытна по поводу SEP, а тут ребята прям вообще молодцы и кучу всего накопали. Если резюмировать — очень крутой дизайн, но не без своих слабостей https://www.blackhat.com/docs/us-16/materials/us-16-Mandt-Demystifying-The-Secure-Enclave-Processor.pdf

и пока что мое любимое на сегодня. Тоже слайды с Blackhat USA 2016, про заражение компьютеров. Чуваки провели эксперимент — разбросали около 300 флешек со "стучалкой" по кампусам университетов, и 45% флешек "отзвонились" домой. То есть их нашли, принесли домой, и воткнули в компьютер, подключенный к интернету. в слайдах есть еще статистика по открыванию документов на флешках и тд, полистайте, интересно. А вообще, конечно, надо быть осторожней с этими найденными гаджетами, потому что злодеи не дремлют. При снижении стоимости флешек такой метод заражения может быть выгодней, чем рассылать спам с вирусами, как минимум уровень "открытия" гораздо выше. Берегите там себя! http://www.slideshare.net/elie-bursztein/does-dropping-usb-drives-really-work-blackhat-usa-2016

2016 August 10

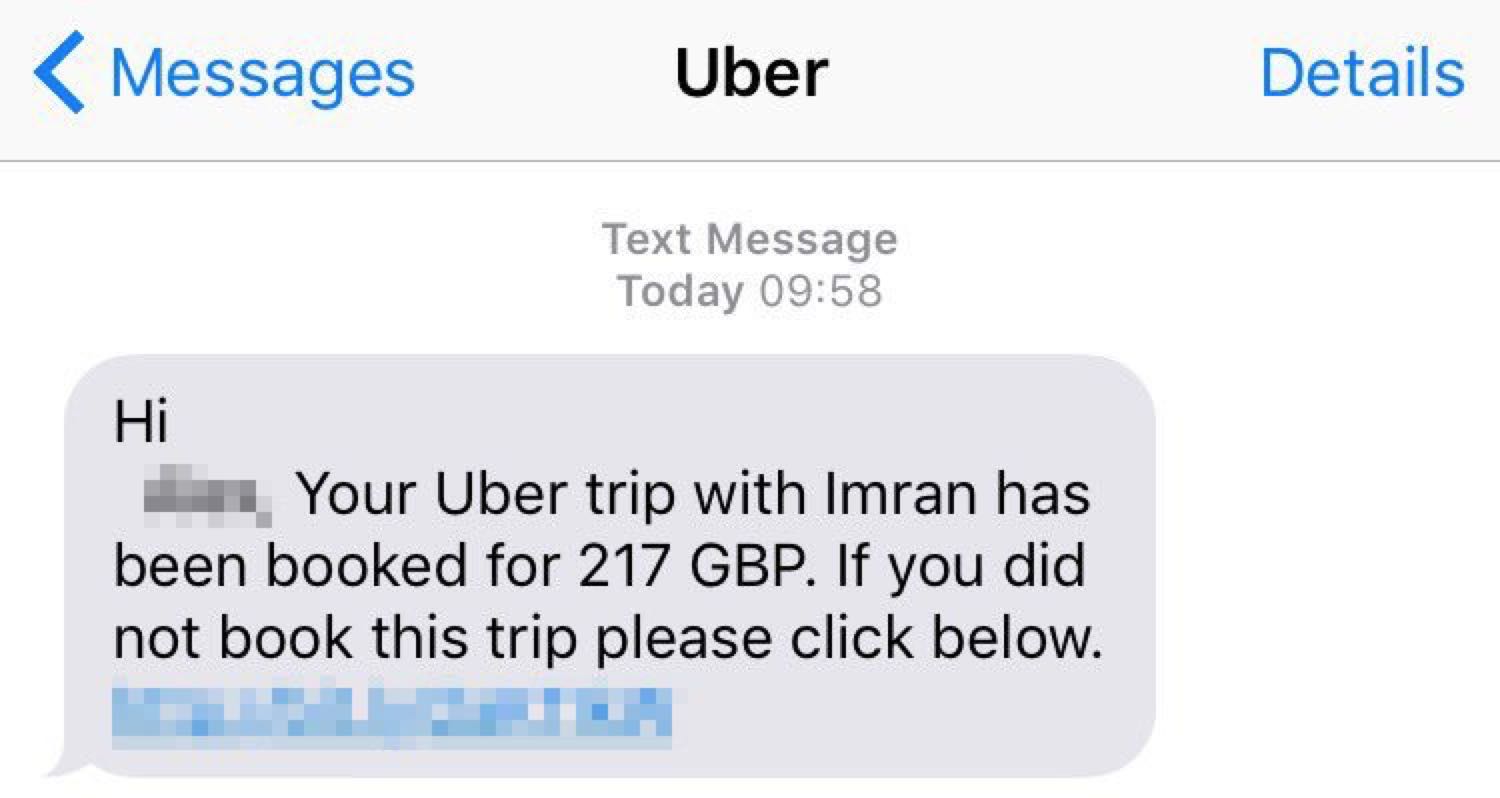

тем временем злодеи перешли на сообщения от имени Убера для фишинга

хотите получить 500 тыс долл? тут вот за информацию об уязвимостях в iOS предлагают http://globenewswire.com/news-release/2016/08/09/862722/0/en/Exodus-announces-new-acquisition-program-for-both-Zero-Day-and-N-Day-vulnerabilities.html

2016 August 11

История месяца, а то, может, и года - утечка ключей Secure Boot у Microsoft. Это ключ, по сути, определяющийся, что можно установить на залоченные под Windows компьютеры. Например, если вдруг вы извращенец и у вас есть ARM-based Surface RT, туда можно будет поставить Linux. Страничка чуваков, которые рассказывают, как им это удалось https://rol.im/securegoldenkeyboot/

Эта ситуация хорошо иллюстрирует, что обязательно произойдёт с любым бекдором, будь это ФБР, требующая у Apple способов дешифрации контента или ФСБ, требующая у мессенджеров ключи от переписки

2016 August 12

" использующих для осуществления конспиративной связи в сети Интернет программные средства по шифрованию и анонимизации передаваемых данных." http://www.fsb.ru/fsb/press/message/single.htm%21id%3D10437871%40fsbMessage.html Пиздец вашим мессенджерам, посоны

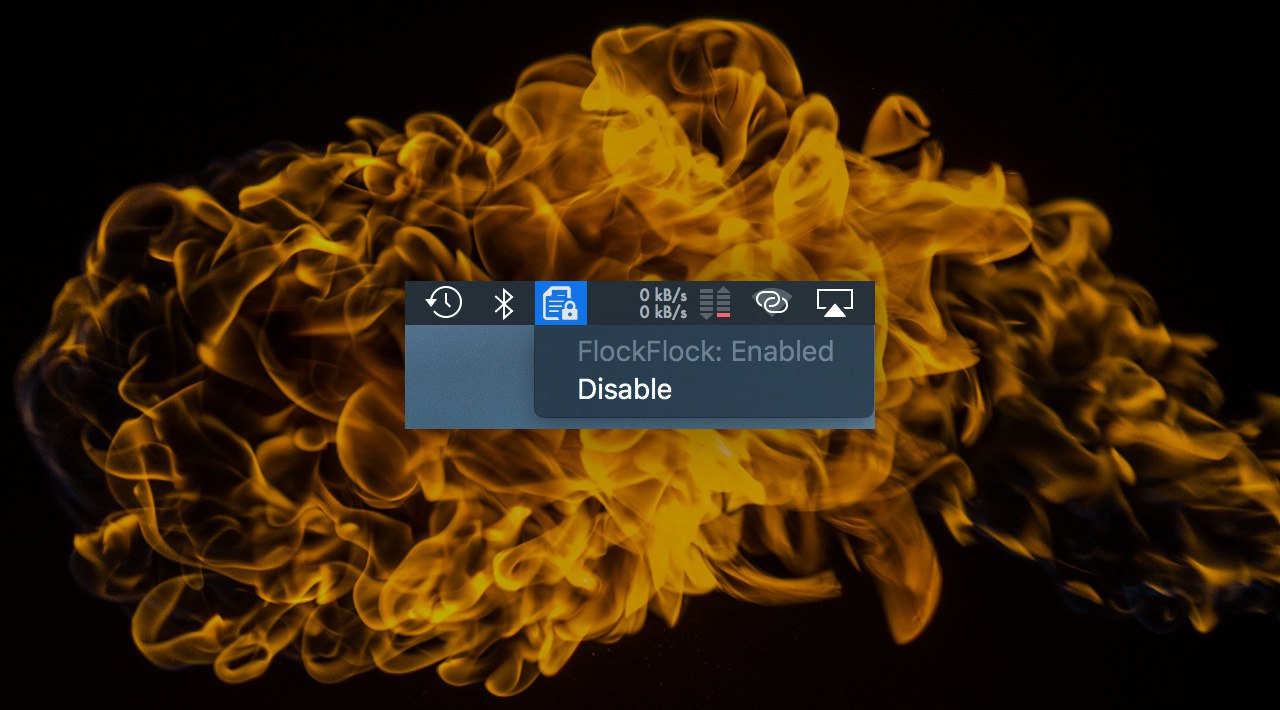

полезная утилита для ловли малвари на Маке. пока что в альфе, но достаточно стабильна https://www.helpnetsecurity.com/2016/08/11/flockflock-file-access-enforcement-macos/

https://verify.ly/ еще одна полезная штука — анализ мобильных приложений на предмет безопасности, включая проверку всяких СДК в приложении и тд

100 млн Фольксвагенов, включая Ауди и Шкоды. примерно столько машин с "входом без ключа" могут быть взломаны — сигнал перехватывается с ключа и ключ можно клонировать. все с помощью arduino https://www.wired.com/2016/08/oh-good-new-hack-can-unlock-100-million-volkswagens/

исследование протокола iMessage на предмет уязвимостей (спойлер — они там есть!) https://www.usenix.org/system/files/conference/usenixsecurity16/sec16_paper_garman.pdf

во франции все плохо — там хотят протолкнуть закон, обязывающий делать бэкдоры в продуктах с шифрованием. как будто история их ничему не учит. Можно сколько угодно рассказывать "да мы все сохраним в безопасности", но история этой недели с Microsoft и ключами от Secure Boot как бы намекает, что не стоило бы тешить себя надеждой http://thehill.com/policy/cybersecurity/291120-france-to-push-for-encryption-backdoors

2016 August 15

и снова здравствуйте! для любителей сайта Wikileaks, где публикуются различные "утекшие" материалы — список контента там, который содержит в себе вредоносное ПО (всевозможную малварь) https://github.com/bontchev/wlscrape/blob/master/malware.md

Приказ Федеральной службы безопасности Российской Федерации от 19.07.2016 № 432 "Об утверждении Порядка представления организаторами распространения информации в информационно-телекоммуникационной сети "Интернет" в Федеральную службу безопасности Российской Федерации информации, необходимой для декодирования принимаемых, передаваемых, доставляемых и (или) обрабатываемых электронных сообщений пользователей информационно-телекоммуникационной сети "Интернет" (Зарегистрирован в Минюсте России 12.08.2016 № 43217) http://publication.pravo.gov.ru/Document/View/0001201608120037?index=0&rangeSize=1

интересно, про аппликухи, которые притворяются кошельками для биткойнов, а потом тырят деньги. аппликухи, кстати, были в App Store (сейчас удалены) http://motherboard.vice.com/read/money-stealing-apps-are-popping-up-on-the-app-store-bitcoin-wallet-apple

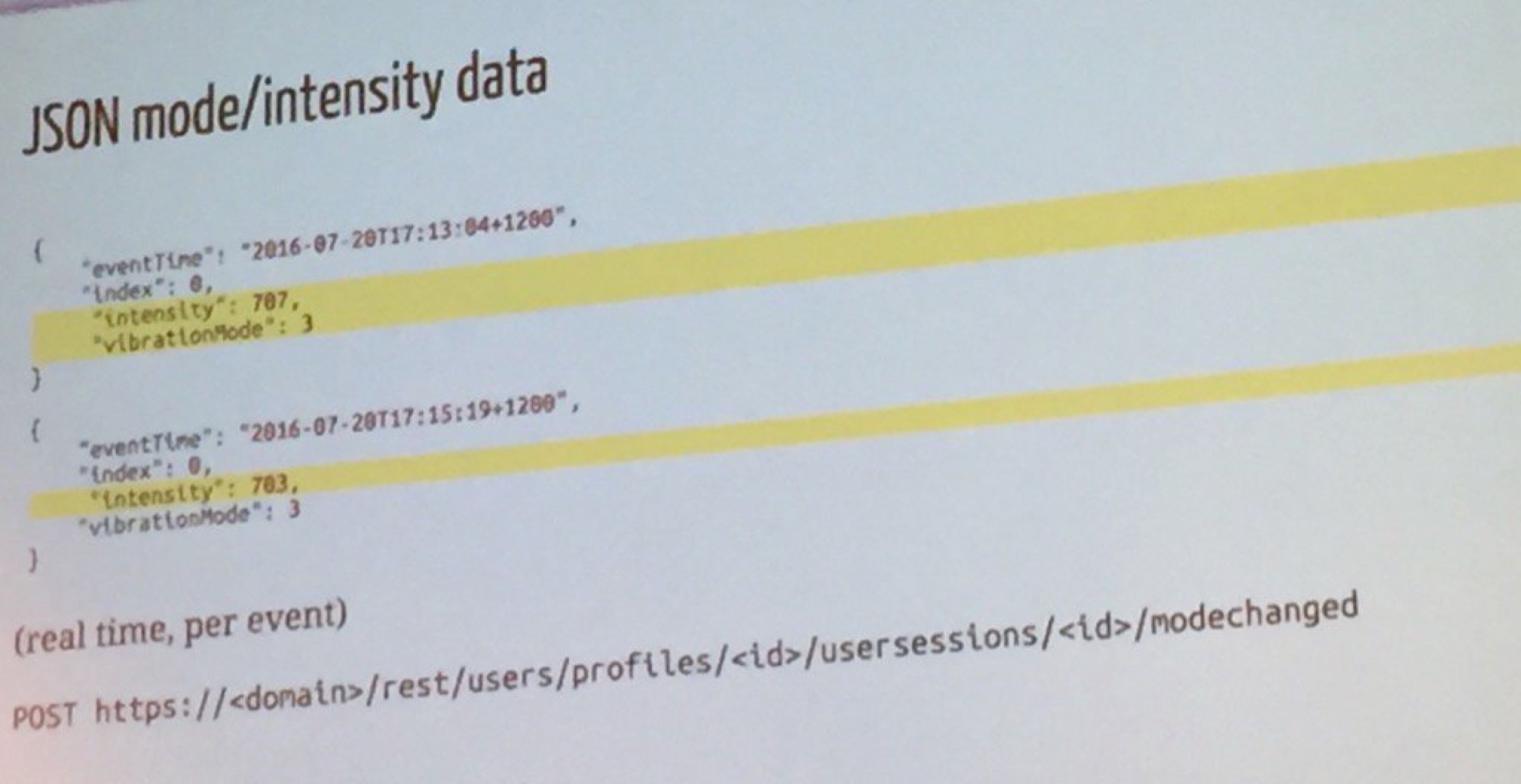

как производитель вибратора собирает информацию об интенсивности ... хм... вибраций их продукции у пользователей — с помощью JSON коллбэков. ваша виброинформация опасносте!

2016 August 16

Дружественный канал не отстает с информированием о дырах в Android https://telegram.me/beardycast/1187