СК

Size: a a a

2020 June 30

МФ

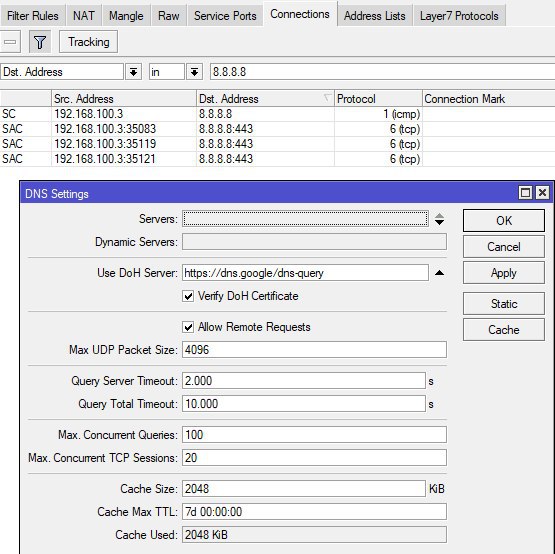

А где DNS для определения dns.google?)

А

А где DNS для определения dns.google?)

Ну пропиши 8.8.8.8 вместо днс.гугл

МФ

провайдеры могут начать банить все неугодные днс сервера) и все и заставить работать только через свой

Так можно и на исках разориться)

DS

Сергей Краснов

да, насколько я понимаю:

ИМХО: вы поднимаете нешифрованный GRE между внешними IP-адресами, а затем гоняете IPSec в туннельном режиме между хостами в /30 внутри него - и мне кажется, это не то что вы хотите

МФ

Ну пропиши 8.8.8.8 вместо днс.гугл

Мне просто не понятно как микротик ищет IP DoH сервера изначально?

IP зашиты в прошивке?

IP зашиты в прошивке?

СК

ИМХО: вы поднимаете нешифрованный GRE между внешними IP-адресами, а затем гоняете IPSec в туннельном режиме между хостами в /30 внутри него - и мне кажется, это не то что вы хотите

может быть. я не совсем понимаю, как в МТ работает ipsec+gre, и толковых руководств не нашёл. поэтому мог и сделать всё не так

можете подсказать, как сделать правильно?

можете подсказать, как сделать правильно?

AS

Так можно и на исках разориться)

ну все самые основные которые через doh забанить) и все

DS

Сергей Краснов

может быть. я не совсем понимаю, как в МТ работает ipsec+gre, и толковых руководств не нашёл. поэтому мог и сделать всё не так

можете подсказать, как сделать правильно?

можете подсказать, как сделать правильно?

/stat@combot

C

Total messages: 181895

DS

Сергей Краснов

может быть. я не совсем понимаю, как в МТ работает ipsec+gre, и толковых руководств не нашёл. поэтому мог и сделать всё не так

можете подсказать, как сделать правильно?

можете подсказать, как сделать правильно?

ip ipsec policy print

СК

/stat@combot

вы к тому, что обо всём здесь уже говорили? я делал поиск по чату, ничего толкового не нашёл. с руководствами и документацией у МТ тоже не очень - я, как честный человек, долго искал информацию сам, прежде, чем в чат пойти

RP

Сергей Краснов

может быть. я не совсем понимаю, как в МТ работает ipsec+gre, и толковых руководств не нашёл. поэтому мог и сделать всё не так

можете подсказать, как сделать правильно?

можете подсказать, как сделать правильно?

О синтаксис export MT можно глаза сломать, вот так я делаю для ESP transport mode, IKEv2, X.509 auth, GRE, Dynamic Policy

[polukhinri@XXX] > ip ipsec export verbose

/ip ipsec policy group

add name=ike2-gre

/ip ipsec profile

add dh-group=ecp256 dpd-interval=2m dpd-maximum-failures=5 enc-algorithm=aes-256 hash-algorithm=sha256 lifetime=1d name=ike2-gre nat-traversal=yes proposal-check=obey

/ip ipsec peer

add address=XXX comment=IKE2-GRE disabled=no exchange-mode=ike2 name=ike2-gre profile=ike2-gre send-initial-contact=yes

/ip ipsec proposal

add auth-algorithms=sha256 disabled=no enc-algorithms=aes-256-cbc lifetime=8h name=ike2-gre pfs-group=ecp256

/ip ipsec identity

add auth-method=digital-signature certificate=XXX comment=IKE2-GRE disabled=no generate-policy=port-strict peer=ike2-gre policy-template-group=ike2-gre

/ip ipsec policy

add disabled=no dst-address=0.0.0.0/0 group=ike2-gre proposal=ike2-gre protocol=all src-address=0.0.0.0/0 template=yes

[polukhinri@XXX] > ip ipsec export verbose

/ip ipsec policy group

add name=ike2-gre

/ip ipsec profile

add dh-group=ecp256 dpd-interval=2m dpd-maximum-failures=5 enc-algorithm=aes-256 hash-algorithm=sha256 lifetime=1d name=ike2-gre nat-traversal=yes proposal-check=obey

/ip ipsec peer

add address=XXX comment=IKE2-GRE disabled=no exchange-mode=ike2 name=ike2-gre profile=ike2-gre send-initial-contact=yes

/ip ipsec proposal

add auth-algorithms=sha256 disabled=no enc-algorithms=aes-256-cbc lifetime=8h name=ike2-gre pfs-group=ecp256

/ip ipsec identity

add auth-method=digital-signature certificate=XXX comment=IKE2-GRE disabled=no generate-policy=port-strict peer=ike2-gre policy-template-group=ike2-gre

/ip ipsec policy

add disabled=no dst-address=0.0.0.0/0 group=ike2-gre proposal=ike2-gre protocol=all src-address=0.0.0.0/0 template=yes

СК

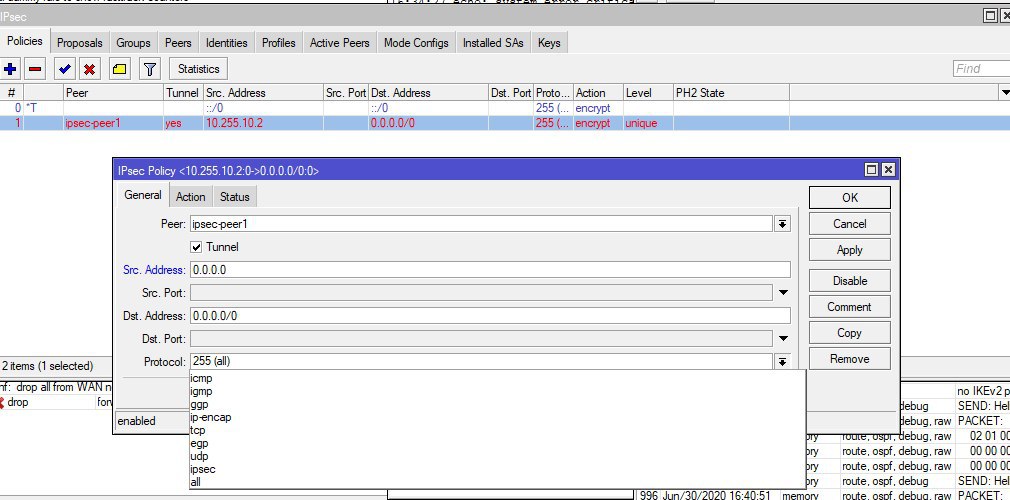

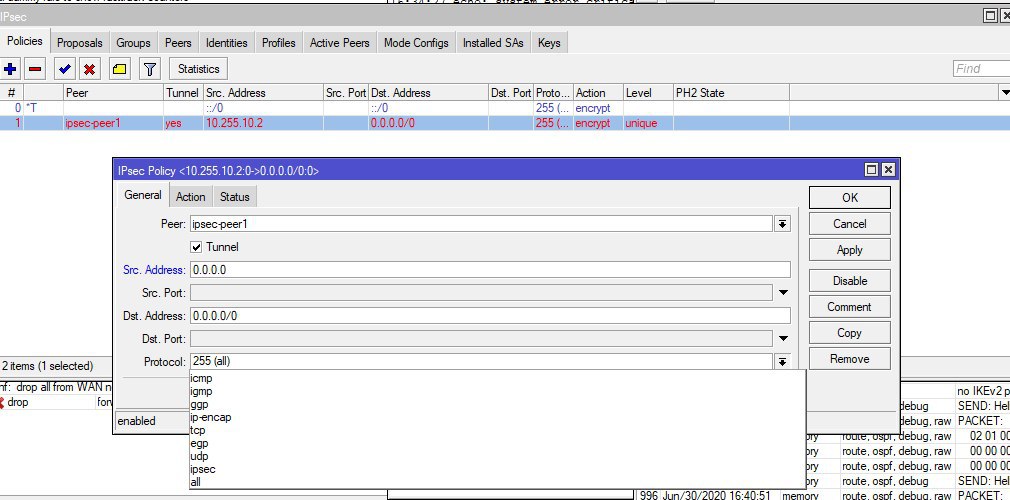

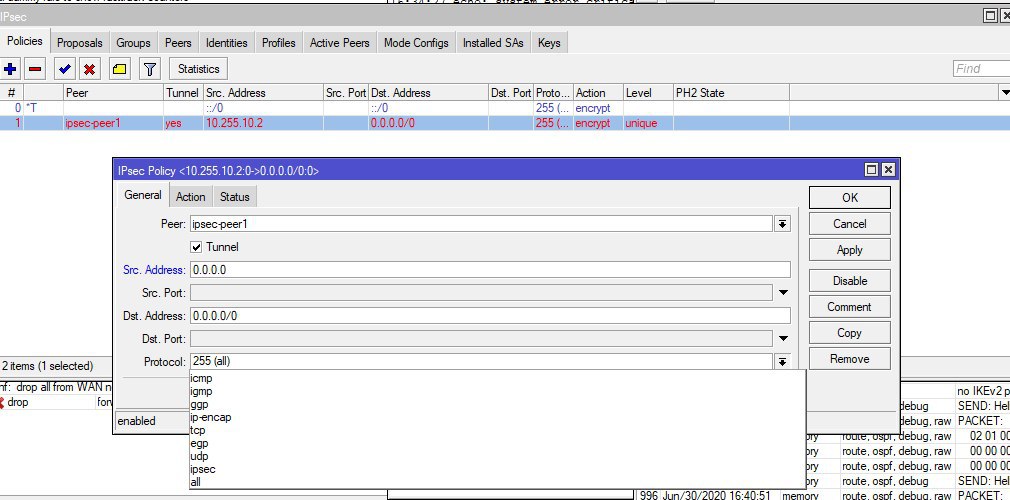

ip ipsec policy print

[admin@MikroTik] > /ip ipsec policy print

Flags: T - template, X - disabled, D - dynamic, I - invalid, A - active, * - default

# PEER TUN SRC-ADDRESS DST-ADDRESS PROTOCOL

0 T * ::/0 ::/0 all

1 DA ips.. yes 0.0.0.0/0 1.1.1.1/32 all

2 DA ips.. yes 224.0.0.5/32 10.255.10.1/32 all

3 A ips.. yes 10.255.10.2/32 0.0.0.0/0 all

Flags: T - template, X - disabled, D - dynamic, I - invalid, A - active, * - default

# PEER TUN SRC-ADDRESS DST-ADDRESS PROTOCOL

0 T * ::/0 ::/0 all

1 DA ips.. yes 0.0.0.0/0 1.1.1.1/32 all

2 DA ips.. yes 224.0.0.5/32 10.255.10.1/32 all

3 A ips.. yes 10.255.10.2/32 0.0.0.0/0 all

DS

Сергей Краснов

вы к тому, что обо всём здесь уже говорили? я делал поиск по чату, ничего толкового не нашёл. с руководствами и документацией у МТ тоже не очень - я, как честный человек, долго искал информацию сам, прежде, чем в чат пойти

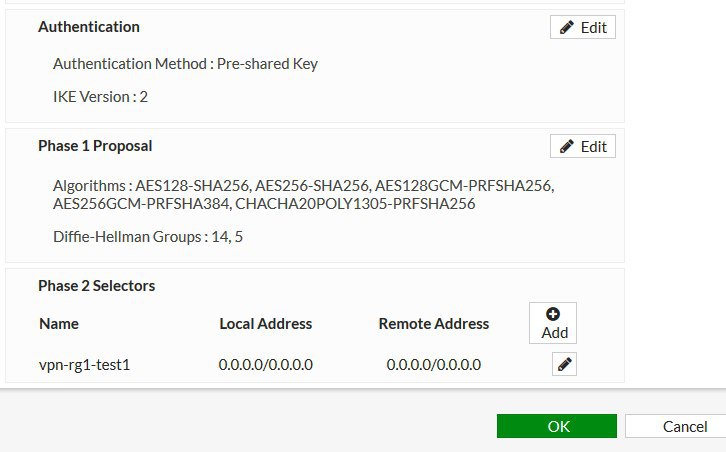

я к тому, что в своей policy - фаза 2 поставьте src-address=0.0.0.0/0 и добавьте protocol=gre

далее надо дернуть IPSEC

проверять ping между /30 на туннеле

далее надо дернуть IPSEC

проверять ping между /30 на туннеле

DS

Сергей Краснов

[admin@MikroTik] > /ip ipsec policy print

Flags: T - template, X - disabled, D - dynamic, I - invalid, A - active, * - default

# PEER TUN SRC-ADDRESS DST-ADDRESS PROTOCOL

0 T * ::/0 ::/0 all

1 DA ips.. yes 0.0.0.0/0 1.1.1.1/32 all

2 DA ips.. yes 224.0.0.5/32 10.255.10.1/32 all

3 A ips.. yes 10.255.10.2/32 0.0.0.0/0 all

Flags: T - template, X - disabled, D - dynamic, I - invalid, A - active, * - default

# PEER TUN SRC-ADDRESS DST-ADDRESS PROTOCOL

0 T * ::/0 ::/0 all

1 DA ips.. yes 0.0.0.0/0 1.1.1.1/32 all

2 DA ips.. yes 224.0.0.5/32 10.255.10.1/32 all

3 A ips.. yes 10.255.10.2/32 0.0.0.0/0 all

итого - политика точно кривая ;)

СК

я к тому, что в своей policy - фаза 2 поставьте src-address=0.0.0.0/0 и добавьте protocol=gre

далее надо дернуть IPSEC

проверять ping между /30 на туннеле

далее надо дернуть IPSEC

проверять ping между /30 на туннеле

в интерфейсе GRE в политике недоступен

МФ

ну все самые основные которые через doh забанить) и все

За несанкционированную блокировку можно иск схватить не малый, в ЕСПЧ уже лежит иск от сайта по фоткам, которого ковровыми бомбардировками воронежа накрыло...

И его уже начали рассматривать.

И его уже начали рассматривать.

RP

Сергей Краснов

в интерфейсе GRE в политике недоступен

Нельзя его задать в конфигурации, увы

DS

Сергей Краснов

в интерфейсе GRE в политике недоступен

/ip ipsec policy add tunnel=yes protocol=gre ???? - в консоли можно

ну или поставьте all (255) - получите policy симметричную fortigate

ну или поставьте all (255) - получите policy симметричную fortigate