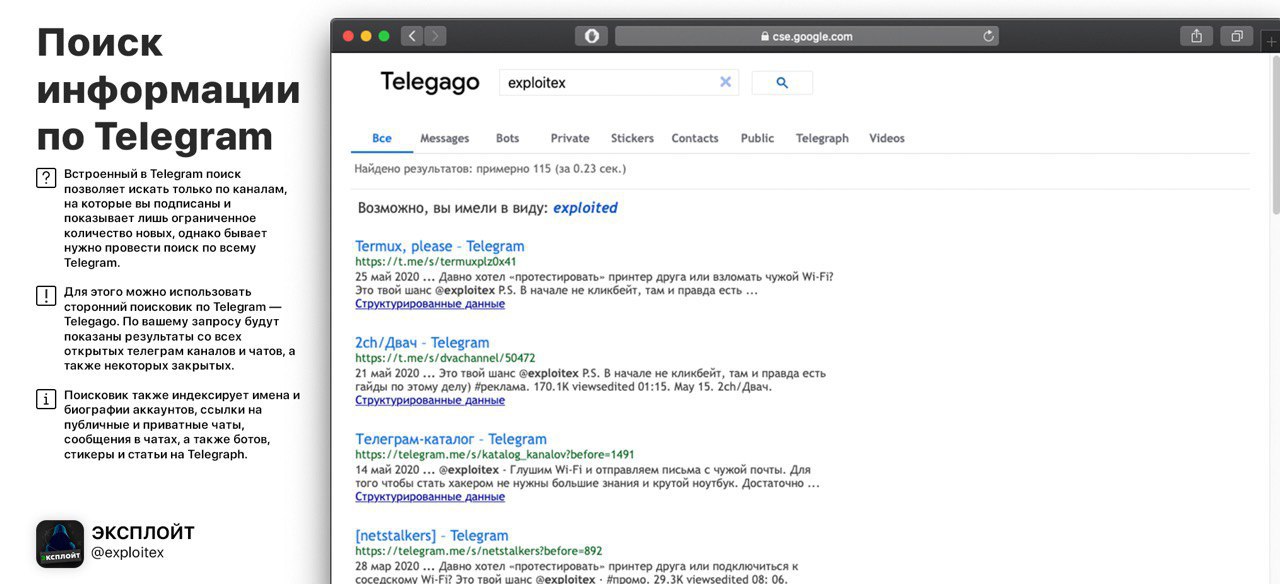

Встроенный в Telegram поиск позволяет искать только по каналам, на которые вы подписаны и показывает лишь ограниченное количество новых, однако бывает нужно провести поиск по всему Telegram.

Для этого можно использовать сторонний поисковик по Telegram — Telegago. По вашему запросу будут показаны результаты со всех открытых телеграм каналов и чатов, а также некоторых закрытых.

Поисковик также индексирует имена и биографии аккаунтов, ссылки на публичные и приватные чаты, сообщения в чатах, а также ботов, стикеры и статьи на Telegraph.

Эксплойт / #OSINT