Количество вредоносных файлов, циркулирующих по всему Интернете, постоянно растет, и во многих ситуациях антивирусное программное обеспечение не распознает угрозу.

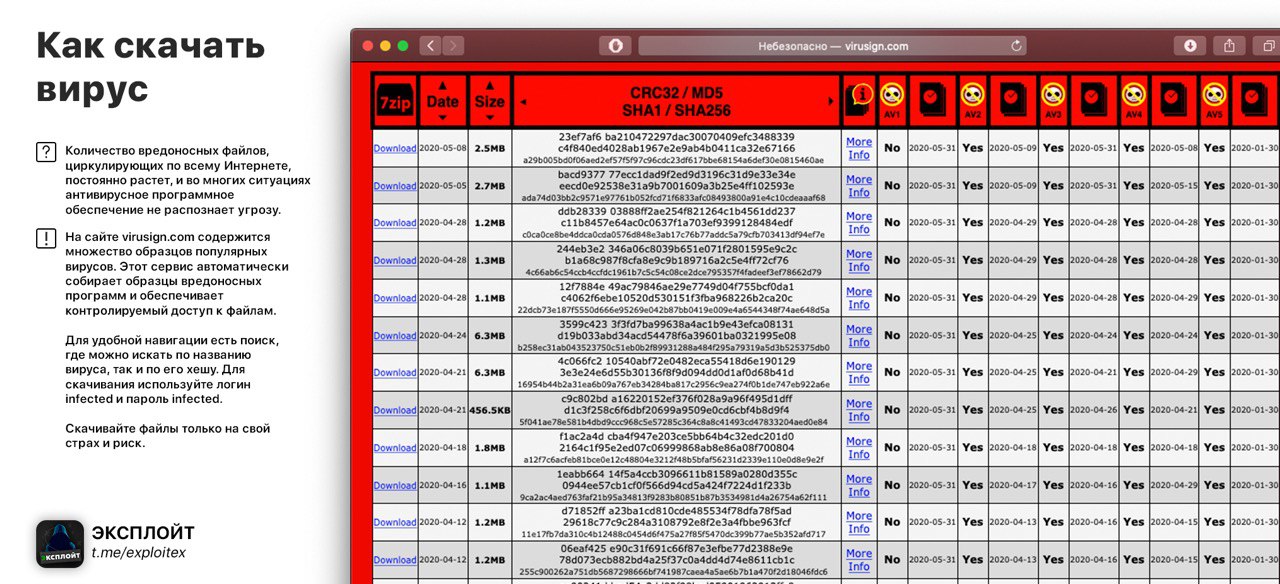

На сайте virusign.com содержится множество образцов популярных вирусов. Этот сервис автоматически собирает образцы вредоносных программ и обеспечивает контролируемый доступ к файлам. Он предназначен для исследователей, которым необходимо проанализировать эти файлы и обновить антивирусное программное обеспечение.

Для удобной навигации есть поиск, где можно искать по названию вируса, так и по его хешу. Для скачивания используйте логин infected и пароль infected. Скачивайте файлы только на свой страх и риск. Скачанные с этого сайта файлы могут нанести вред вашему компьютеру, поэтому для тестирования лучше использовать виртуальную машину