Многие привыкли думать, что отправитель письма не знает, когда мы его открыли и открыли ли вообще. Однако это далеко не так.

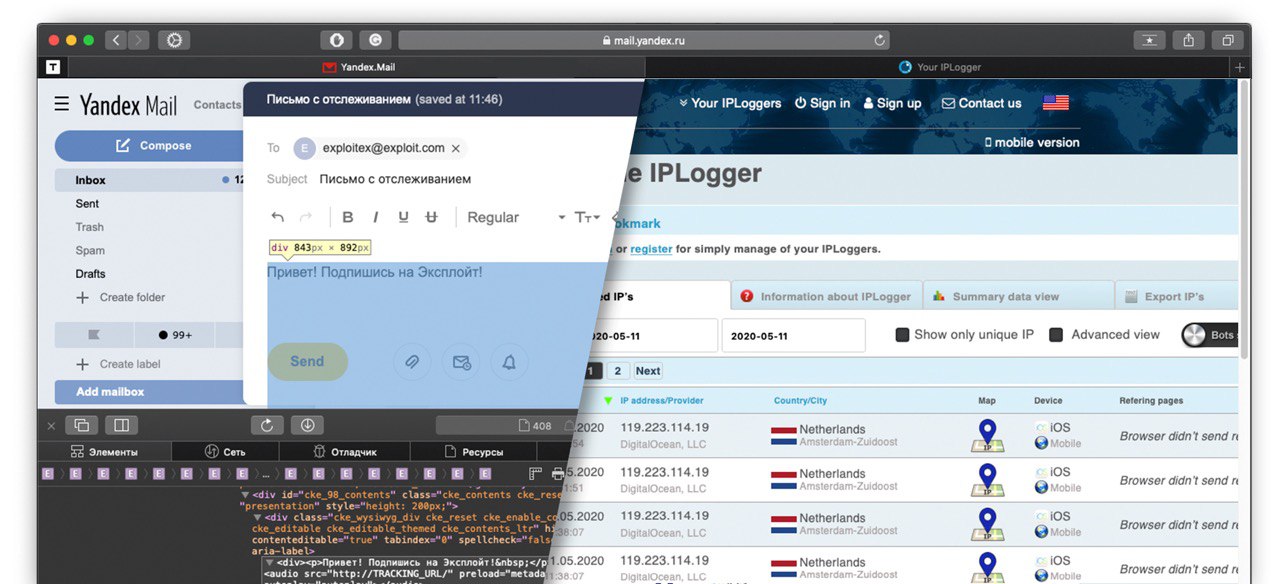

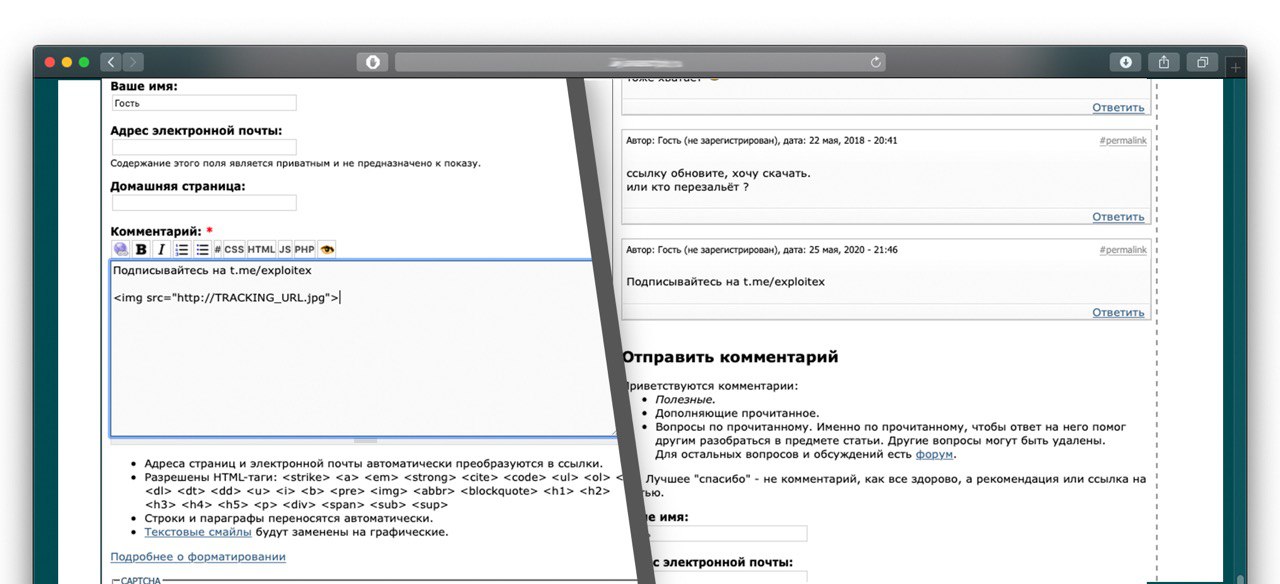

Для начала, нам нужно получить ссылку для отслеживания, для этого заходим на https://iplogger.ru, нажимаем Невидимый логгер и сохраняем к себе полученную ссылку. Далее нам понадобится HTML код письма, в котором необходимо заменить http://TRACKING URL/ на нашу ссылку из IPLogger.

По умолчанию почтовики Gmail, Yandex и другие не поддерживают HTML форматирование, поэтому в поле ввода текста письма введите произвольный текст, а затем нажмите правую клавишу мыши и выберите пункт меню «Просмотреть код». В появившемся окне найдите элемент c нашим текстом и выберите «Edit as HTML». В появившемся блоке замените текст на код, предварительно вставив свою ссылку, и нажмите Ctrl+Enter.

Теперь меняем текст письма в самом редакторе и нажимаем отправить. Когда получатель откроет ваше письмо, в панели управления логгером появится его IP адрес. Данный способ работает не со всеми почтовыми клиентами.