p

Size: a a a

2019 December 19

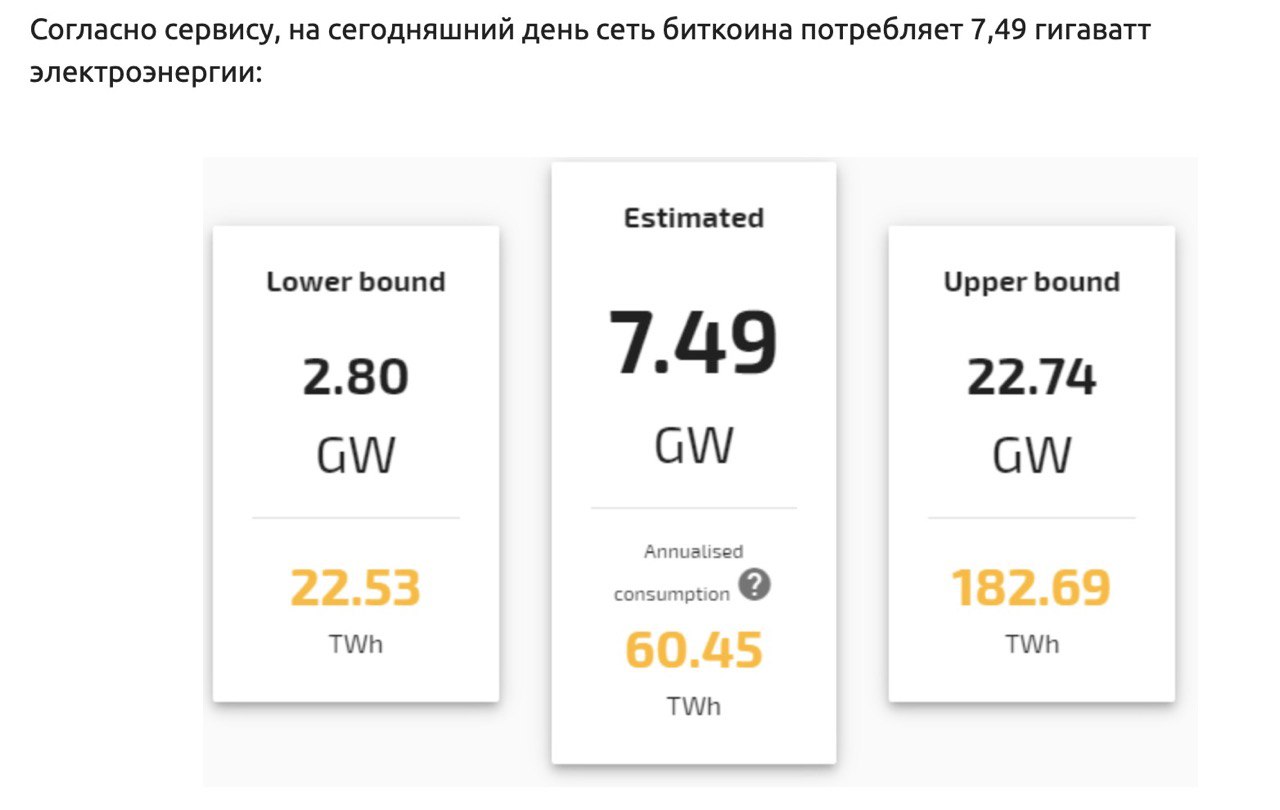

НО надо понимать, что это позиция крайне заинтересованного чела: битфьюри это майнинг компания

p

б) иллюзия что PoS - зеленый, к сожалению PoS всегда будет самым ресурсоемким и потребляет в 1000 раз больше энергии

p

не бред ?

p

по сути часто PoS это выбранные центры которые не валидируют содержимое блока (ресурсов у них просто не хватит) и которые просто подписью подтверждают что блок закрыт, полагаясь на сеть... и в этом основной риск манипуляций, все входные данные виртуальны и не ресурсоемки, либо черезмерно ресурсоемки...

- поэтому возможно аттаки из далека - когда злоумышленник может приобрести закрытый ключ с большим балансом токенов в прошлом. и использовать этот баланс для создания альтернативной истории цепочки блоков, начиная с того момента, когда закрытый ключ удерживал баланс, эффективно позволяя им присваивать себе все возрастающее вознаграждение на основе проверки PoS - создавая кучи веток, и вводя в заблуждение всю сеть.

- ключи которые утекли в прошлом, также представляют риски для PoS сети, и могут использоватся в аттаках.

- небольшоей количество кислых нод в окружении может испортить всю бочку молока, когда базовые валидаторы заставляют своих коллег сомневаться в честных коллегах - когда мы начинаем манипулировать состояниями нодами в сети меняю консенсус в группах, одновременно публикуя подлинные и мошеннические блоки...

- другие известные направления атак для сетей PoS, включают в себя « ложную атаку» , «дробление» ставок и DDOS-атаки на валидаторы/мастер ноды, которые должны оставаться в сети, что сталкивает их лбами и вынуждает их терять деньги чисто из-за растояния, ложной информации и задержек между ними.

В частности, атака с использованием поддельных ставок показывает, что проверка PoS не так эффективна при масштабировании, как кажется , из-за более высоких затрат на проверку цепочек PoS по сравнению с цепочками PoW.

- поэтому возможно аттаки из далека - когда злоумышленник может приобрести закрытый ключ с большим балансом токенов в прошлом. и использовать этот баланс для создания альтернативной истории цепочки блоков, начиная с того момента, когда закрытый ключ удерживал баланс, эффективно позволяя им присваивать себе все возрастающее вознаграждение на основе проверки PoS - создавая кучи веток, и вводя в заблуждение всю сеть.

- ключи которые утекли в прошлом, также представляют риски для PoS сети, и могут использоватся в аттаках.

- небольшоей количество кислых нод в окружении может испортить всю бочку молока, когда базовые валидаторы заставляют своих коллег сомневаться в честных коллегах - когда мы начинаем манипулировать состояниями нодами в сети меняю консенсус в группах, одновременно публикуя подлинные и мошеннические блоки...

- другие известные направления атак для сетей PoS, включают в себя « ложную атаку» , «дробление» ставок и DDOS-атаки на валидаторы/мастер ноды, которые должны оставаться в сети, что сталкивает их лбами и вынуждает их терять деньги чисто из-за растояния, ложной информации и задержек между ними.

В частности, атака с использованием поддельных ставок показывает, что проверка PoS не так эффективна при масштабировании, как кажется , из-за более высоких затрат на проверку цепочек PoS по сравнению с цепочками PoW.

p

не бред ?

Аргументация присутствует какбэ

B

рандомная статья

B

B

правильность данных не проверял

p

) иллюзия что PoS - зеленый, к сожалению PoS всегда будет самым ресурсоемким и потребляет в 1000 раз больше энергии для обеспечения нереверсивоности, как ни старайся, поскольку работает на процессорах - проуессора универсальны, но потребляют больше всего электро энергии поскольку не оптимизированны.

p

бред какой то

p

PoS невозможен в теории даже (при любом алгоритме), мне все лень на эту тему публикацию выпустить

p

из закона сохранения энергии и теоремы о неполноте Гёделя это выводится

p

Такое ещё есть

B

pow это гонка за мощностями, хз как он может потреблять меньше ресурсов чем pos

p

Такое ещё есть

Чел - оч серьезный криптограф

p

) иллюзия что PoS - зеленый, к сожалению PoS всегда будет самым ресурсоемким и потребляет в 1000 раз больше энергии для обеспечения нереверсивоности, как ни старайся, поскольку работает на процессорах - проуессора универсальны, но потребляют больше всего электро энергии поскольку не оптимизированны.

Вот это как раз понятно

AK

чушь же какая-то

согласен с базилом, там столько неверного, что даже не хочется писать развернутый ответ

p

согласен с базилом, там столько неверного, что даже не хочется писать развернутый ответ

Успокоил 😂

AK

нормальный пос подразумевает еще и ответственность, в эфире, тезосе или космосе если ты криво валидируешь, тебя слешат, это не просто фри мани и "богатые богатеют"

AK

по сути часто PoS это выбранные центры которые не валидируют содержимое блока (ресурсов у них просто не хватит) и которые просто подписью подтверждают что блок закрыт, полагаясь на сеть... и в этом основной риск манипуляций, все входные данные виртуальны и не ресурсоемки, либо черезмерно ресурсоемки...

- поэтому возможно аттаки из далека - когда злоумышленник может приобрести закрытый ключ с большим балансом токенов в прошлом. и использовать этот баланс для создания альтернативной истории цепочки блоков, начиная с того момента, когда закрытый ключ удерживал баланс, эффективно позволяя им присваивать себе все возрастающее вознаграждение на основе проверки PoS - создавая кучи веток, и вводя в заблуждение всю сеть.

- ключи которые утекли в прошлом, также представляют риски для PoS сети, и могут использоватся в аттаках.

- небольшоей количество кислых нод в окружении может испортить всю бочку молока, когда базовые валидаторы заставляют своих коллег сомневаться в честных коллегах - когда мы начинаем манипулировать состояниями нодами в сети меняю консенсус в группах, одновременно публикуя подлинные и мошеннические блоки...

- другие известные направления атак для сетей PoS, включают в себя « ложную атаку» , «дробление» ставок и DDOS-атаки на валидаторы/мастер ноды, которые должны оставаться в сети, что сталкивает их лбами и вынуждает их терять деньги чисто из-за растояния, ложной информации и задержек между ними.

В частности, атака с использованием поддельных ставок показывает, что проверка PoS не так эффективна при масштабировании, как кажется , из-за более высоких затрат на проверку цепочек PoS по сравнению с цепочками PoW.

- поэтому возможно аттаки из далека - когда злоумышленник может приобрести закрытый ключ с большим балансом токенов в прошлом. и использовать этот баланс для создания альтернативной истории цепочки блоков, начиная с того момента, когда закрытый ключ удерживал баланс, эффективно позволяя им присваивать себе все возрастающее вознаграждение на основе проверки PoS - создавая кучи веток, и вводя в заблуждение всю сеть.

- ключи которые утекли в прошлом, также представляют риски для PoS сети, и могут использоватся в аттаках.

- небольшоей количество кислых нод в окружении может испортить всю бочку молока, когда базовые валидаторы заставляют своих коллег сомневаться в честных коллегах - когда мы начинаем манипулировать состояниями нодами в сети меняю консенсус в группах, одновременно публикуя подлинные и мошеннические блоки...

- другие известные направления атак для сетей PoS, включают в себя « ложную атаку» , «дробление» ставок и DDOS-атаки на валидаторы/мастер ноды, которые должны оставаться в сети, что сталкивает их лбами и вынуждает их терять деньги чисто из-за растояния, ложной информации и задержек между ними.

В частности, атака с использованием поддельных ставок показывает, что проверка PoS не так эффективна при масштабировании, как кажется , из-за более высоких затрат на проверку цепочек PoS по сравнению с цепочками PoW.

тут в каждом пункте есть ошибки, например непонимание таких вещей как финальность итп