W

Size: a a a

2020 September 08

Так же заряжает витамином Д

W

И вы сами станете ящерицей

W

Доктором Куртом Коннорсом

W

W

W

W

Кстати

W

Там много ртути

W

Можете кого то тровануть

W

🔥🔥🤢🤢🔥🔥

W

Тихановскую

W

даже можно

W

Что что это кто кто кто это что?

Я могу сделать чат если надо кому

Я могу сделать чат если надо кому

W

Точнее у меня есть уже сервис

W

С зачатками анонимности

J

Народ, есть тут кто в осинт может?

GG

Jululax

Народ, есть тут кто в осинт может?

Что нужно

GG

Я в осинт плотнячком занялся

NK

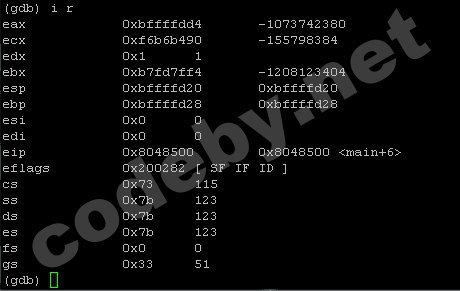

Переполнение буфера и техника эксплуатации Ret2Libc - разработка эксплойтов, часть 7

Привет codeby =) Прошло много времени с тех пор, как я последний раз писал статью, и я думаю, что пришло время для новой. В предыдущей статье мы познакомились с шеллкодом, и написали с вами первый эксплойт и даже не один, а два, размещали шеллкод в буфере и размещали шеллкод за адресом возврата (RET) при этом используя прием NOP-Sled. А так же узнавали реальные адреса в памяти, анализируя дамп памяти, так, как, под отладчиком адреса не много смещаются. В этой статье мы познакомимся с новым подходом выполнения кода.

Читать: https://codeby.net/threads/perepolnenie-bufera-i-texnika-ehkspluatacii-ret2libc-razrabotka-ehksplojtov-chast-7.67567/

#буфер #gdb #exploit

————————————————

Фриланс Кодебай — сервис поиска удаленной работы и размещения заказов

Привет codeby =) Прошло много времени с тех пор, как я последний раз писал статью, и я думаю, что пришло время для новой. В предыдущей статье мы познакомились с шеллкодом, и написали с вами первый эксплойт и даже не один, а два, размещали шеллкод в буфере и размещали шеллкод за адресом возврата (RET) при этом используя прием NOP-Sled. А так же узнавали реальные адреса в памяти, анализируя дамп памяти, так, как, под отладчиком адреса не много смещаются. В этой статье мы познакомимся с новым подходом выполнения кода.

Читать: https://codeby.net/threads/perepolnenie-bufera-i-texnika-ehkspluatacii-ret2libc-razrabotka-ehksplojtov-chast-7.67567/

#буфер #gdb #exploit

————————————————

Фриланс Кодебай — сервис поиска удаленной работы и размещения заказов

J

Что нужно

Спасибо тебе огромное! Ты самый замечательный!