НС

Size: a a a

2021 January 30

Федора и гента ещё как минимум

n

q

Там в сообщении выше писали

ты не разбирал уязвимый код?

НС

qap

ты не разбирал уязвимый код?

Нет. И не уверен, что хочу. Но мб.

q

Fix commit: 512c0c75276949f13b6373b5c04f7065af750b08Если я правильно все понял:

hash-common: fix heap overflow when writing more data after final

* tests/basic.c (check_one_md): Test writing to digest after read.

* cipher/hash-common.c (_gcry_md_block_write): Reset 'hd->count' if

greater than blocksize.

--

'_gcry_md_block_write' did not expect 'hd->count' being greater than

digest blocksize. However digest final function may set 'hd->count'

to larger value. Now, if write is called after final function and

'hd->count' gets too large value, 'copylen' parameter to buf_cpy

may have value larger than size of 'hd->buf' and cause heap overflow.

+ if (hd->count > blocksize)

+ {

+ /* This happens only when gcry_md_write is called after final.

+ * Writing after final is used for mitigating timing attacks. */

+ hd->count = 0;

+ }

Вообщем GPG все критические крипто функции вынес в отдельную либу libgcrypt. Tavis Ormandy нашел уязвимость в куске кода который отвечает за подсчет хэша сообщения (message digest, он же md). CVE еще нет. Хэш подсчитывается еще до того как проверяется подпись и расшифровывается сообщение. Если расшифровать злодейское сообщение с помощью gpg который юзает libgcrypt 1.9.0 (проверить можно через gpg --version) то стригерится подсчет хэша. Разработчики добавили возможность писать в буфер для хэширования после того как хэш уже подсчитали. Это сделали чтобы защититься от timing атаки, side channel атака которая позволяет с помощью замера времени затраченого на крипто процессы проводить криптоанализ.

К сожалению 19 января 2021 комитнули отрефактореную функцию _gcry_md_block_write (e76617cbab018dd8f41fd6b4ec6740b5303f7e13). И так получилось что злоумышленник может манипулировать размером буфера через вызов gcry_md_write после того как уже хэш сформирован (после вызова gcry_md_read). buf_cpy() запишет в кучу подконтрольный злоумышленику буфер, которым можно повредить заголовки кучи и перезаписать указатель. Дальше по учебнику

q

Нет. И не уверен, что хочу. Но мб.

такое ощущение что проэксплуатировать несложно

НС

qap

такое ощущение что проэксплуатировать несложно

Там про это написано, что да, несложно. В смысле несложно сделать overflow, а дальше уже

B

🤗

НС

qap

Fix commit: 512c0c75276949f13b6373b5c04f7065af750b08Если я правильно все понял:

hash-common: fix heap overflow when writing more data after final

* tests/basic.c (check_one_md): Test writing to digest after read.

* cipher/hash-common.c (_gcry_md_block_write): Reset 'hd->count' if

greater than blocksize.

--

'_gcry_md_block_write' did not expect 'hd->count' being greater than

digest blocksize. However digest final function may set 'hd->count'

to larger value. Now, if write is called after final function and

'hd->count' gets too large value, 'copylen' parameter to buf_cpy

may have value larger than size of 'hd->buf' and cause heap overflow.

+ if (hd->count > blocksize)

+ {

+ /* This happens only when gcry_md_write is called after final.

+ * Writing after final is used for mitigating timing attacks. */

+ hd->count = 0;

+ }

Вообщем GPG все критические крипто функции вынес в отдельную либу libgcrypt. Tavis Ormandy нашел уязвимость в куске кода который отвечает за подсчет хэша сообщения (message digest, он же md). CVE еще нет. Хэш подсчитывается еще до того как проверяется подпись и расшифровывается сообщение. Если расшифровать злодейское сообщение с помощью gpg который юзает libgcrypt 1.9.0 (проверить можно через gpg --version) то стригерится подсчет хэша. Разработчики добавили возможность писать в буфер для хэширования после того как хэш уже подсчитали. Это сделали чтобы защититься от timing атаки, side channel атака которая позволяет с помощью замера времени затраченого на крипто процессы проводить криптоанализ.

К сожалению 19 января 2021 комитнули отрефактореную функцию _gcry_md_block_write (e76617cbab018dd8f41fd6b4ec6740b5303f7e13). И так получилось что злоумышленник может манипулировать размером буфера через вызов gcry_md_write после того как уже хэш сформирован (после вызова gcry_md_read). buf_cpy() запишет в кучу подконтрольный злоумышленику буфер, которым можно повредить заголовки кучи и перезаписать указатель. Дальше по учебнику

Оок, сегодня позже посмотрю внимательнее на то, что же там было

q

MG

кто-нибудь работал с t-rex сisco? нужно создать ОЧЕНЬ много udp трафика, iperf мимо

q

M

MM

кто-нибудь работал с t-rex сisco? нужно создать ОЧЕНЬ много udp трафика, iperf мимо

может это подойдет

https://github.com/microsoft/ethr

https://github.com/microsoft/ethr

MG

спасибо, попробуем

MG

пока что на T-Rex остановилс

q

S

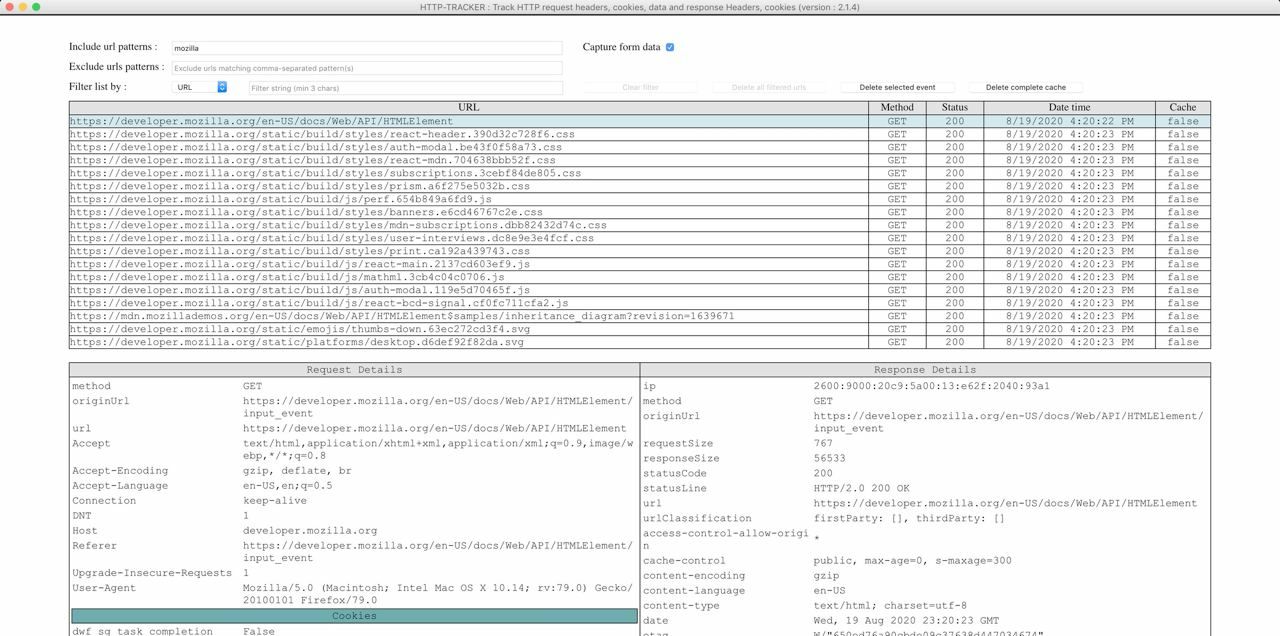

Оче удобная штука

Юd

Вопрос про высшее образование:

Насколько важна специальность для работодателей? У меня выбор между 2мя годами учебы на компьютерных науках и 3мя годами на кибербезопасности.

Насколько важна специальность для работодателей? У меня выбор между 2мя годами учебы на компьютерных науках и 3мя годами на кибербезопасности.