RI

Size: a a a

2020 November 18

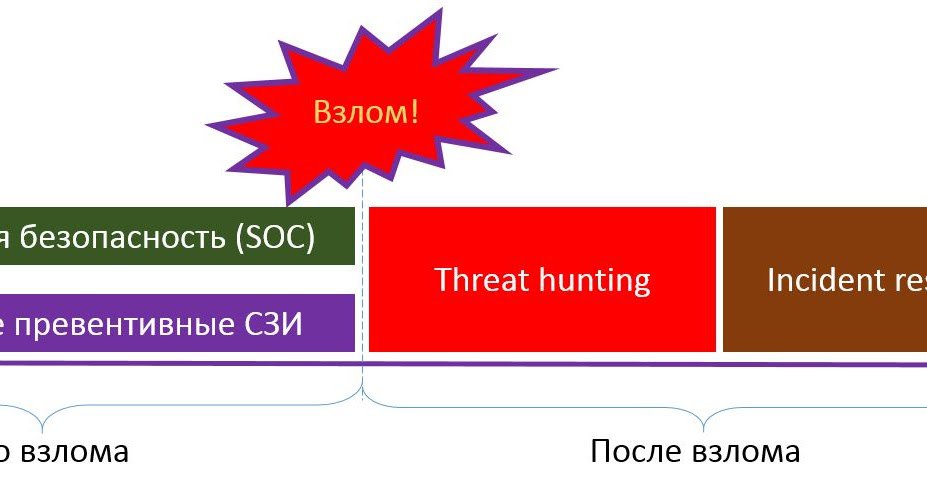

В зависимости от каждой зоны - свои инструменты TH

RI

Я ещё в 2017 рассказывал на одном из наших мероприятий, да и Алексей много раз это рассказывал.

RI

$

RI

IG

Sergey Soldatov

Да, TH - это после взлома, когда есть на чем гипотезу проверять. Об этом тоже писал

http://reply-to-all.blogspot.com/2017/08/blog-post_19.html

http://reply-to-all.blogspot.com/2017/08/blog-post_19.html

следуя такой логике, TH - это по сути часть инцидент респонса, а точнее этапа идентификации угрозы 🙂 но ведь главное отличие и новизна TH в том, что это проактивная мера, а не реактивная как IR

SS

следуя такой логике, TH - это по сути часть инцидент респонса, а точнее этапа идентификации угрозы 🙂 но ведь главное отличие и новизна TH в том, что это проактивная мера, а не реактивная как IR

Только на момент начала у вас нет инцидента, вы предполагаете, что он есть и ищите ему подтверждение\опровержение. Методы DFIR и TH схожи, да

RI

Sergey Soldatov

Да, TH - это после взлома, когда есть на чем гипотезу проверять. Об этом тоже писал

http://reply-to-all.blogspot.com/2017/08/blog-post_19.html

http://reply-to-all.blogspot.com/2017/08/blog-post_19.html

Вот именно на этом отцы и передрались, потому что кто-то топит за проактивность, кто-то за реактив, потому что деды так жили, кто-то вообще про purple team и т.д.

VK

следуя такой логике, TH - это по сути часть инцидент респонса, а точнее этапа идентификации угрозы 🙂 но ведь главное отличие и новизна TH в том, что это проактивная мера, а не реактивная как IR

Мне кажется, это называется моделирование угроз

VK

А проактивность в нашем понимании с Сергеем, по крайней мере 8-9 лет назад = способность обнаружить угрозу раньше штатных средств защиты

VK

Или использовать информацию об атаках на другие инфраструктуры чтобы защитить свою

VK

patient 1 мы это называли

RI

А проактивность в нашем понимании с Сергеем, по крайней мере 8-9 лет назад = способность обнаружить угрозу раньше штатных средств защиты

Не только, здесь есть тонкая терминологическая путаница - прежде чем угрозу обнаружить, надо вообще осознать её существование (та самая неизвестная или слепая зоны)

RI

Мы (люди) из-за психологических особенностей нашего мышления любим заниматься понятными задачами и не очень тяготеем к неизвестным

VK

Исходная точка это то, что окружение уже потенциально взломано, просто ты об этом не знаешь и ищешь

VK

Хотя системы защиты молчат. Именно поэтому наши презентации в то время назывались "Living with compromise"

VK

А в Вашей концепции и определении TH вы от чего отталкиваетесь?

$

Ruslan Ivanov

Мы (люди) из-за психологических особенностей нашего мышления любим заниматься понятными задачами и не очень тяготеем к неизвестным

всегда думал что тяга к мифическому (а это как раз чаще всего что-то неизвестное) в психологии людей.

HT

следуя такой логике, TH - это по сути часть инцидент респонса, а точнее этапа идентификации угрозы 🙂 но ведь главное отличие и новизна TH в том, что это проактивная мера, а не реактивная как IR

Она проактивная в том плане, что ты не ждёшь, пока сзи выдаст алерт или сработает правило корреляции, а пытаешься искать подтверждение своих гипотез о возможных векторах компрометации в имеющихся в твоём распоряжении логах

RI

всегда думал что тяга к мифическому (а это как раз чаще всего что-то неизвестное) в психологии людей.

Ох, мы сейчас в такие дебри залезем :)