y

о каких-либо четких определениях в разрезе всех техник пока говорить сложно, но:

- о некоторых техниках все же можно (зависит от компетенций. например вырубаешь везде NTLM и прощай PtH, но тут сложности с легаси, как вы уже описали)

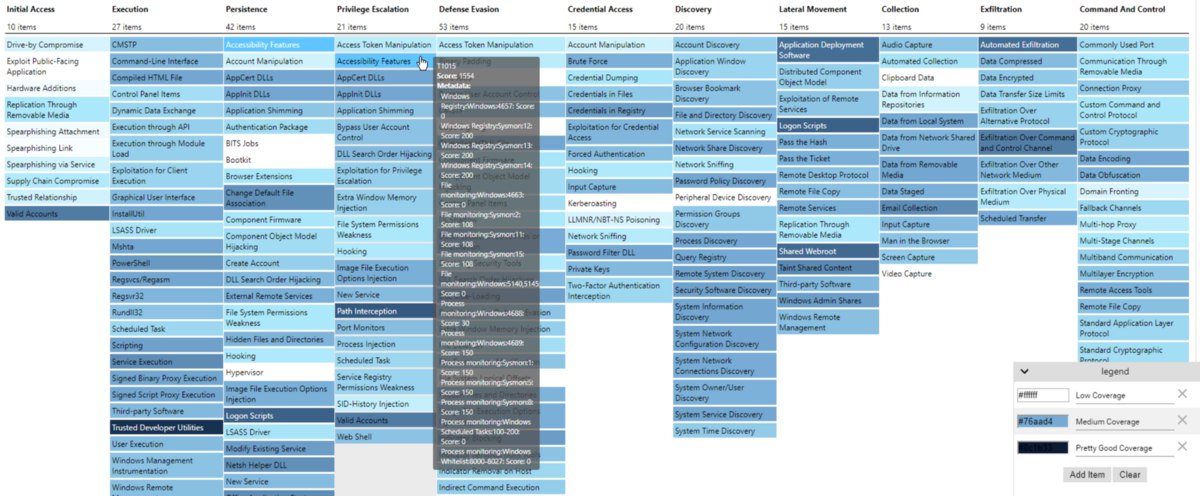

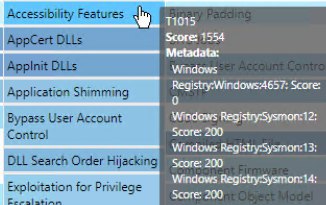

- о подходе со стороны известных правил детекшена тоже можно. иными словами, вы можете взять все известне техники, взять имеющиеся у вас правила детекшена, определить какие источники данных необходимо собирать, какие политики логирования реализовать, включить все это дело в тестовом режиме на части своих систем, посчитать сколько данных (EPS) к вам на мониторинг прилетает, и на основе этих данных перевести все в деньги (посчитав необходимые ресурсы). мы эту аналитику предоставляем в нашем проекте (https://github.com/krakow2600/atomic-threat-coverage). но не как MITRE,абстрактно, типо процесс экзекушн лог, а конкретно — такой-то лог, такая-то политика логирования и тд