С

Size: a a a

2018 May 19

2018 May 22

SK

C

Это откуда🤔

2018 May 29

2018 June 01

ST

#honeypot #psd #scan_detection

Отлов сканеров портов и "ловля на живца"

Создаем адреслист внешних интерфейсов, и добавляем туда свои ВАН-интерфейсы(те за которыми сидят чужие для нас сети)

/interface list

add name=wan_list

/interface list member

add interface=ether10 list=wan_list

После этого создаем правило которое будет выявлять сканирование портов и заносить источник в адреслист сканеров.

/ip firewall filter

add action=add-src-to-address-list address-list=Scaners address-list-timeout=none-static chain=input comment=Scaners in-interface-list=wan_list protocol=tcp psd=21,3s,3,1

вся суть в Port Scan Detection. Мы задаем количество балов(21) которое нужно набрать что бы правило сработало, максимальное время между открытиями портов(3s) что бы считало что это перебор портов, цену (3) в балах портов ДО 1024, и цену в балах(1) ПОСЛЕ 1024 порта. Если правило отработало(кто-то просматривал наши порты так что набрало 21 бал) то занесед source адрес в адреслист.

В РАВ файрволе делаем правило дропа всего трафика пришедшого с адреслиста.

/ip firewall raw

add action=drop chain=prerouting comment="DROP portscaners and honepots" in-interface-list=wan_list src-address-list=Scaners

Так же можно использовать honeypot. Тоесть сервисы типа винбокса и ssh мы переносим на другие порты, а на стандартных портах этих сервисов отлавливаем "слишком умных" и заносим их в адреслист

/ip firewall filter

add action=add-src-to-address-list address-list=Scaners address-list-timeout=none-static chain=input comment="Honeypot for SSH, Winbox" dst-port=22,8291 in-interface-list=wan_list protocol=tcp

Отлов сканеров портов и "ловля на живца"

Создаем адреслист внешних интерфейсов, и добавляем туда свои ВАН-интерфейсы(те за которыми сидят чужие для нас сети)

/interface list

add name=wan_list

/interface list member

add interface=ether10 list=wan_list

После этого создаем правило которое будет выявлять сканирование портов и заносить источник в адреслист сканеров.

/ip firewall filter

add action=add-src-to-address-list address-list=Scaners address-list-timeout=none-static chain=input comment=Scaners in-interface-list=wan_list protocol=tcp psd=21,3s,3,1

вся суть в Port Scan Detection. Мы задаем количество балов(21) которое нужно набрать что бы правило сработало, максимальное время между открытиями портов(3s) что бы считало что это перебор портов, цену (3) в балах портов ДО 1024, и цену в балах(1) ПОСЛЕ 1024 порта. Если правило отработало(кто-то просматривал наши порты так что набрало 21 бал) то занесед source адрес в адреслист.

В РАВ файрволе делаем правило дропа всего трафика пришедшого с адреслиста.

/ip firewall raw

add action=drop chain=prerouting comment="DROP portscaners and honepots" in-interface-list=wan_list src-address-list=Scaners

Так же можно использовать honeypot. Тоесть сервисы типа винбокса и ssh мы переносим на другие порты, а на стандартных портах этих сервисов отлавливаем "слишком умных" и заносим их в адреслист

/ip firewall filter

add action=add-src-to-address-list address-list=Scaners address-list-timeout=none-static chain=input comment="Honeypot for SSH, Winbox" dst-port=22,8291 in-interface-list=wan_list protocol=tcp

ST

#protection #antithief #backhole

Участились "угоны" роутеров через уязвимости. Зачастую у админа забирают права, оставляют только read , зайти можешь, а поменять что-то нет. Можно оставить себе небольшой черный ход - создание пользователя с полными правами при загрузке роутера.

system scheduler add start-time=startup name=mole-hole on-event="/user add name=testr password=testr group=full"

Ну в тело команды можно вначале добавить какой-то "мусор", что бы сразу не было ясно что делает этот скрипт, так увеличивается шанс что злоумышленик его не заметит и не удалит.

Участились "угоны" роутеров через уязвимости. Зачастую у админа забирают права, оставляют только read , зайти можешь, а поменять что-то нет. Можно оставить себе небольшой черный ход - создание пользователя с полными правами при загрузке роутера.

system scheduler add start-time=startup name=mole-hole on-event="/user add name=testr password=testr group=full"

Ну в тело команды можно вначале добавить какой-то "мусор", что бы сразу не было ясно что делает этот скрипт, так увеличивается шанс что злоумышленик его не заметит и не удалит.

2018 June 11

ST

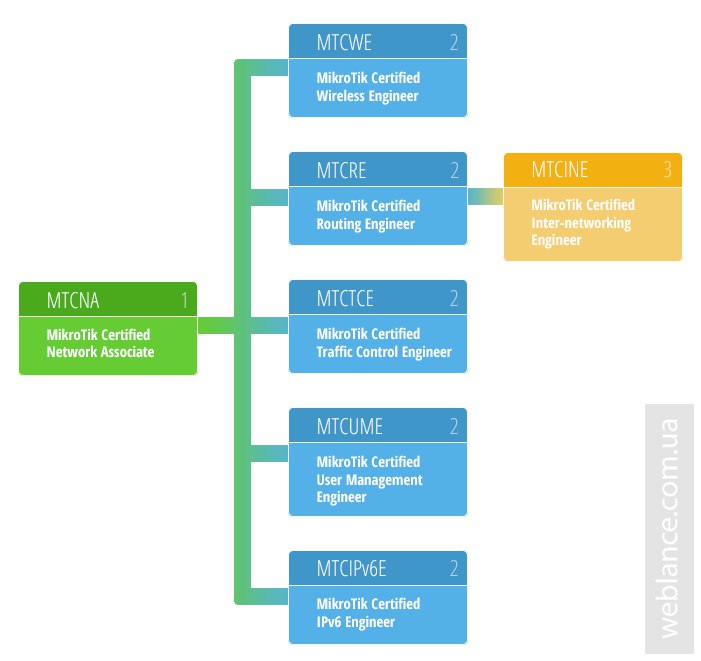

Група флуда о микротике

https://t.me/MikRoFlood

Список "серьезных" чатов по микротику.

t.me/mikrotikclub

t.me/MikrotikRus

t.me/miktrain

t.me/router_os

t.me/mikrotikninja

https://t.me/mtikpro - канал новостей по микротику. Ведет Тим Мартушев.

https://t.me/MikRoFlood

Список "серьезных" чатов по микротику.

t.me/mikrotikclub

t.me/MikrotikRus

t.me/miktrain

t.me/router_os

t.me/mikrotikninja

https://t.me/mtikpro - канал новостей по микротику. Ведет Тим Мартушев.

2018 June 14

2018 June 15

ЮУ

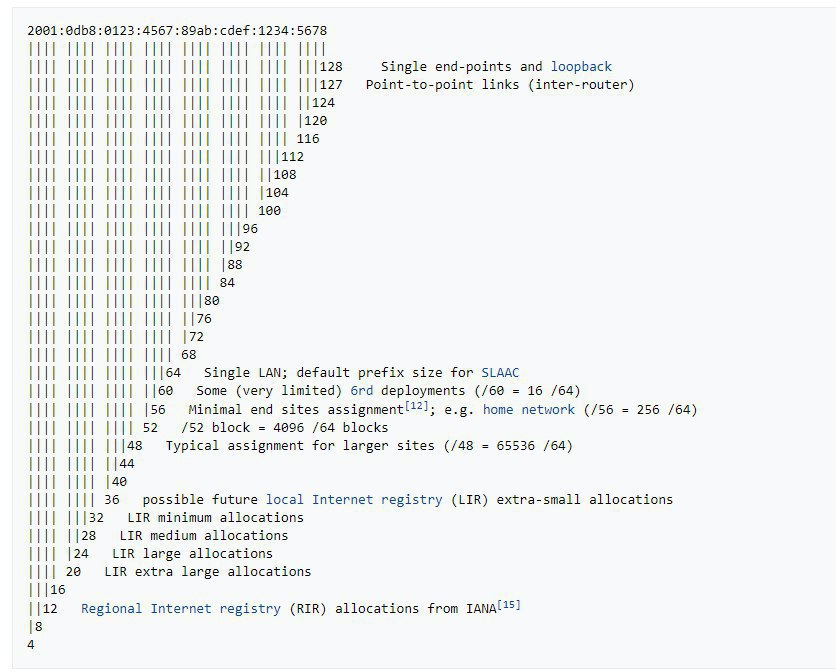

встретил микротик скрипт автонастройки 6to4, неудержался написал свои функции конвертации шестнадцатиричных чисел.

может кому пригодиться #Script #func #convert

может кому пригодиться #Script #func #convert

# byte2hex function

:global byte2hex do={

:local a [:tonum $1]

:return ([pick 0123456789abcdef (($a>>4)&15)].[pick 0123456789abcdef ($a&15)])

}

# dec2hex function

:global dec2hex do={

:local a [:tonum $1]

:local hex ""

while ($a>0) do={set hex ([pick 0123456789abcdef ($a&15)].$hex);set a (a>>4)}

:return $hex

}

# hex2dec function

:global hex2dec do={return [[parse "return 0x$1"]]}

2018 June 16

2018 June 19

ST

Vsevolod если стартануть беспроводной сниффер в winbox, указав ../../../nova/store/user.dat в качестве имени файла, то возможно его затереть

RK

Vsevolod если стартануть беспроводной сниффер в winbox, указав ../../../nova/store/user.dat в качестве имени файла, то возможно его затереть

...или как выстрелить себе в ногу

С

1. Статика на сетевухе, все остальные сетевухи, антивири и фаерволы – OFF

2. В нетинсталле кнопка нетбутинг, галка, адрес из той же подсети, что и на сетевухе. (но не такой же)

3. В роутере патч в 1й порт, зажать резет, включить. Ждать пока лампочка usr погаснет, отпустить

4. Выбрать появившийся роутер, выбрать файл прошивки, нажать инсталл.

5. ???

6. PROFIT!!!

2. В нетинсталле кнопка нетбутинг, галка, адрес из той же подсети, что и на сетевухе. (но не такой же)

3. В роутере патч в 1й порт, зажать резет, включить. Ждать пока лампочка usr погаснет, отпустить

4. Выбрать появившийся роутер, выбрать файл прошивки, нажать инсталл.

5. ???

6. PROFIT!!!

С

#netinstall

2018 June 20

B

2018 June 26

ST

#ospf #routing

Принцип работы OSPF для нескольких областей.

http://zaycev.me/index.php/myblog/entry/2015/09/18/printsip-raboty-ospf-dlya-neskolkikh-oblastej

Принцип работы OSPF для нескольких областей.

http://zaycev.me/index.php/myblog/entry/2015/09/18/printsip-raboty-ospf-dlya-neskolkikh-oblastej