М

Size: a a a

2018 January 18

Алерт в телегу о входе на тик

2018 January 21

2018 January 24

С

2018 February 01

༼

http://tikdis.com/mikrotik-routeros/configurating-routeros/vpn/

различные типы vpn для разных клиентов в одном артикле

различные типы vpn для разных клиентов в одном артикле

2018 February 06

С

2018 February 28

ST

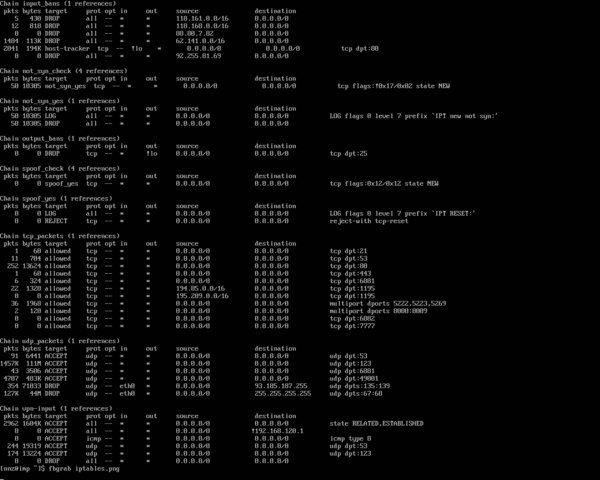

ru.wikibooks.org/wiki/Iptables

#iptables #firewall #netfilter #russian

Рускоязычный мануал по iptables и netfilter . Сам линк предоставил Vladimir Prislonsky

#iptables #firewall #netfilter #russian

Рускоязычный мануал по iptables и netfilter . Сам линк предоставил Vladimir Prislonsky

2018 March 01

2018 March 14

ST

#script #scripts #variable

Иногда надо выполнить код содержащийся в переменной. Конечно можно ее вывести в срипт, и выполнить этот скрипт. Но есть намного более простой метод. Оказывается в микротике есть команда :parse .Синтаксис приблизительно такой

:global fyncc [:parse "/ip firewall nat export"]

$fyncc

Тоесть мы переменной присваиваем значение в которое парсим команду. А потом просто вызываем эту переменную в нужном месте

Иногда надо выполнить код содержащийся в переменной. Конечно можно ее вывести в срипт, и выполнить этот скрипт. Но есть намного более простой метод. Оказывается в микротике есть команда :parse .Синтаксис приблизительно такой

:global fyncc [:parse "/ip firewall nat export"]

$fyncc

Тоесть мы переменной присваиваем значение в которое парсим команду. А потом просто вызываем эту переменную в нужном месте

2018 March 15

С

Итак, друзья, я тут начал раскуривать фаервольную фичу TLS-Host. Оказалась, работает она довольно просто. С её помощью действительно можно блочить https-сайты. Но обо всём по порядку.

1) До установки защищённого соединения сначала нужно установить просто TCP-сессию. Это делается тремя пакетами с флагами [syn], [syn,ack], [ack].

2) После того, как tcp-сессию установили, нужно установить защищённое соединение. Клиент посылает на сервер TLS-Hello. И этот пакет нешифрованный. В нём содержится поле server name, которое и анализируется данным матчером. Получается, мы должны ловить четвёртый пакет в соединении. Пакет идёт ОТ клиента.

3) Исходя из вышесказанного, ловить эти пакеты нужно ДО правила, принимающего установленные соединения, потому что даже пакет [syn,ack] уже будет считаться established, и дальше проверяться не будет.

Ниже, на базе дефолтного конфига, сделанный мною пример с джампом, который первые три килобайта tcp-сессии на 443й порт будет проверять по отдельной цепочке. Собственно, это готовое решение, только модифицируйте под свои нужды цепочку tls-filter путём добавления туда правил с нужными tls-hosts.

И последнее: *.vk.com НЕ ЛОВИТ сам vk.com, а только поддомены, поэтому не забывайте дублировать правило без вайлдкарта. Короче, изучите пример и используйте;

https://pastebin.com/xP50jejc

1) До установки защищённого соединения сначала нужно установить просто TCP-сессию. Это делается тремя пакетами с флагами [syn], [syn,ack], [ack].

2) После того, как tcp-сессию установили, нужно установить защищённое соединение. Клиент посылает на сервер TLS-Hello. И этот пакет нешифрованный. В нём содержится поле server name, которое и анализируется данным матчером. Получается, мы должны ловить четвёртый пакет в соединении. Пакет идёт ОТ клиента.

3) Исходя из вышесказанного, ловить эти пакеты нужно ДО правила, принимающего установленные соединения, потому что даже пакет [syn,ack] уже будет считаться established, и дальше проверяться не будет.

Ниже, на базе дефолтного конфига, сделанный мною пример с джампом, который первые три килобайта tcp-сессии на 443й порт будет проверять по отдельной цепочке. Собственно, это готовое решение, только модифицируйте под свои нужды цепочку tls-filter путём добавления туда правил с нужными tls-hosts.

И последнее: *.vk.com НЕ ЛОВИТ сам vk.com, а только поддомены, поэтому не забывайте дублировать правило без вайлдкарта. Короче, изучите пример и используйте;

https://pastebin.com/xP50jejc

2018 March 19

2018 March 25

2018 April 26

2018 May 06

M

А по существу.

Есть бессмысленные вещи типа:

Есть бессмысленные на мой взгляд:

Часть - неполный набот BOGON сетей:

А есть интересные идеи:

Разделение tcp и udp по отдельным цепочкам. Вообще сегментация больших наборов однородных правил интересно с точки зрения оптимизации производительности. Хотя именно в фильтре это крохоборство. IMHO

Кстати фильтровать в форварде порты, при наличии NAT это странно и неоптимально. Хотя всё от задач зависит. Может это файрвол магистрального роутера, а не пограничного.

Есть бессмысленные вещи типа:

add chain=output action=accept out-interface=ether1 comment="accept everything to internet"

add chain=output action=accept out-interface=ether1 comment="accept everything to non internet"

add chain=output action=accept comment="accept everything"

Есть бессмысленные на мой взгляд:

#Loopback и так в форвард не попадут.

add chain=forward src-address=127.0.0.0/8 action=drop

add chain=forward dst-address=127.0.0.0/8 action=drop

# multicast не будет форвардится без IGMP proxy или PIM

add chain=forward dst-address=224.0.0.0/3 action=drop

Часть - неполный набот BOGON сетей:

add chain=forward src-address=0.0.0.0/8 action=drop

add chain=forward dst-address=0.0.0.0/8 action=dropadd chain=forward src-address=224.0.0.0/3 action=drop

А есть интересные идеи:

Разделение tcp и udp по отдельным цепочкам. Вообще сегментация больших наборов однородных правил интересно с точки зрения оптимизации производительности. Хотя именно в фильтре это крохоборство. IMHO

Кстати фильтровать в форварде порты, при наличии NAT это странно и неоптимально. Хотя всё от задач зависит. Может это файрвол магистрального роутера, а не пограничного.

М

2018 May 08

2018 May 18

ЮУ

#DNS inject

#/Ловит пакет dns query содержащий домен loc: loc.ru, ru.loc, aaa.loc.ru, loc.google.com

#/Не попадут loco.domain.ru или eloc.domain.ru, www.loco.ru, www.domain.loco

/ip firewall layer7-protocol add name=DNS-LOC-Intercept regexp="\\x03loc"

/ip firewall mangle

add chain=prerouting protocol=udp dst-port=53 layer7-protocol=DNS-LOC-Intercept

#/ src-address=<IP for Intercept> OR in-interface=<ether for Intercept>

log=yes action=mark-connection new-connection-mark=DNS-Request passthrough=no

#/Пакет перенаправляется на корпоративный DNS

#/Src подменяется, чтобы ответ DNS сервера вернулся обратно на микротик

/ip firewall nat

add action=src-nat chain=srcnat connection-mark=DNS-Request to-addresses=<mikrotikIP>

add action=dst-nat chain=dstnat connection-mark=DNS-Request to-addresses=<corporateDNS>

#/Ловит пакет dns query содержащий домен loc: loc.ru, ru.loc, aaa.loc.ru, loc.google.com

#/Не попадут loco.domain.ru или eloc.domain.ru, www.loco.ru, www.domain.loco

/ip firewall layer7-protocol add name=DNS-LOC-Intercept regexp="\\x03loc"

/ip firewall mangle

add chain=prerouting protocol=udp dst-port=53 layer7-protocol=DNS-LOC-Intercept

#/ src-address=<IP for Intercept> OR in-interface=<ether for Intercept>

log=yes action=mark-connection new-connection-mark=DNS-Request passthrough=no

#/Пакет перенаправляется на корпоративный DNS

#/Src подменяется, чтобы ответ DNS сервера вернулся обратно на микротик

/ip firewall nat

add action=src-nat chain=srcnat connection-mark=DNS-Request to-addresses=<mikrotikIP>

add action=dst-nat chain=dstnat connection-mark=DNS-Request to-addresses=<corporateDNS>

AK

недостаточно хороший вариант

1) зачем натить?

2) DNS обычно как минимум 2, по числу КД, нужно же чтобы всё оставалось рабочим если один из них отключить

1) зачем натить?

2) DNS обычно как минимум 2, по числу КД, нужно же чтобы всё оставалось рабочим если один из них отключить