Медицинская маска больше не спасает от распознавания лицаЕсли вы думали, что медицинская маска обманет камеры распознавания лиц, то для вас есть две плохие новости. Во-первых, исследователям удалось значительно усовершенствовать системы машинного зрения, так что теперь распознавание достаточно надёжно выполняется по половине лица или по области глаз (по половине лица уровень успешного распознавания составляет 90%).

Вторая плохая новость, что вспышка коронавируса подтолкнула китайских производителей SenseTime, FaceGo, Minivision внедрять технологии распознавания частично закрытых лиц в коммерческие модели видеокамер. Из-за вспышки Covid-19 много граждан стали выходить на улицы в масках — поэтому приходится модернизировать системы видеонаблюдения.

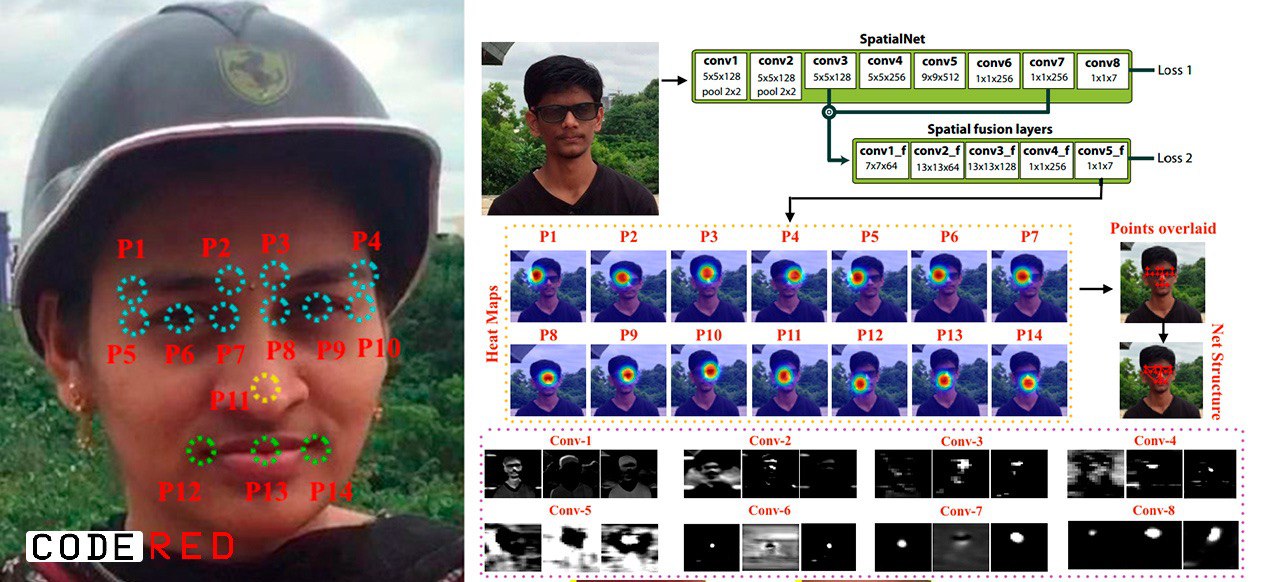

Новые формы распознавания лиц теперь могут распознавать не только людей в масках, закрывающих рот, но и людей в шарфах или с фальшивыми бородами. Как известно, распознавание лиц работает путём идентификации на лице человека нескольких ключевых точек — и их соединения, в результате чего формируется уникальная «графическая» подпись. Эти ключевые точки обычно находятся вокруг глаз, носа и губ. Чтобы система могла работать при закрытой нижней половине лица исследователи расположили больше ключевых точек вокруг глаз и носа. К примеру, нейросеть в системе DFI находит на фотографии лица 14 ключевых точек, но точность падает в зависимости от уровня маскировки и сложности фона позади человека.

А вот китайская компания по распознаванию лиц Minivision утверждает, что их программное обеспечение теперь способно распознавать людей в масках. Столкнувшись со вспышкой Covid-19 и массовым выходом на улицу людей в масках, Minivision начала экстренную кампанию по сбору данных для дообучения модели. Во многих жилых районах, наиболее пострадавших от вируса, вход ограничен только для жителей района. Так, Minivision внедрила новый алгоритм в свои системы распознавания лиц для блокировки ворот в сообществах в Нанкине, чтобы быстро распознавать жителей без необходимости снимать маски. Так что технологии распознавания лиц от эпидемии только выиграли и в ближайшем будущем наработки найдут более обширное применение.