Полагаем большинство эту новость уже видело - вчера

Министерство юстиции США заочно предъявило

обвинение шестерым гражданам

России, которых американцы подозревают в проведении кибератак в составе

APT Sandworm aka

BlackEnergy aka

Voodoo Bear по заказу

в/ч 74455, она же

Главный центр специальных технологий ГРУ.

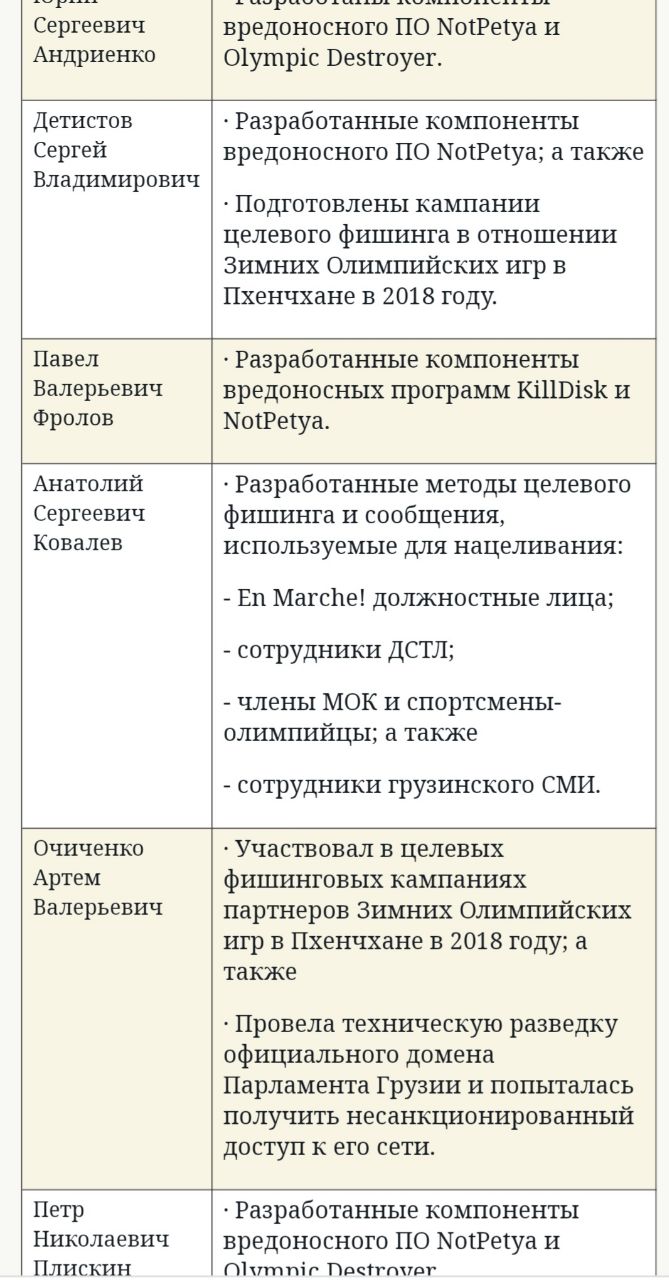

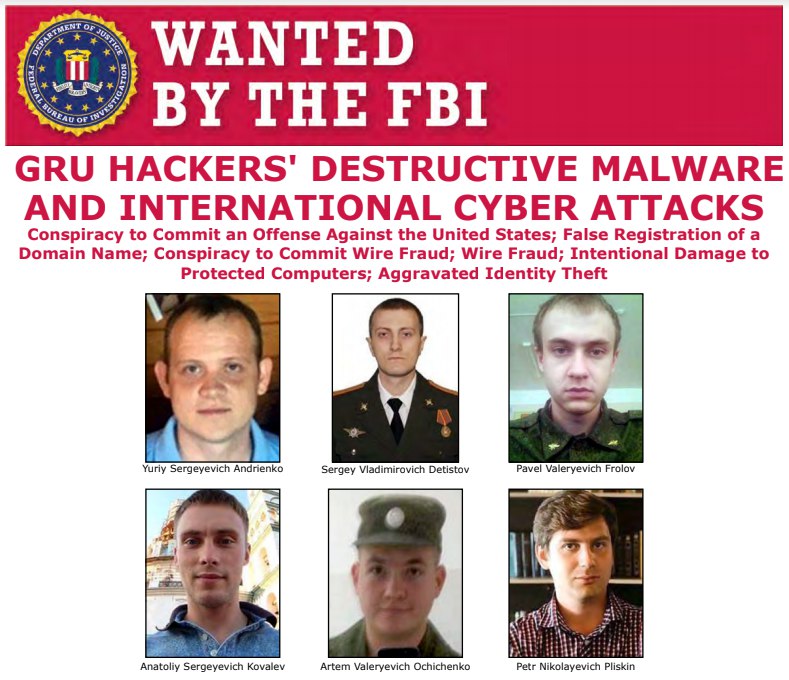

В числе обвиняемых -

Юрий Андриенко,

Сергей Детистов,

Павел Фролов,

Анатолий Ковалев,

Артем Очиченко и

Петр Плискин.

Обвиняют их в атаках на инфраструктуру

Украины в 2015-2016 годах, на французские выборы в 2017 году, в распространении ransomware

NotPetya, в атаках на Олимпийские игры в

Пченчхане, в атаках на

ОЗХО и британскую

Лабораторию оборонной науки и технологии в 2018 году и, наконец, в атаках на грузинские ресурсы в 2018 и 2019 годах.

Мы ознакомились с обвинительным заключением и имеем сказать следующее.

На первый взгляд обвинение выглядит правдоподобно. Описание последовательности действий фигурантов при организации той или иной атаки достаточно подробные. Но, честно говоря, эти подробности-то нас и смущают.

Потому что фразы типа "такого-то числа имярек отправил 8 фишинговых писем, а через 2 дня завел фейковый электронный адрес" означают что либо лица, ведущие расследование, полностью распотрошили ресурсы атакующих, откуда взяли все логи, либо в фактаже имеется достаточное количество фантазии.

Разбирать можно долго по каждому пункту обвинений, но скажем только, что дефейс грузинских сайтов, на которые загрузили картинки с изображением

Саакашвили и подписью "i'll be back", с нашей точки зрения все-таки мало похоже на операцию спецслужб, о чем мы уже

писали.

И, да, в атаках на ОЗХО в апреле 2018 года европейцы еще летом успели

обвинить членов

APT Sandworm и даже ввели в их отношении санкции. Правда их фамилии -

Минин,

Моренец,

Серебряков и

Сотников. У кого-то, похоже, пчелы неправильные.