Anonymous — самая известная и самая скандальная хакерская группировка на сегодняшний день. О их делах уже слагают легенды. Есть мнение, что в ряды Anonymous входят до десяти тысяч хакеров по всему миру, связанных общей целью: нести справедливость и мир в дома простых граждан. Супергерои виртуального пространства. Их атаки, своего рода социальный протест против социальных неравенств, политических заговоров, корпоративной лжи и краж средств у простого люда.

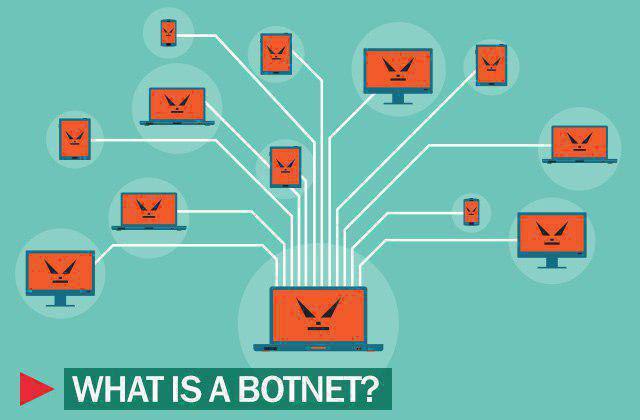

Их целью обычно становятся правительственные ресурсы, корпоративные сайты крупных игроков безнес-сферы, банки, почты влиятельных чиновников и так далее. Anonymous атаковали Пентагон, угрожали покончить с Facebook, мексиканским наркокартелем Los Zetas и сайентологами. В 2010 году хакеры из данной группировки успешно провели массированную кибер-атаку на платежные системы MasterCard, Visa и PayPal, когда последние отказались проводить платежи Джулиана Ассанджа, основателя и идейного вдохновителя WikiLeaks.

За всю историю существования группировки, были арестованы с десяток человек по всему миру. Anonymous понятное дело такой расклад не устроил и они выступил с жестким протестом, назвав арестованных собратьев «святыми мучениками» и добавив «Мы Anonymous, Мы – легион. Мы не прощаем. Мы к вам придем!».

@XAKEPCTBO_channel