Size: a a a

2018 September 30

💻Как отключить диспетчер задач Windows?

Возможности диспетчера могут таить в себе опасность. Если кто-то другой получит доступ к компьютеру, он может отключить защиту компьютера или внедрить вредоносную программу.

Некоторые люди запрещают запуск диспетчера задач и разрешают его исключительно при необходимости, причем только себе.

Как отключить диспетчер задач?

Выполните 4 шага:

1) Пуск – Выполнить – Введите gpedit.msc;

2) В разделе «Конфигурация пользователя» выберите подраздел «Административные шаблоны»;

3) Далее в пункте «Система» выберите подпункт «Возможности Ctrl+Alt+Del»;

4) Для параметра «Удалить диспетчер задач» установите значение «не задана»

Как включить диспетчер задач?

Нужно проделать те же шаги, но поставить значение «Включена». Если на учетной записи администратора есть пароль, чужой человек не сможет изменить настройки.

↪️ @XAKEPCTBO\_CHANNEL

Возможности диспетчера могут таить в себе опасность. Если кто-то другой получит доступ к компьютеру, он может отключить защиту компьютера или внедрить вредоносную программу.

Некоторые люди запрещают запуск диспетчера задач и разрешают его исключительно при необходимости, причем только себе.

Как отключить диспетчер задач?

Выполните 4 шага:

1) Пуск – Выполнить – Введите gpedit.msc;

2) В разделе «Конфигурация пользователя» выберите подраздел «Административные шаблоны»;

3) Далее в пункте «Система» выберите подпункт «Возможности Ctrl+Alt+Del»;

4) Для параметра «Удалить диспетчер задач» установите значение «не задана»

Как включить диспетчер задач?

Нужно проделать те же шаги, но поставить значение «Включена». Если на учетной записи администратора есть пароль, чужой человек не сможет изменить настройки.

↪️ @XAKEPCTBO\_CHANNEL

2018 October 01

Из-за бага, обнаруженного в июле 2017 года, хакеры взломали 50 000 000 аккаунтов пользователей Facebook. Компания разлогинила 90 000 000 страниц и начала расследование.

@XAKEPCTBO_CHANNEL

@XAKEPCTBO_CHANNEL

Взлом пароля Windows 7/8/10

Автор показывает два способа обойти/изменить пароль любой Windows

↪️ @XAKEPCTBO_CHANNEL

Автор показывает два способа обойти/изменить пароль любой Windows

↪️ @XAKEPCTBO_CHANNEL

2018 October 02

Инструменты используемые спецслужбами для взлома iPhone, называются Cellebrite и Grayshift. Иногда они даже не нужны — достаточно поднести Face ID к лицу преступника.

@XAKEPCTBO_CHANNEL

@XAKEPCTBO_CHANNEL

2018 October 03

📲Yalp Store: скачиваем APK файл напрямую с Google Play

31 октября мы рассказали вам, как удалить Google Play. Инструкция оказалась особо полезной для владельцев старых смартфонов — после удаления сервисов Google, на телефонах появилось больше памяти и они стали работать быстрее.

Откуда скачивать приложения, если нет Google Play. Можно использовать сторонние каталоги вроде APKPure, но есть и другой вариант.

Yalp Store — легкая, независимая от Google Services Framework программа.

Google Services Framework и Google Play Store со временем разрослись до больших размеров, что сделало их слишком тяжелыми для старых телефонов (в системном разделе Nexus One, например, выделено лишь 150 мегабайт под приложения — сервисы Google заняли бы половину от этого объема).

Если же вы часто экспериментируете с нестабильными прошивками, то зачастую у вас могут возникать проблемы с установкой gapps. Yalp store, в свою очередь, будет работать без проблем.

В общем, есть две возможности:

• Поиск программ в Google Play Store;

• Загрузка apk.

Скачать: Прямая ссылка

↪️ @XAKEPCTBO\_CHANNEL

31 октября мы рассказали вам, как удалить Google Play. Инструкция оказалась особо полезной для владельцев старых смартфонов — после удаления сервисов Google, на телефонах появилось больше памяти и они стали работать быстрее.

Откуда скачивать приложения, если нет Google Play. Можно использовать сторонние каталоги вроде APKPure, но есть и другой вариант.

Yalp Store — легкая, независимая от Google Services Framework программа.

Google Services Framework и Google Play Store со временем разрослись до больших размеров, что сделало их слишком тяжелыми для старых телефонов (в системном разделе Nexus One, например, выделено лишь 150 мегабайт под приложения — сервисы Google заняли бы половину от этого объема).

Если же вы часто экспериментируете с нестабильными прошивками, то зачастую у вас могут возникать проблемы с установкой gapps. Yalp store, в свою очередь, будет работать без проблем.

В общем, есть две возможности:

• Поиск программ в Google Play Store;

• Загрузка apk.

Скачать: Прямая ссылка

↪️ @XAKEPCTBO\_CHANNEL

📲OpenKeychain — шифрование сообщений в Android

OpenKeychain помогает общаться более конфиденциально и безопасно. Он использует высококачественное современное шифрование. Ваши сообщения могут быть прочитаны только теми людьми, которым вы их отправите. Другие люди тоже могут посылать вам сообщения, и только вы можете их прочитать; эти сообщения подписываются цифровой подписью, чтобы их получатель был уверен в личности отправителя. OpenKeychain основан на хорошо документированном стандарте шифрования OpenPGP (PGP, GPG или GnuPG), совместимом между его реализациями на различных устройствах и операционных системах.

Приложение просит права доступа, вот объяснения почему они нужны:

• Покупки в приложении: поддержка разработчиков

• Удостоверение: предварительно заполненное имя и адрес электронной почты

• Контакты: привязывание ключей к контактам (только в автономном режиме)

• Фотографии/Медиа/Файлы: Импорт/экспорт ключей с SD-карты

• Камера: сканирование QR-кодов, для добавления ключей других людей

• Другие: разрешение Интернет для получения ключей, разрешение NFC на использование YubiKeys

Если приложение не работает: Если в прошивке вашего аппарата отсутствуют компоненты priv-app: Contacts и ContactsProvider (при создании ключей программа обращается к ним), то OpenKeychain будет вылетать.

Для сохранения зашифрованных файлов OpenKeychain необходимо наличие DocumentUI в папке system/app. Для стабильной работы OpenKeychain лучше перенести из data/app в system/priv-app.

Скачать: Google Play

↪️@XAKEPCTBO_CHANNEL

OpenKeychain помогает общаться более конфиденциально и безопасно. Он использует высококачественное современное шифрование. Ваши сообщения могут быть прочитаны только теми людьми, которым вы их отправите. Другие люди тоже могут посылать вам сообщения, и только вы можете их прочитать; эти сообщения подписываются цифровой подписью, чтобы их получатель был уверен в личности отправителя. OpenKeychain основан на хорошо документированном стандарте шифрования OpenPGP (PGP, GPG или GnuPG), совместимом между его реализациями на различных устройствах и операционных системах.

Приложение просит права доступа, вот объяснения почему они нужны:

• Покупки в приложении: поддержка разработчиков

• Удостоверение: предварительно заполненное имя и адрес электронной почты

• Контакты: привязывание ключей к контактам (только в автономном режиме)

• Фотографии/Медиа/Файлы: Импорт/экспорт ключей с SD-карты

• Камера: сканирование QR-кодов, для добавления ключей других людей

• Другие: разрешение Интернет для получения ключей, разрешение NFC на использование YubiKeys

Если приложение не работает: Если в прошивке вашего аппарата отсутствуют компоненты priv-app: Contacts и ContactsProvider (при создании ключей программа обращается к ним), то OpenKeychain будет вылетать.

Для сохранения зашифрованных файлов OpenKeychain необходимо наличие DocumentUI в папке system/app. Для стабильной работы OpenKeychain лучше перенести из data/app в system/priv-app.

Скачать: Google Play

↪️@XAKEPCTBO_CHANNEL

💻10 полезных инструментов для каждого хакера

• Metasploit — набор программных инструментов для создания эксплойтов. Набор так широк, что при помощи него можно создать собственные инструменты.

• Acunetix WVS — сканер, которых находит уязвимости на веб-сайтах, приводящие к фатальным ошибкам

• Network Mapper — один из самых популярных сканеров портов

• Wireshark — инструмент, которых находит уязвимости внутри сети, даже среди множества правил защитного экрана

• oclHashcat — по мнению многих хакеров, самый быстрый взломщик паролей с движком на GPGPU

• Metasploit — набор программных инструментов для создания эксплойтов. Набор так широк, что при помощи него можно создать собственные инструменты.

• Acunetix WVS — сканер, которых находит уязвимости на веб-сайтах, приводящие к фатальным ошибкам

• Network Mapper — один из самых популярных сканеров портов

• Wireshark — инструмент, которых находит уязвимости внутри сети, даже среди множества правил защитного экрана

• oclHashcat — по мнению многих хакеров, самый быстрый взломщик паролей с движком на GPGPU

2018 October 04

📜Как происходит хакерский взлом?

Для хакеров взлом аккаунтов — одно из самых увлекательных занятий, которое даёт им огромный простор для творчества.

Многие занимаются этим, чтобы испытать свои навыки, другие ищут материальную выгоду. Причём далеко не всегда приходится что-то взламывать. Сколько бы ни появлялось статей о том, как важно подбирать надёжный пароль, культура интернет-безопасности в целом остаётся низкой. Пользователи интернета выбирают одни и те же незамысловатые кодовые слова для разных сайтов, переходят по подозрительным ссылкам из спама и принципиально отказываются от менеджеров паролей. Обычно злоумышленники пользуются следующими методами:

Фишинг. Пользователя заманивают на сайт, который выдаёт себя за настоящий, и предлагают ввести пароль, который «утекает» к злоумышленникам;

Вирусы. Вредоносное ПО размещают на взломанных сайтах или засылают на недостаточно защищённые системы;

Социальная инженерия. Иногда пароль удаётся подсмотреть, а особо доверчивые пользователи могут сообщить его злоумышленнику сами: на этом выстроен целый пласт системы интернет-мошенничества;

Подбор пароля. Обладая информацией о пользователе, которую легко найти в социальных сетях, можно попробовать угадать пароль. Также можно автоматом перебрать огромное количество вариантов, воспользовавшись ассоциативной базой данных или техникой словарной атаки, когда несловесные комбинации исключаются, а словесные модифицируются так, как любит большинство — заменяя буквы на похожие цифры.

↪️ @XAKEPCTBO\_CHANNEL

Для хакеров взлом аккаунтов — одно из самых увлекательных занятий, которое даёт им огромный простор для творчества.

Многие занимаются этим, чтобы испытать свои навыки, другие ищут материальную выгоду. Причём далеко не всегда приходится что-то взламывать. Сколько бы ни появлялось статей о том, как важно подбирать надёжный пароль, культура интернет-безопасности в целом остаётся низкой. Пользователи интернета выбирают одни и те же незамысловатые кодовые слова для разных сайтов, переходят по подозрительным ссылкам из спама и принципиально отказываются от менеджеров паролей. Обычно злоумышленники пользуются следующими методами:

Фишинг. Пользователя заманивают на сайт, который выдаёт себя за настоящий, и предлагают ввести пароль, который «утекает» к злоумышленникам;

Вирусы. Вредоносное ПО размещают на взломанных сайтах или засылают на недостаточно защищённые системы;

Социальная инженерия. Иногда пароль удаётся подсмотреть, а особо доверчивые пользователи могут сообщить его злоумышленнику сами: на этом выстроен целый пласт системы интернет-мошенничества;

Подбор пароля. Обладая информацией о пользователе, которую легко найти в социальных сетях, можно попробовать угадать пароль. Также можно автоматом перебрать огромное количество вариантов, воспользовавшись ассоциативной базой данных или техникой словарной атаки, когда несловесные комбинации исключаются, а словесные модифицируются так, как любит большинство — заменяя буквы на похожие цифры.

↪️ @XAKEPCTBO\_CHANNEL

2018 October 05

Как узнать IP адрес пользователя Skype?

Автор показывает простой способ узнать IP адрес человека при помощи Skype.

#ОтПодписчика

↪️ @XAKEPCTBO_CHANNEL

Автор показывает простой способ узнать IP адрес человека при помощи Skype.

#ОтПодписчика

↪️ @XAKEPCTBO_CHANNEL

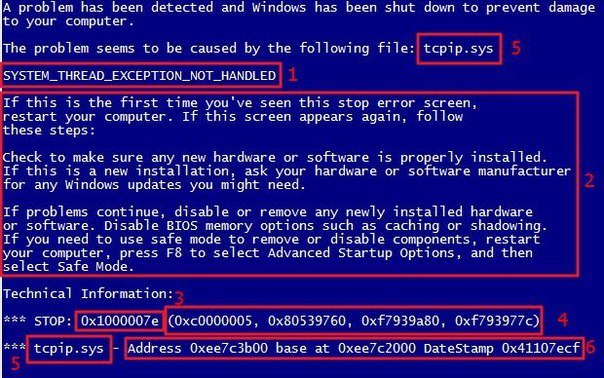

💻Расшифровка «синего экрана смерти»

1. Название ошибки

2. Что можно попробовать сделать, чтобы такого больше не было?

3. STOP код ошибки (0x1000007e)

4. Параметры ошибки

5. Файл или драйвер, который, возможно, был причиной синего экрана6. Адрес оперативной памяти, по которому, возможно, произошла ошибкаТеперь можно без волнений пускаться в поиски информации:

1) по названию ошибки;

2) по коду ошибки;

3) по коду ошибки + драйверу (5);

4) по коду ошибки и первому параметру.

↪️@XAKEPCTBO_CHANNEL

1. Название ошибки

2. Что можно попробовать сделать, чтобы такого больше не было?

3. STOP код ошибки (0x1000007e)

4. Параметры ошибки

5. Файл или драйвер, который, возможно, был причиной синего экрана6. Адрес оперативной памяти, по которому, возможно, произошла ошибкаТеперь можно без волнений пускаться в поиски информации:

1) по названию ошибки;

2) по коду ошибки;

3) по коду ошибки + драйверу (5);

4) по коду ошибки и первому параметру.

↪️@XAKEPCTBO_CHANNEL

2018 October 06

📜Что такое XSS атака и чем она опасна?

В Википедии дано такое описание:

XSS (англ. Cross-Site Scripting — «межсайтовый скриптинг») — тип атаки на веб-системы, заключающийся во внедрении в выдаваемую веб-системой страницу вредоносного кода (который будет выполнен на компьютере пользователя при открытии им этой страницы) и взаимодействии этого кода с веб-сервером злоумышленника.

Это одно из самых распространенных уязвимостей в web-приложениях.

XSS уязвимость позволяет хакерам внедрить вредоносный код на страницу и отправить его обратно в браузер пользователя, где этот код будет выполнен.

XSS очень опасен: хакеры могут похитить учетные данные администраторов сайтов и захватить над ними контроль.

Злоумышленники используют уязвимость в четырех целях:

• Изменение настроек;

• Кража cookie-файлов;

• Размещение рекламы с вирусами;

• Хищение токенов форм для проведения CSRF атак.

Есть 5 правил защиты сайтов от XSS атак:

1. Защита функцией htmlspecialchars().

Данная функция преобразует переданный ей аргумент в HTML-сущности, причем происходит преобразование именно тех символов, которые являются потенциально небезопасными.

2. Защита функцией striptags().

В отличие от htmlspecialchars() данная функция удаляет из строки аргумента только сами теги, причем второй аргумент служит для указания исключений, которые не нужно удалять.

3. BB-коды.

Пропуск только определенных тегов, иногда совсем в иной форме, чем позволяют стандарты HTML

4. Регулярные выражения.

Кто-то регулярки любит, кто-то нет, а кто-то даже предпочитает написать свою собственную, через которую не проходят потенциально опасные символы или теги. Удобно в случае исключения аргументов из внедряемого тега без изменения HTML-сущности оставшейся части.

5. Самописные функции.

Всевозможные рекурсивные парсеры строк, которые очень гибко борются с XSS, также довольно популярны. Хотя в самописных функциях гораздо чаще можно найти какую-либо уязвимость.

↪️ @XAKEPCTBO\_CHANNEL

В Википедии дано такое описание:

XSS (англ. Cross-Site Scripting — «межсайтовый скриптинг») — тип атаки на веб-системы, заключающийся во внедрении в выдаваемую веб-системой страницу вредоносного кода (который будет выполнен на компьютере пользователя при открытии им этой страницы) и взаимодействии этого кода с веб-сервером злоумышленника.

Это одно из самых распространенных уязвимостей в web-приложениях.

XSS уязвимость позволяет хакерам внедрить вредоносный код на страницу и отправить его обратно в браузер пользователя, где этот код будет выполнен.

XSS очень опасен: хакеры могут похитить учетные данные администраторов сайтов и захватить над ними контроль.

Злоумышленники используют уязвимость в четырех целях:

• Изменение настроек;

• Кража cookie-файлов;

• Размещение рекламы с вирусами;

• Хищение токенов форм для проведения CSRF атак.

Есть 5 правил защиты сайтов от XSS атак:

1. Защита функцией htmlspecialchars().

Данная функция преобразует переданный ей аргумент в HTML-сущности, причем происходит преобразование именно тех символов, которые являются потенциально небезопасными.

2. Защита функцией striptags().

В отличие от htmlspecialchars() данная функция удаляет из строки аргумента только сами теги, причем второй аргумент служит для указания исключений, которые не нужно удалять.

3. BB-коды.

Пропуск только определенных тегов, иногда совсем в иной форме, чем позволяют стандарты HTML

4. Регулярные выражения.

Кто-то регулярки любит, кто-то нет, а кто-то даже предпочитает написать свою собственную, через которую не проходят потенциально опасные символы или теги. Удобно в случае исключения аргументов из внедряемого тега без изменения HTML-сущности оставшейся части.

5. Самописные функции.

Всевозможные рекурсивные парсеры строк, которые очень гибко борются с XSS, также довольно популярны. Хотя в самописных функциях гораздо чаще можно найти какую-либо уязвимость.

↪️ @XAKEPCTBO\_CHANNEL

2018 October 07

Какими бывают компьютерные вирусы?

Вирусов существует очень много и каждый выполняет разные функции. Одни используются злоумышленниками для шифрования данных, а другие — для удаленного управления или кражи логинов и паролей.

Эксперты выделяют 5 типов вирусов:

Винлокеры. Этот тип вирусов блокирует работу операционной системы и вымогает деньги. Большинство из них выключается безопасным режимом или в режиме командной строки. Атака не очень серьезная, но является основателем более серьезных угроз вроде шифровальщиков;

Крипторы. Они предназначены для шифрования всех данных на компьютере и выпрашивание денег за ключ расшифровки. Как правило, оплата за приватный ключ для расшифрования составляет 500-1000 долларов. Более интересные для мошенников ПК с рабочими и личными файлами. Если рассмотреть статистику ФБР за 2015 год, то всего было заражено около 1,5 миллиона компьютеров крипторами. Около 15% заплатили за расшифровку данных. При минимальной стоимости, это 112 миллионов долларов. Избавиться от хорошего криптора достаточно сложно.

Трояны. Это программное обеспечение, которые могут получить доступ, управлять ПК. Делятся на RATники (крысы), стиллеры и кейлоггеры;

Стиллеры и кейлоггеры. Эти вирусы предназначены для ворования и считывания паролей пользователей. Также позволяют обезвредить установленный на компьютере антивирус. Поэтому не стоит хранить пароли в браузере, так их можно легко похитить.

Сетевые черви. Этот тип вирусов распространяется в локальных сетях.

Принято считать, что антивирусы могут защитить от вирусов. Антивирусы работают по двум основным алгоритмам – структурный и поведенческий анализ. От структурной проверки можно защититься с помощью криптора. Поведенческий анализ можно обойти правильным написанием функций.

↪️ @XAKEPCTBO\_CHANNEL

Вирусов существует очень много и каждый выполняет разные функции. Одни используются злоумышленниками для шифрования данных, а другие — для удаленного управления или кражи логинов и паролей.

Эксперты выделяют 5 типов вирусов:

Винлокеры. Этот тип вирусов блокирует работу операционной системы и вымогает деньги. Большинство из них выключается безопасным режимом или в режиме командной строки. Атака не очень серьезная, но является основателем более серьезных угроз вроде шифровальщиков;

Крипторы. Они предназначены для шифрования всех данных на компьютере и выпрашивание денег за ключ расшифровки. Как правило, оплата за приватный ключ для расшифрования составляет 500-1000 долларов. Более интересные для мошенников ПК с рабочими и личными файлами. Если рассмотреть статистику ФБР за 2015 год, то всего было заражено около 1,5 миллиона компьютеров крипторами. Около 15% заплатили за расшифровку данных. При минимальной стоимости, это 112 миллионов долларов. Избавиться от хорошего криптора достаточно сложно.

Трояны. Это программное обеспечение, которые могут получить доступ, управлять ПК. Делятся на RATники (крысы), стиллеры и кейлоггеры;

Стиллеры и кейлоггеры. Эти вирусы предназначены для ворования и считывания паролей пользователей. Также позволяют обезвредить установленный на компьютере антивирус. Поэтому не стоит хранить пароли в браузере, так их можно легко похитить.

Сетевые черви. Этот тип вирусов распространяется в локальных сетях.

Принято считать, что антивирусы могут защитить от вирусов. Антивирусы работают по двум основным алгоритмам – структурный и поведенческий анализ. От структурной проверки можно защититься с помощью криптора. Поведенческий анализ можно обойти правильным написанием функций.

↪️ @XAKEPCTBO\_CHANNEL

Zeus — троян, к работе которого причастны более 100 человек

Продолжаем знакомиться с самыми известными вирусами в истории компьютеров.

Zeus — троян, ставший оружием в руках мошенников. Впервые был обнаружен в 2007 году.

Распространялся троян через социальные сети (порядка 1,5 миллионов фото-постов в Facebook, которые редиректились на сайт с трояном) и через электронную почту. После заражения, внедрялся в систему и сканировал ее на наличие информации регистрационного типа (логины и пароли). Таким образом злоумышленники получали возможность подключиться к банковским аккаунтам своих жертв и проводить операции по переводу денег. Средства переводились на другие «зараженные» аккаунт или на подставные счета, что осложняло процесс отслеживания цепочки злоумышленником.

Некоторые версии Zeus маскировались, используя цифровую подпись Kaspersky Lab, которая вследствие изучения была признана поддельной. Также большей распространенности служило то, что троян мог инфицировать не только компьютеры под управлением Windows, но и мобильные устройства с ОС BlackBerry или Android.

В 2010 году, 1 октября, ФБР заявило о проведении одной из самых масштабных операций по поимке преступников, которые были причастны к краже порядка 70 миллионов долларов со счетов жертв трояна Zeus. Было арестовано около 100 человек: 90 в США, остальные в Великобритании и Украине

↪️ @XAKEPCTBO\_CHANNEL

Продолжаем знакомиться с самыми известными вирусами в истории компьютеров.

Zeus — троян, ставший оружием в руках мошенников. Впервые был обнаружен в 2007 году.

Распространялся троян через социальные сети (порядка 1,5 миллионов фото-постов в Facebook, которые редиректились на сайт с трояном) и через электронную почту. После заражения, внедрялся в систему и сканировал ее на наличие информации регистрационного типа (логины и пароли). Таким образом злоумышленники получали возможность подключиться к банковским аккаунтам своих жертв и проводить операции по переводу денег. Средства переводились на другие «зараженные» аккаунт или на подставные счета, что осложняло процесс отслеживания цепочки злоумышленником.

Некоторые версии Zeus маскировались, используя цифровую подпись Kaspersky Lab, которая вследствие изучения была признана поддельной. Также большей распространенности служило то, что троян мог инфицировать не только компьютеры под управлением Windows, но и мобильные устройства с ОС BlackBerry или Android.

В 2010 году, 1 октября, ФБР заявило о проведении одной из самых масштабных операций по поимке преступников, которые были причастны к краже порядка 70 миллионов долларов со счетов жертв трояна Zeus. Было арестовано около 100 человек: 90 в США, остальные в Великобритании и Украине

↪️ @XAKEPCTBO\_CHANNEL

📲Sketchware — создаем собственное приложение для Android

Приложение Sketchware создано на основе языка Scratch, это интегрированная среда разработки (IDE) для создания реальных Android приложений.

Sketchware является средой разработки (IDE), использующая Scratch, как инновационный язык программирования, разработанный компанией MIT. Sketchware преобразует сложный текстовый язык программного кодирования в визуальный, перетаскивая и устанавливая элементы программы как строительные блоки (принцип "тяни-толкай"). Scratch настолько простой и понятный язык, что даже маленькие дети могут его освоить. Тем не менее, Sketchware может перевести Scratch на язык Java и исходники XML-кодов, так что нет никаких ограничений для Ваших разработок.

Sketchware предоставляет примеры проектов, следуя которым, Вы сможете стать экспертом в языке Scratch и разработке Android приложений. Каждый пример содержит определённые концепции программирования, которые Вы сможете понять, по завершении проекта, например: Random, Math, Comparison. После этого Вы сможете применить изученные концепции в собственных приложениях.

Делайте визуально дизайн и разрабатывайте свою программу, а затем одним щелчком мыши, создавайте и устанавливайте её непосредственно на Вашем Android устройстве. Проекты полностью совместимы с Android Studio, IDE используется и на ПК, так что Вы можете экспортировать готовый проект и продолжать работу в Android Studio или другом редакторе. Кроме того, если Вы создадите учётную запись, то сможете экспортировать свой проект на наш сервер, где он будет надёжно храниться.

Особенности:

• Среда разработки "тяни-толкай" (Drag & Drop IDE;

• Widget Helper - поможет понять различные свойства виджетов;

• Автоматический перевод исходного кода (Java и XML);

• Компиляция и установка APK-файлов на телефоне;

• Возможность экспортировать проекты;

• Примеры проектов, которые можно выполнить, изучая концепции Scratch программирования.

Скачать: Google Play.

↪️@XAKEPCTBO_CHANNEL

Приложение Sketchware создано на основе языка Scratch, это интегрированная среда разработки (IDE) для создания реальных Android приложений.

Sketchware является средой разработки (IDE), использующая Scratch, как инновационный язык программирования, разработанный компанией MIT. Sketchware преобразует сложный текстовый язык программного кодирования в визуальный, перетаскивая и устанавливая элементы программы как строительные блоки (принцип "тяни-толкай"). Scratch настолько простой и понятный язык, что даже маленькие дети могут его освоить. Тем не менее, Sketchware может перевести Scratch на язык Java и исходники XML-кодов, так что нет никаких ограничений для Ваших разработок.

Sketchware предоставляет примеры проектов, следуя которым, Вы сможете стать экспертом в языке Scratch и разработке Android приложений. Каждый пример содержит определённые концепции программирования, которые Вы сможете понять, по завершении проекта, например: Random, Math, Comparison. После этого Вы сможете применить изученные концепции в собственных приложениях.

Делайте визуально дизайн и разрабатывайте свою программу, а затем одним щелчком мыши, создавайте и устанавливайте её непосредственно на Вашем Android устройстве. Проекты полностью совместимы с Android Studio, IDE используется и на ПК, так что Вы можете экспортировать готовый проект и продолжать работу в Android Studio или другом редакторе. Кроме того, если Вы создадите учётную запись, то сможете экспортировать свой проект на наш сервер, где он будет надёжно храниться.

Особенности:

• Среда разработки "тяни-толкай" (Drag & Drop IDE;

• Widget Helper - поможет понять различные свойства виджетов;

• Автоматический перевод исходного кода (Java и XML);

• Компиляция и установка APK-файлов на телефоне;

• Возможность экспортировать проекты;

• Примеры проектов, которые можно выполнить, изучая концепции Scratch программирования.

Скачать: Google Play.

↪️@XAKEPCTBO_CHANNEL

2018 October 08

Повышаем мощность ноутбука

Автор показывает, как ускорить работу ноутбука при помощи оптимизации Windows и железа. Рекомендуем прислушаться к советам!

#ОтПодписчика

↪️ @XAKEPCTBO_CHANNEL

Автор показывает, как ускорить работу ноутбука при помощи оптимизации Windows и железа. Рекомендуем прислушаться к советам!

#ОтПодписчика

↪️ @XAKEPCTBO_CHANNEL

📜Tampermonkey: расширяем возможности браузера

Приложение Tampermonkey создано для работы со скриптами – программными файлами-сценариями, которые позволяют облегчить и автоматизировать работу программного обеспечения. Скрипты используются повсюду, а особенно они полезны в сети, помогая в динамическом отображении веб-сайтов, облегчая обращение с базами данных, находя широкое применение в seo-кодинге и так далее. Бесплатное приложение Tampermonkey будет полезно для работы с пользовательскими скриптами, обеспечивая лёгкое и удобное управление ими, существенно расширяя в этом возможности вашего браузера и, например игр на нём.

Дополнение Tampermonkey работает только с такими браузерами как Chrome, Opera, Chromium и доступно оно и для некоторых браузеров под «Android». Его функционал позволяет легко установить скрипт, провести обзор скриптов и их автоматическое обновление, сгладить конфликт разных скриптов, имеется встроенный редактор, позволяющий написать или отладить скрипт.

Благодаря функционалу Tampermoney можно блокировать ненужную рекламу, расширять возможности просмотра видеороликов, открывать пароли при наведении мыши, корректно отображать интернет страницы и многое другое. Также эта программа Tampermonkey будет полезно для синхронизации своих настроек на разных компьютерах, она обладает и такой особенностью.

Инструкция по установке и использованию Tampermonkey на YouTube

Скрипты: https://greasyfork.org/ru

↪️@XAKEPCTBO_CHANNEL

Приложение Tampermonkey создано для работы со скриптами – программными файлами-сценариями, которые позволяют облегчить и автоматизировать работу программного обеспечения. Скрипты используются повсюду, а особенно они полезны в сети, помогая в динамическом отображении веб-сайтов, облегчая обращение с базами данных, находя широкое применение в seo-кодинге и так далее. Бесплатное приложение Tampermonkey будет полезно для работы с пользовательскими скриптами, обеспечивая лёгкое и удобное управление ими, существенно расширяя в этом возможности вашего браузера и, например игр на нём.

Дополнение Tampermonkey работает только с такими браузерами как Chrome, Opera, Chromium и доступно оно и для некоторых браузеров под «Android». Его функционал позволяет легко установить скрипт, провести обзор скриптов и их автоматическое обновление, сгладить конфликт разных скриптов, имеется встроенный редактор, позволяющий написать или отладить скрипт.

Благодаря функционалу Tampermoney можно блокировать ненужную рекламу, расширять возможности просмотра видеороликов, открывать пароли при наведении мыши, корректно отображать интернет страницы и многое другое. Также эта программа Tampermonkey будет полезно для синхронизации своих настроек на разных компьютерах, она обладает и такой особенностью.

Инструкция по установке и использованию Tampermonkey на YouTube

Скрипты: https://greasyfork.org/ru

↪️@XAKEPCTBO_CHANNEL

2018 October 09

Полезные комбинации «Win»+

Настоящий хакер должен действовать быстро: открывать поиск, переключаться между мониторами и все в этом роде. В этом помогают горячие клавиши, сопряженные с кнопкой «Win». Давайте вспомним самые полезные комбинации.

1. Win — вызов меню Пуск (переход в режим Metro в Windows 8);

2. Win+B — выбрать иконку в системном трее. Затем можно переключаться между разными иконками курсорными клавишами;

3. Win+D — показать Рабочий стол;

4. Win+E — открыть Проводник;

5. Win+F — открыть Поиск;

6. Win+L — заблокировать компьютер;

7. Win+M — свернуть все окна;

8. Win+P — переключение режима работы дополнительного монитора или проектора;

9. Win+R — открыть диалог Выполнить;

10. Win+T — активировать Панель задач при этом выделяется первое приложение на панели. Последующими нажатиями этого сочетания можно перейти к следующим кнопкам, а затем нажатием Enter запустить нужное;

11. Win+U – открыть Центр специальных возможностей;

12. Win+X – Центр мобильных приложений в Windows 7. В Win 8 открывает «скрытое» меню Пуск.

13. Win+Pause – открыть свойства системы;

14. Win+F1 — открыть справку Windows;

15. Win+1,2,3,… — аналогично клику на кнопке приложения с соответствующим номером в Панели задач;

16. Win+Shift+1,2,3,… – аналогично клику средней кнопкой на кнопке приложения с соответствующим номером в Панели задач, то есть запуск новой копии программы;

17. Win+Ctrl+1,2,3,… — переключение между разными окнами одной программы;

18. Win+Стрелка вверх — развернуть окно на весь экран;

19. Win+Стрелка вниз — восстановить минимизировать окно;

20. Win+Стрелка вправо или влево — «прижать» окно к правой или левой стороне экрана;

21. Win+Shift+Стрелка вправо или влево — переместить окно на другой монитор;

22. Win+Пробел – взглянуть на рабочий стол в Windows 7 или переключение между раскладками в Windows 8.

↪️ @XAKEPCTBO\_CHANNEL

Настоящий хакер должен действовать быстро: открывать поиск, переключаться между мониторами и все в этом роде. В этом помогают горячие клавиши, сопряженные с кнопкой «Win». Давайте вспомним самые полезные комбинации.

1. Win — вызов меню Пуск (переход в режим Metro в Windows 8);

2. Win+B — выбрать иконку в системном трее. Затем можно переключаться между разными иконками курсорными клавишами;

3. Win+D — показать Рабочий стол;

4. Win+E — открыть Проводник;

5. Win+F — открыть Поиск;

6. Win+L — заблокировать компьютер;

7. Win+M — свернуть все окна;

8. Win+P — переключение режима работы дополнительного монитора или проектора;

9. Win+R — открыть диалог Выполнить;

10. Win+T — активировать Панель задач при этом выделяется первое приложение на панели. Последующими нажатиями этого сочетания можно перейти к следующим кнопкам, а затем нажатием Enter запустить нужное;

11. Win+U – открыть Центр специальных возможностей;

12. Win+X – Центр мобильных приложений в Windows 7. В Win 8 открывает «скрытое» меню Пуск.

13. Win+Pause – открыть свойства системы;

14. Win+F1 — открыть справку Windows;

15. Win+1,2,3,… — аналогично клику на кнопке приложения с соответствующим номером в Панели задач;

16. Win+Shift+1,2,3,… – аналогично клику средней кнопкой на кнопке приложения с соответствующим номером в Панели задач, то есть запуск новой копии программы;

17. Win+Ctrl+1,2,3,… — переключение между разными окнами одной программы;

18. Win+Стрелка вверх — развернуть окно на весь экран;

19. Win+Стрелка вниз — восстановить минимизировать окно;

20. Win+Стрелка вправо или влево — «прижать» окно к правой или левой стороне экрана;

21. Win+Shift+Стрелка вправо или влево — переместить окно на другой монитор;

22. Win+Пробел – взглянуть на рабочий стол в Windows 7 или переключение между раскладками в Windows 8.

↪️ @XAKEPCTBO\_CHANNEL

Хакерские приложения на Android

Автор видео делится своим списком хакерских приложений для анонимности и изменения приложений.

#ОтПодписчика

↪️ @XAKEPCTBO_CHANNEL

Автор видео делится своим списком хакерских приложений для анонимности и изменения приложений.

#ОтПодписчика

↪️ @XAKEPCTBO_CHANNEL