Size: a a a

2019 July 24

2019 August 01

Демка возможного импакта CVE-2019-8624 для iMessage https://www.youtube.com/watch?v=ld2m0CPR1nM

2019 August 02

С 1 по 2 Июня 2019 в Монако проходила уже вторая конференция по MAC безопасности - "Objective by the Sea v2.0" (OBTS). Процесс публикации записи докладов проходил постепенно и сегодня наконец-то завершился: https://www.youtube.com/playlist?list=PLliknDIoYszvTDaWyTh6SYiTccmwOsws8. Темы докладов посвящены уязвимостям и их эксплуатации, а также анализу возможностей вредоносных программ в экосфере macOS.

P.S. Видео с прошлого года: https://www.youtube.com/playlist?list=PLliknDIoYszsFO9sXQAFniKbueV1xZcU4

P.S. Видео с прошлого года: https://www.youtube.com/playlist?list=PLliknDIoYszsFO9sXQAFniKbueV1xZcU4

2019 August 07

Лето, Вегас, BH/DC 🤪

Black Hat начался с традиционного интро от Jeff Moss об эволюции конференции. И конечно кейнота, в этом году отжигал Dinо Dai Zovi. Доклад был каким то уж совсем отдаленным от того, что мне интересно и в целом не оправдал мои ожидания 🤪

ну и конечно сумасшедшие очереди везде 😜

2019 August 12

2019 August 13

"Trends and challenges in vulnerability mitigation" от Matt Miller MSRC

https://github.com/microsoft/MSRC-Security-Research/blob/master/presentations/2019_08_WOOT/WOOT19%20-%20Trends%20and%20challenges%20in%20vulnerability%20mitigation.pdf

https://github.com/microsoft/MSRC-Security-Research/blob/master/presentations/2019_08_WOOT/WOOT19%20-%20Trends%20and%20challenges%20in%20vulnerability%20mitigation.pdf

2019 August 14

DEF CON 27 все материалы конференции уже доступны https://media.defcon.org/DEF%20CON%2027/

2019 August 23

Автор capstone анонсировал новый проект Qiling https://github.com/qilingframework/qiling Это фреймворк на базе Unicorn для эмуляции в изолированной среде исполняемых файлов популярных форматов: PE, MachO, ELF. Помимо этого заявлена поддержка следующих архитектур: X86, X86_64, Arm, Arm64, Mips. В комплекте к фреймворку идет утилита qltool, которую можно использовать для эмуляции тех же шеллкодов.

2019 August 30

ZeroNights CFP открыта! Количество мест ограничено 😈

https://01x.cfp.zeronights.ru/zn2019/

https://01x.cfp.zeronights.ru/zn2019/

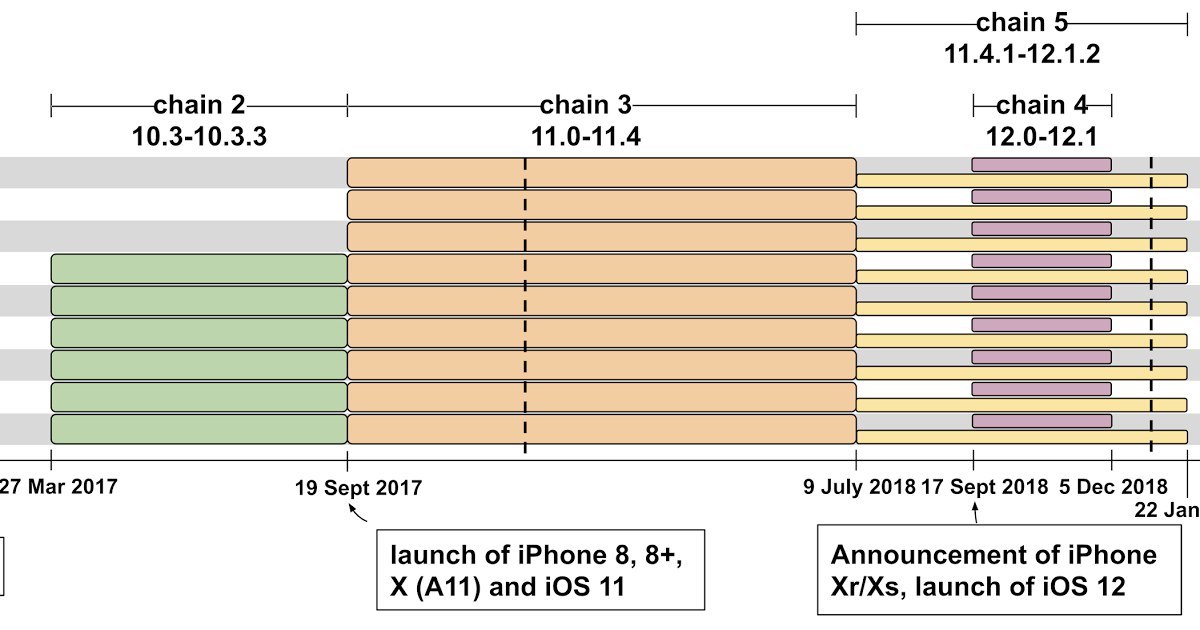

серия публикаций от google P0 о различных цепочках эскплоитов для iOS обнаруженные in-the-wild

https://googleprojectzero.blogspot.com/2019/08/a-very-deep-dive-into-ios-exploit.html

https://googleprojectzero.blogspot.com/2019/08/in-wild-ios-exploit-chain-1.html

https://googleprojectzero.blogspot.com/2019/08/in-wild-ios-exploit-chain-2.html

https://googleprojectzero.blogspot.com/2019/08/in-wild-ios-exploit-chain-3.html

https://googleprojectzero.blogspot.com/2019/08/in-wild-ios-exploit-chain-4.html

https://googleprojectzero.blogspot.com/2019/08/in-wild-ios-exploit-chain-5.html

https://googleprojectzero.blogspot.com/2019/08/jsc-exploits.html

https://googleprojectzero.blogspot.com/2019/08/a-very-deep-dive-into-ios-exploit.html

https://googleprojectzero.blogspot.com/2019/08/in-wild-ios-exploit-chain-1.html

https://googleprojectzero.blogspot.com/2019/08/in-wild-ios-exploit-chain-2.html

https://googleprojectzero.blogspot.com/2019/08/in-wild-ios-exploit-chain-3.html

https://googleprojectzero.blogspot.com/2019/08/in-wild-ios-exploit-chain-4.html

https://googleprojectzero.blogspot.com/2019/08/in-wild-ios-exploit-chain-5.html

https://googleprojectzero.blogspot.com/2019/08/jsc-exploits.html

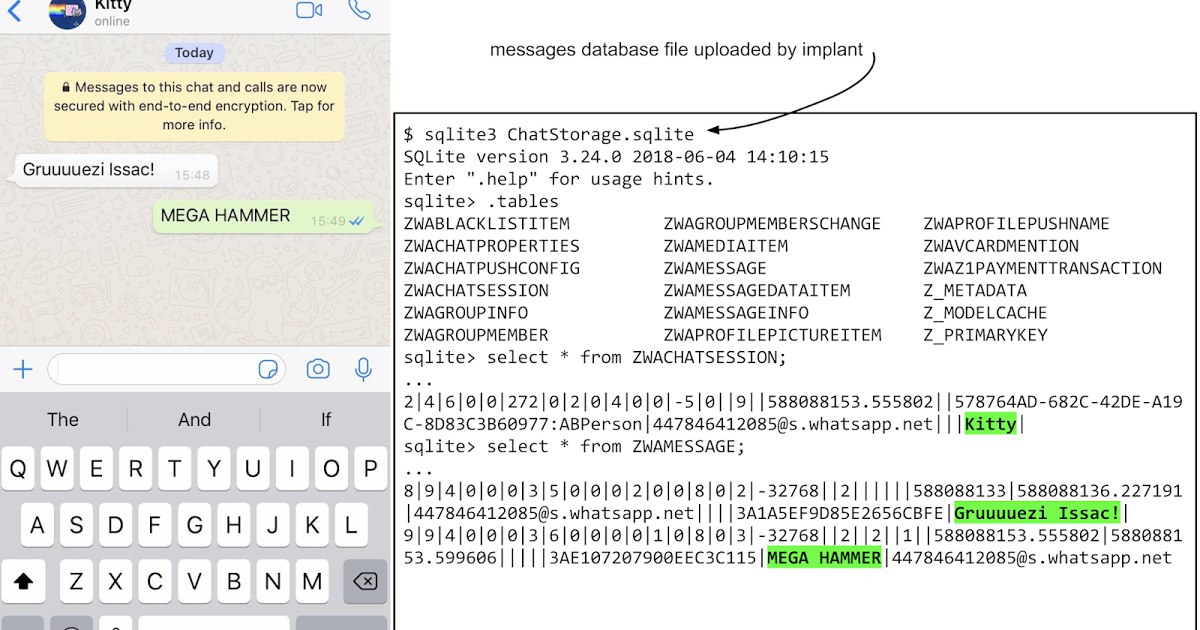

и заключительная часть: полезная нагрузка (implant который устанавливался на устройство после эксплуатации)

https://googleprojectzero.blogspot.com/2019/08/implant-teardown.html

https://googleprojectzero.blogspot.com/2019/08/implant-teardown.html

2019 September 09

Кто бы что не говорил, но релиз Ghidra "встряхнул" тихую заводь программ для reverse engineering. Различные долгожданные фичи (здравствуй python3!) стали появляться в том или ином инструменте. На данный момент чаще Ghidra используют ради декомпилятора, который реализован в виде отдельной программы, к тому же написанной на плюсах, и использующий промежуточный код, что позволяет реверсеру самому добавить поддержку декомпилятора для нужной ему архитектуры, описав ее на Sleigh. Такой подход не нов, к примеру различные PoC, использующие, LLVM IR или проект radeco от разработчиков фреймворка radare2, но такие декомпиляторы пока не готовы для искушенного клавишей F5 пользователя. Поэтому не мудрено, что, считай одновременно, было опубликовано несколько решений, добавляющих поддержку декомпилятора от Ghidra в популярное ревереское ПО:

- Команда Cisco Talos представила два инструмента: GhIDA и Ghidraaas.

GhIDA - IDApython плагин для IDA Pro. Для работы требуется локально установленная Ghidra (а соотвественно и Java) или запущенный сервис Ghidraaas.

Ghidraaas - небольшой веб-сервер, который проводит анализ присланного семпла и выдает список функций с декомпилированным кодом по средством REST API. Обернут в docker.

- Разработчики фреймворка Radare2 в рамках конференции R2con 2019 (о которой мы расскажем чуть позже) представили плагин r2ghidra-dec, который нацелен именно на работу с декомпилятором и не требует установленной Ghidra, что значительно ускоряет анализ. Особенно это пригодится, когда требуется быстро посмотреть отдельные функции или вы просто фанат консоли. Помимо этого, теперь GUI для radare2 - Cutter, начиная с 1.9 версии, поставляется сразу с поддержкой этого декомпилятора и данный функционал можно попробовать уже буквально в пару кликов.

- Команда Cisco Talos представила два инструмента: GhIDA и Ghidraaas.

GhIDA - IDApython плагин для IDA Pro. Для работы требуется локально установленная Ghidra (а соотвественно и Java) или запущенный сервис Ghidraaas.

Ghidraaas - небольшой веб-сервер, который проводит анализ присланного семпла и выдает список функций с декомпилированным кодом по средством REST API. Обернут в docker.

- Разработчики фреймворка Radare2 в рамках конференции R2con 2019 (о которой мы расскажем чуть позже) представили плагин r2ghidra-dec, который нацелен именно на работу с декомпилятором и не требует установленной Ghidra, что значительно ускоряет анализ. Особенно это пригодится, когда требуется быстро посмотреть отдельные функции или вы просто фанат консоли. Помимо этого, теперь GUI для radare2 - Cutter, начиная с 1.9 версии, поставляется сразу с поддержкой этого декомпилятора и данный функционал можно попробовать уже буквально в пару кликов.

2019 September 10

Сводная таблица сентябрьских патчей от Microsoft + Adobe

https://www.zerodayinitiative.com/blog/2019/9/10/the-september-2019-security-update-review

https://www.zerodayinitiative.com/blog/2019/9/10/the-september-2019-security-update-review

2019 September 12

N0iSeBit

Сводная таблица сентябрьских патчей от Microsoft + Adobe

https://www.zerodayinitiative.com/blog/2019/9/10/the-september-2019-security-update-review

https://www.zerodayinitiative.com/blog/2019/9/10/the-september-2019-security-update-review

стоит отметить что две уязвимости класса LPE (покрывающие всю линейку Windows) использовались в таргетированных атаках (по информации от ZDI) (пока детальных подробностей нет к сожалению):

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1214

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1215

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1214

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1215

После быстрого/поверхностного diff анализа CVE-2019-1215 - выглядит как double-free

2019 September 13

Всех с днем программиста! Желаю вам всем делать мою работу по поиску уязвимостей более интересной и разнообразной 😈✊