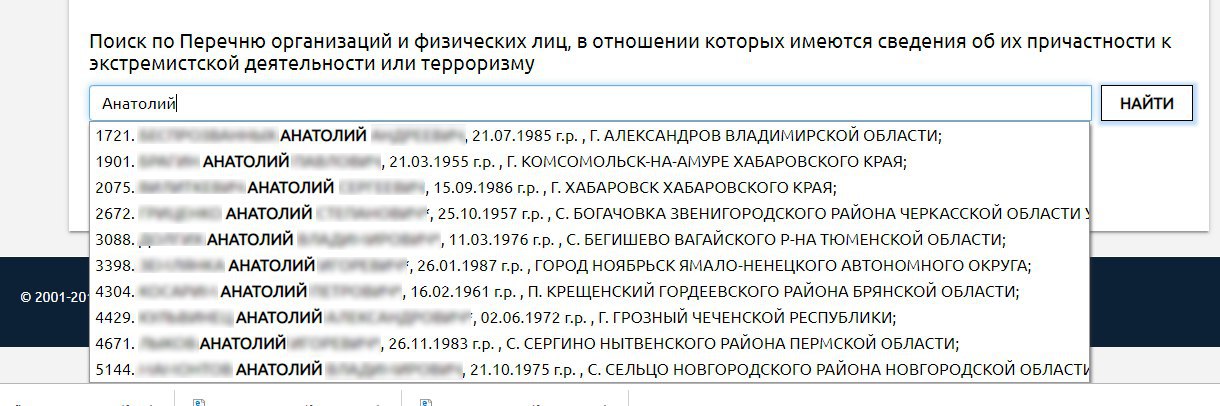

Согласно статистике, большую часть сайтов взламывают благодаря уязвимостям. Причем эти уязвимости могут присутствовать в самых неожиданных компонентах.

На этой неделе исследователь с ником Polict описал способ атаки на ресурс с использованием популярной библиотеки TCPDF, позволяющей “на лету” генерировать PDF-файлы. В результате атаки злоумышленник получает возможность удаленного выполнения кода на скомпрометированном ресурсе.

Примечательно то, что уязвимость зарепортили еще в августе 2018 года, но лишь сейчас вышла долгожданная исправленная версия TCPDF.

Это еще раз доказывает, что процесс исправления ошибок в open source-проектах не особо отличается от историй вокруг проприетарного софта.

К тому же, практика показывает, что для предотвращения взломов недостаточно одного лишь выпуска новой версии, ведь сайты, использующие необновленную библиотеку будут существовать в сети еще долгие годы.

@In4security