Злоумышленники стали все чаще использовать для фишинговых рассылок популярный инструмент Protosender

Данный инструмент интересен прежде всего тем, что помимо предельно гибких настроек рассылок позволяет использовать «черные», скачанные из интернета базы email-адресов, импортируя их из наиболее распространенных форматов файлов.

Несмотря на то, что инструмент позиционируется прежде всего как маркетинговый, по факту это просто подарок для спамера. С начала октября мы выявили уже более десятка новых ресурсов, на которых развернут данный скрипт. Свежие примеры -

http://etalon-bank.ru и

http://bank-sms.ru.

Банк «Эталон» прекратил свое существование еще в 2009 году, но, как видите, бренд его продолжает эксплуатироваться. Несмотря на то, что скрипт позволяет использовать множественные SMTP-серверы и отправлять письма с самых разных адресов, в целях экономии злоумышленники нередко используют один сервер как для управления рассылками, так и для отправки писем.

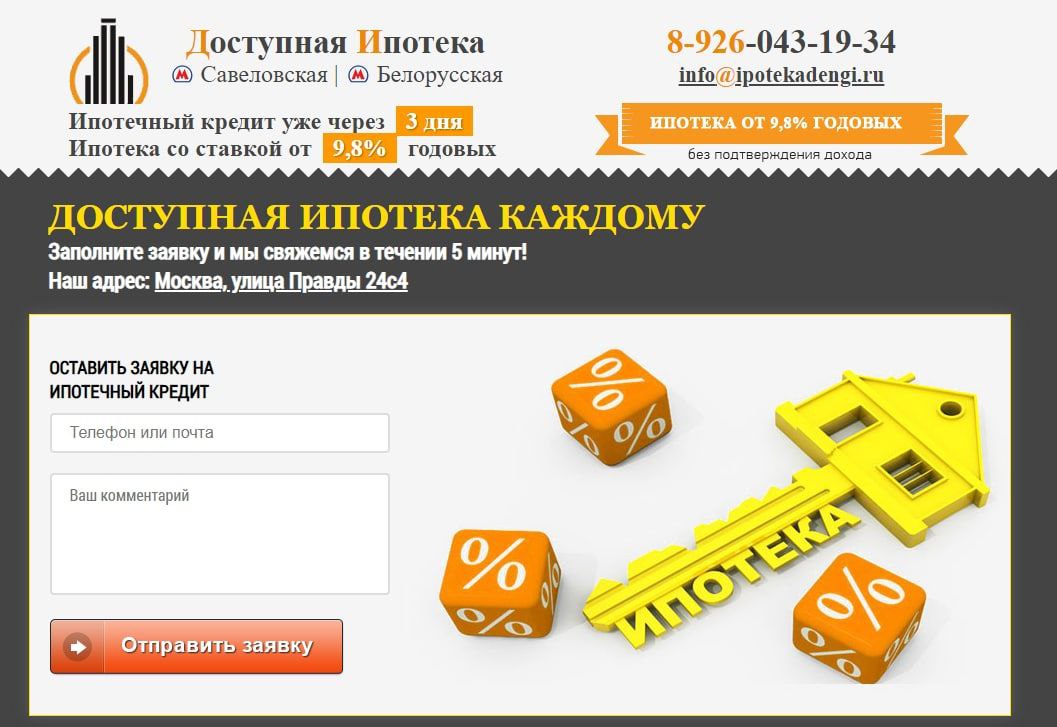

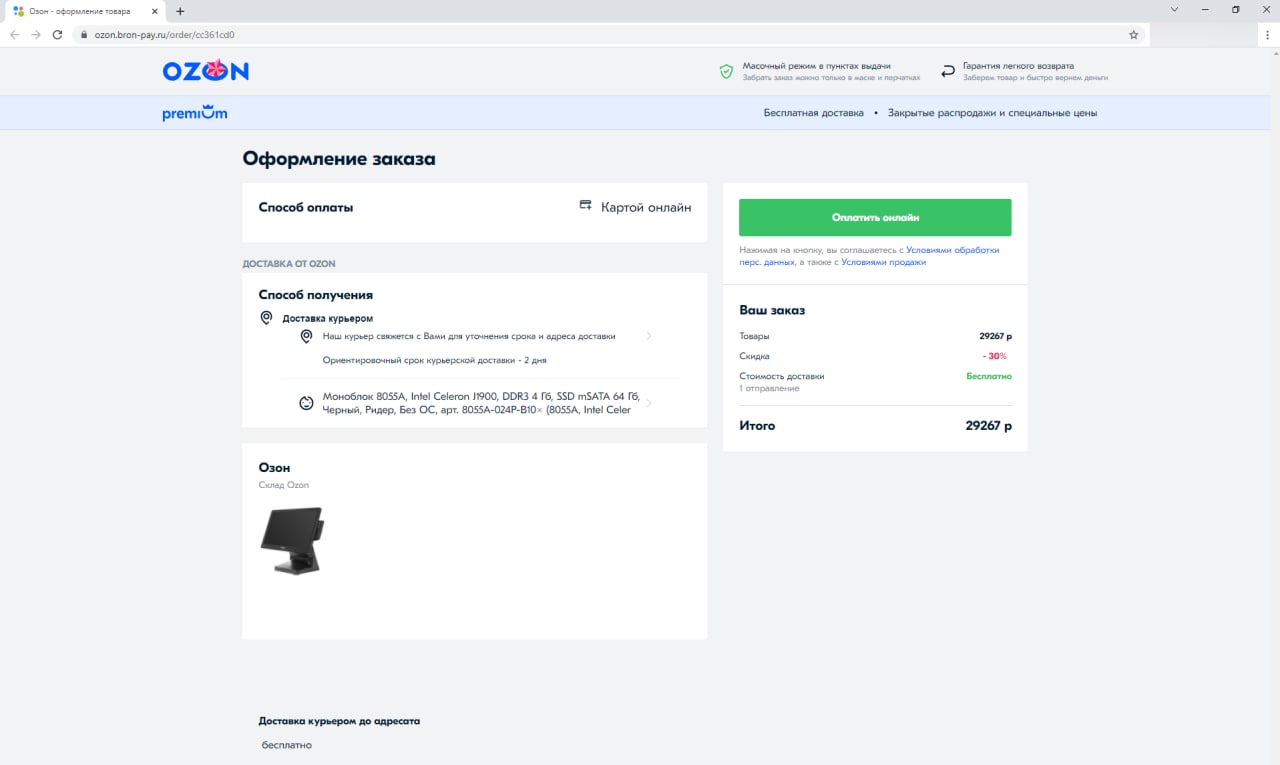

Выбор доменов говорит нам о возможной активизации электронных рассылок от имени фейковых банков. С учетом того, что по сети гуляет огромное количество баз электронных адресов клиентов МФО или людей, оставлявших заявки на кредит, такие ресурсы могут представлять реальную угрозу.

В целом же сохраняется тенденция к росту числа сайтов несуществующих банков. Пример сферического фейкового банка в вакууме -

http://www.mavis-bank.ru. По сравнению с 2019-2020 годами существенно выросло разнообразие шаблонов фейковых сайтов, типовые и легкоузнаваемые ресурсы встречаются все реже. В то же время ключевые приемы злоумышленников остались неизменными: подобного рода сайты используют номера лицензий и реквизиты существующих банков, а также неизменную форму обратной связи для приема заявок на кредиты.

Будьте осторожны и проверяйте лицензию и адрес сайта банка на портале ЦБ РФ.

@In4security