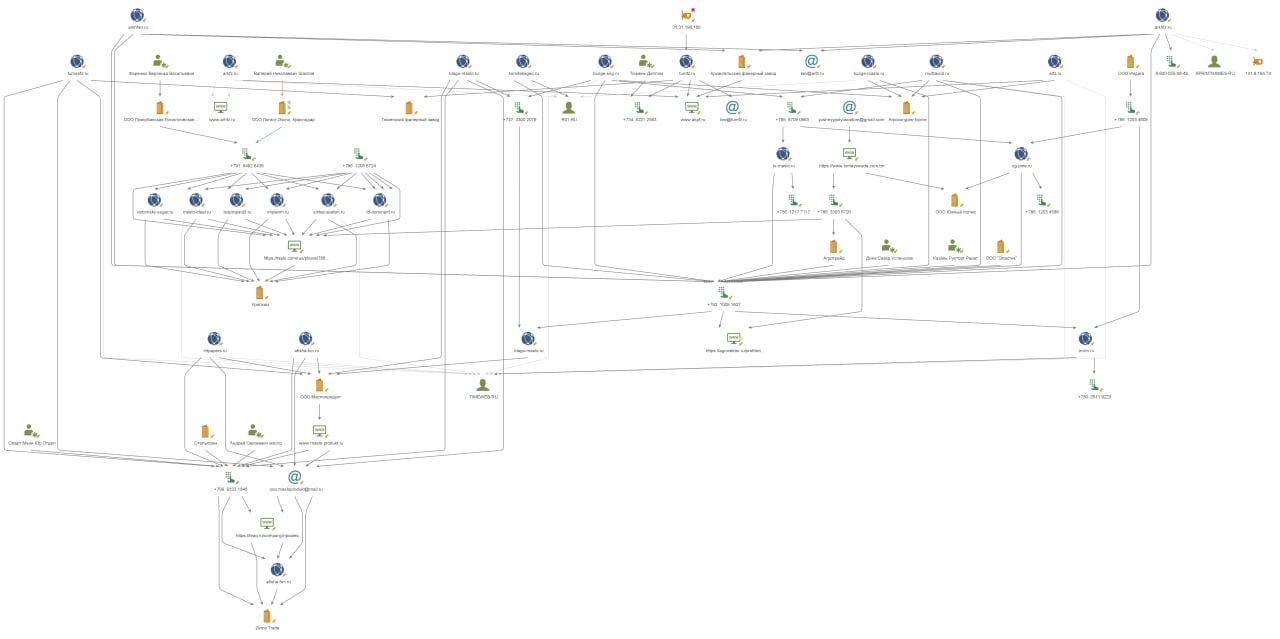

Начиная с последних чисел августа мы фиксируем интенсивную атаку на российский ритейл-сектор. На сегодняшний дней под ударом находится порядка 15 популярных российских брендов, в том числе «Дочки Сыночки» «Красное и белое», «Бристоль», «Дикси», «Ашан», «О’Кей», «Wildberries», «DNS», «Связной, «Ситилинк», «Татнефть», «Huawei», а также «Теле2». Ознакомиться с примерами таких сайтов вы можете по ссылке.

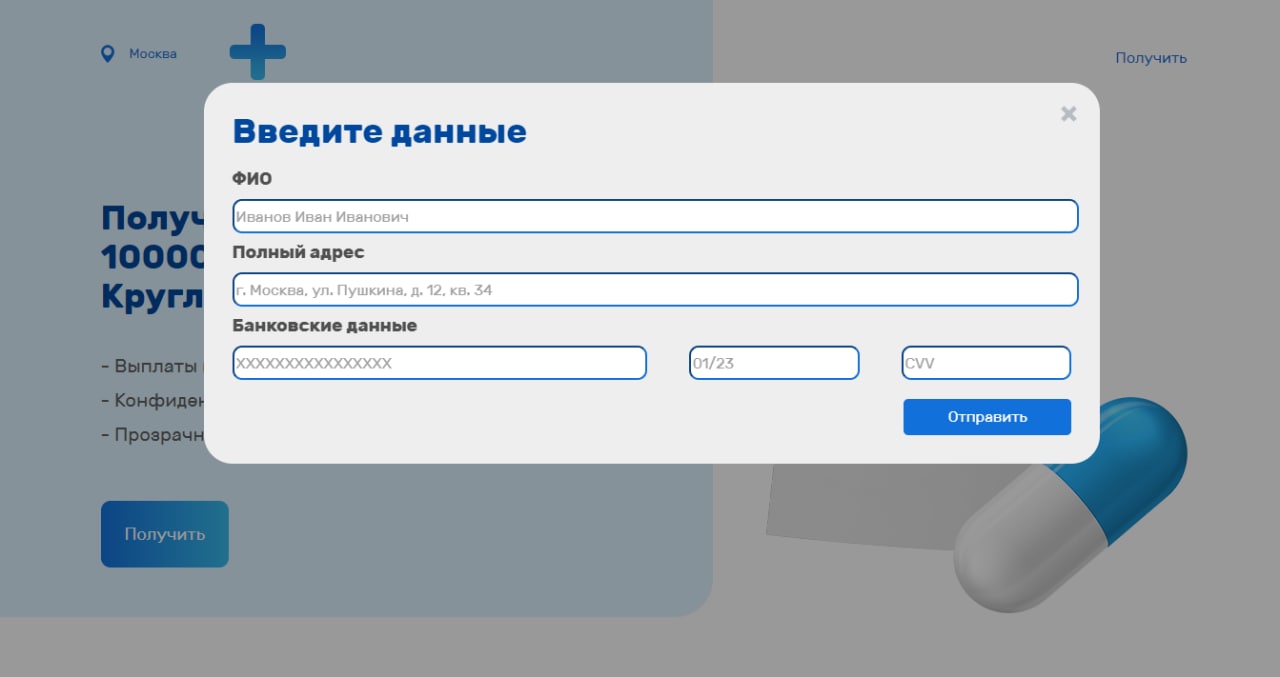

Все сайты выполнены на едином шаблоне и предлагают пройти опрос от имени известной компании и получить возможность выиграть приз. Для имитации розыгрыша применяется популярная на сайтах мошенников схема с открытием коробочек. Естественно, с последней попытки жертва получает возможность забрать приз при условии, что отправит ссылку на розыгрыш 20 людям из контакт-листа или разместит ссылку в 5 сетевых сообществах в мессенджерах.

Подобная схема позволяет обеспечить широкое вовлечение потенциальных жертв и стремительное расширение их аудитории без использования громоздких и малоэффективных схем типа рассылки спама. Помимо этого, сам факт того, что человек получает ссылку на фейковый сайт от своего друга, заранее повышает шансы того, что он перейдет по ссылке и станет очередным звеном в цепочке распространения.

Исходя из количества задействованных брендов, можно говорить о том, что это самая массированная атака на клиентов ритейла в 2021 году.

@In4security