Size: a a a

2020 February 13

2020 February 14

#Новости

1. IANA отложила церемонию подписания ключа KSK из-за сломавшегося сейфа.

Читать далее...

2. Пользователи снова пожаловались на обновления для Windows 10.

Читать далее...

3. Компания Estee Lauder оставила 440 000 000 записей в открытом доступе.

Читать далее...

4. Уязвимость в ПО Dell SupportAssist подвергает ПК риску атак.

Читать далее...

1. IANA отложила церемонию подписания ключа KSK из-за сломавшегося сейфа.

Читать далее...

2. Пользователи снова пожаловались на обновления для Windows 10.

Читать далее...

3. Компания Estee Lauder оставила 440 000 000 записей в открытом доступе.

Читать далее...

4. Уязвимость в ПО Dell SupportAssist подвергает ПК риску атак.

Читать далее...

2020 February 15

#Новости

1. В Apple Safari обнаружена критическая уязвимость.

Читать далее...

2. Из Chrome Web Store удалено более 500 вредоносных дополнений.

Читать далее...

3. США обвинили Huawei в краже коммерческих тайн.

Читать далее...

4. Уязвимости SweynTooth ставят под угрозу сотни Bluetooth-устройств.

Читать далее...

1. В Apple Safari обнаружена критическая уязвимость.

Читать далее...

2. Из Chrome Web Store удалено более 500 вредоносных дополнений.

Читать далее...

3. США обвинили Huawei в краже коммерческих тайн.

Читать далее...

4. Уязвимости SweynTooth ставят под угрозу сотни Bluetooth-устройств.

Читать далее...

2020 February 16

#Новости

1. Обновление для Windows 10 приводит к зависанию системы.

Читать далее...

2. Представлен новый релиз OpenSSH.

Читать далее...

3. «Неудаляемый» троян Xhelper вновь заражает Android-устройства.

Читать далее...

4. Samsung вносит поправки в ядро Android, но они лишь ухудшают безопасность.

Читать далее...

1. Обновление для Windows 10 приводит к зависанию системы.

Читать далее...

2. Представлен новый релиз OpenSSH.

Читать далее...

3. «Неудаляемый» троян Xhelper вновь заражает Android-устройства.

Читать далее...

4. Samsung вносит поправки в ядро Android, но они лишь ухудшают безопасность.

Читать далее...

2020 February 17

#Новости

1. Опубликованы новые данные об инструментах APT- группы Lazarus.

Читать далее...

2. Арестован оператор миксер-сервиса Helix, через который было отмыто более 300 млн долларов.

Читать далее...

3. СМИ вновь сообщили об утечке данных клиентов Сбербанка.

Читать далее...

4. Выпуск децентрализованной видеовещательной платформы PeerTube 2.1.

Читать далее...

1. Опубликованы новые данные об инструментах APT- группы Lazarus.

Читать далее...

2. Арестован оператор миксер-сервиса Helix, через который было отмыто более 300 млн долларов.

Читать далее...

3. СМИ вновь сообщили об утечке данных клиентов Сбербанка.

Читать далее...

4. Выпуск децентрализованной видеовещательной платформы PeerTube 2.1.

Читать далее...

2020 February 18

#Новости

1. Утверждены правила централизованного управления сетью.

Читать далее...

2. Microsoft отозвала проблемное обновление для Windows 10.

Читать далее...

3. Вся сеть криптовалюты IOTA временно не работает после атаки на официальный кошелек проекта.

Читать далее...

4. ФАС доработала правила предустановки отечественного ПО на смартфоны и прочие гаджеты.

Читать далее...

1. Утверждены правила централизованного управления сетью.

Читать далее...

2. Microsoft отозвала проблемное обновление для Windows 10.

Читать далее...

3. Вся сеть криптовалюты IOTA временно не работает после атаки на официальный кошелек проекта.

Читать далее...

4. ФАС доработала правила предустановки отечественного ПО на смартфоны и прочие гаджеты.

Читать далее...

2020 February 19

#Новости

1. Периферийные устройства подвергают пользователей Windows и Linux риску атак.

Читать далее...

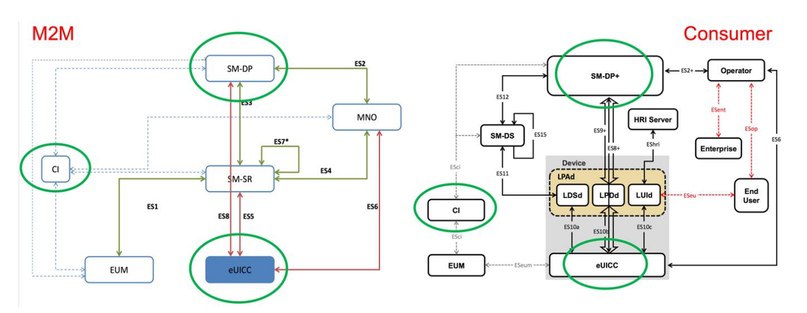

2. Уязвимость в 4G LTE позволяет притвориться любым устройством в мобильной сети.

Читать далее...

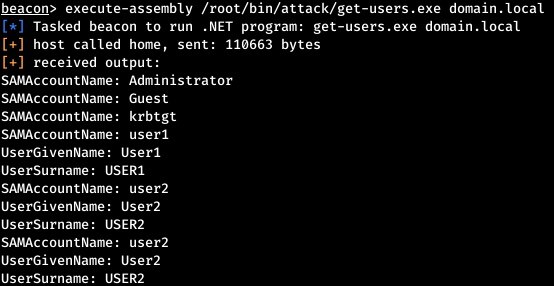

3. Взлом VPN-серверов для установки бэкдоров.

Читать далее...

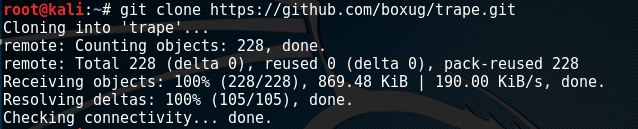

4. Ребенок использует Discord и Kali Linux? Скорее всего, он хакер.

Читать далее...

1. Периферийные устройства подвергают пользователей Windows и Linux риску атак.

Читать далее...

2. Уязвимость в 4G LTE позволяет притвориться любым устройством в мобильной сети.

Читать далее...

3. Взлом VPN-серверов для установки бэкдоров.

Читать далее...

4. Ребенок использует Discord и Kali Linux? Скорее всего, он хакер.

Читать далее...

2020 February 20

#Новости

1. Ring ввела обязательную двухфакторную аутентификацию.

Читать далее...

2. Уязвимости в системах буровых установок позволяют перехватить управление.

Читать далее...

3. Изменение алгоритмов Google AdSense может привести к вымогательству у владельцев сайтов и веб-мастеров.

Читать далее...

4. Китайские хакеры взламывают игорные сайты в Юго-Восточной Азии.

Читать далее...

1. Ring ввела обязательную двухфакторную аутентификацию.

Читать далее...

2. Уязвимости в системах буровых установок позволяют перехватить управление.

Читать далее...

3. Изменение алгоритмов Google AdSense может привести к вымогательству у владельцев сайтов и веб-мастеров.

Читать далее...

4. Китайские хакеры взламывают игорные сайты в Юго-Восточной Азии.

Читать далее...