PP

Size: a a a

2019 September 09

Хммм

PP

🎫 Подмена SSL сертификатов МТС

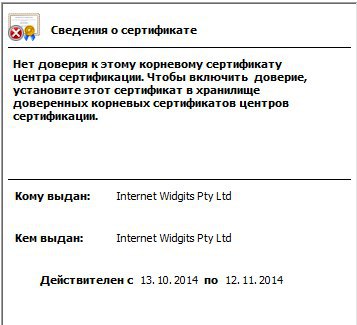

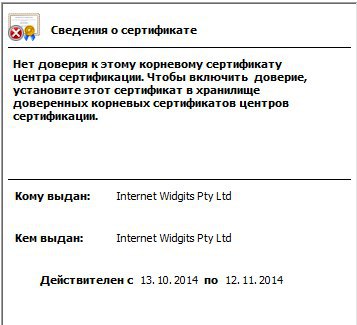

При переходе на https://telegra.ph через мобильный интернет МТС получил отказ браузера открывать страницу. В сертификате - вот это.

Видимо обкатывается новый способ блокировки ресурсов через подмену сертификатов на недействительные - при этом браузер ни под каким предлогом не откроет такой сайт.

Через VPN сайт открывается и выдается нормальный сертификат.

Прецедент заставляет немного беспокоиться... Буду разбираться в деталях происходящего - если у кого то есть информация по теме - велкам в чат.

Мир твоей свободы. МТС.

При переходе на https://telegra.ph через мобильный интернет МТС получил отказ браузера открывать страницу. В сертификате - вот это.

Видимо обкатывается новый способ блокировки ресурсов через подмену сертификатов на недействительные - при этом браузер ни под каким предлогом не откроет такой сайт.

Через VPN сайт открывается и выдается нормальный сертификат.

Прецедент заставляет немного беспокоиться... Буду разбираться в деталях происходящего - если у кого то есть информация по теме - велкам в чат.

Мир твоей свободы. МТС.

НС

🎫 Подмена SSL сертификатов МТС

При переходе на https://telegra.ph через мобильный интернет МТС получил отказ браузера открывать страницу. В сертификате - вот это.

Видимо обкатывается новый способ блокировки ресурсов через подмену сертификатов на недействительные - при этом браузер ни под каким предлогом не откроет такой сайт.

Через VPN сайт открывается и выдается нормальный сертификат.

Прецедент заставляет немного беспокоиться... Буду разбираться в деталях происходящего - если у кого то есть информация по теме - велкам в чат.

Мир твоей свободы. МТС.

При переходе на https://telegra.ph через мобильный интернет МТС получил отказ браузера открывать страницу. В сертификате - вот это.

Видимо обкатывается новый способ блокировки ресурсов через подмену сертификатов на недействительные - при этом браузер ни под каким предлогом не откроет такой сайт.

Через VPN сайт открывается и выдается нормальный сертификат.

Прецедент заставляет немного беспокоиться... Буду разбираться в деталях происходящего - если у кого то есть информация по теме - велкам в чат.

Мир твоей свободы. МТС.

Было же давно очень, не?

НС

@chicoxyzzy а вот скажи мне — почему в электроне единственный простой метод (и метод рекомендуемый разрабами) включить свой код в стороннюю страницу _до_ её загрузки это preload?

он же — дырень.

а метод «перехватить https запросы и повставлять код туда» реализуется через строчек 40

он же — дырень.

а метод «перехватить https запросы и повставлять код туда» реализуется через строчек 40

ҪҸ

@chicoxyzzy а вот скажи мне — почему в электроне единственный простой метод (и метод рекомендуемый разрабами) включить свой код в стороннюю страницу _до_ её загрузки это preload?

он же — дырень.

а метод «перехватить https запросы и повставлять код туда» реализуется через строчек 40

он же — дырень.

а метод «перехватить https запросы и повставлять код туда» реализуется через строчек 40

я тут ни при чем

НС

я тут ни при чем

Ну вдруг ты слышал

НС

Вдруг я чего-то не понимаю

НС

я тут ни при чем

Я не к тому 🤣

ҪҸ

🙂

ҪҸ

а покажи о каком месте доки ты говоришь?

НС

а покажи о каком месте доки ты говоришь?

сча

ҪҸ

я правда уже электрон не ковыряю давно, я же не работаю больше месяца :)

DZ

НС

https://electronjs.org/docs/api/browser-window#class-browserwindow — ctrl+f «preload»

https://github.com/electron/electron/issues/4428

https://stackoverflow.com/questions/54714556/how-to-inject-jquery-into-electron-browserwindow-with-external-content

https://discuss.atom.io/t/inject-css-js-libraries-into-webview/39699

где-то ещё была куча других ответов в т.ч. от мейнтейнеров, не могу пока найти

https://github.com/electron/electron/issues/4428

https://stackoverflow.com/questions/54714556/how-to-inject-jquery-into-electron-browserwindow-with-external-content

https://discuss.atom.io/t/inject-css-js-libraries-into-webview/39699

где-то ещё была куча других ответов в т.ч. от мейнтейнеров, не могу пока найти

НС

@chicoxyzzy ну в общем все на вопрос «как мне вставить свой жс на страницу» говорят «юзайте preload»

но preload это огромная дырень

но preload это огромная дырень

НС

Ну в смысле preload, кажется, ужасен настолько что я не хочу его использовать вообще

ҪҸ

webviewTag Boolean (optional) - Whether to enable the <webview> tag. Defaults to false. Note: The preload script configured for the <webview> will have node integration enabled when it is executed so you should ensure remote/untrusted content is not able to create a <webview> tag with a possibly malicious preload script. You can use the will-attach-webview event on webContents to strip away the preload script and to validate or alter the <webview>'s initial settings.ҪҸ

тут не советуют наоборот

НС

тут не советуют наоборот

да. доки электрона слегка противоречивы

но альтернатива 1) не задокументирована вообще 2) довольно громоздкая

но альтернатива 1) не задокументирована вообще 2) довольно громоздкая