S

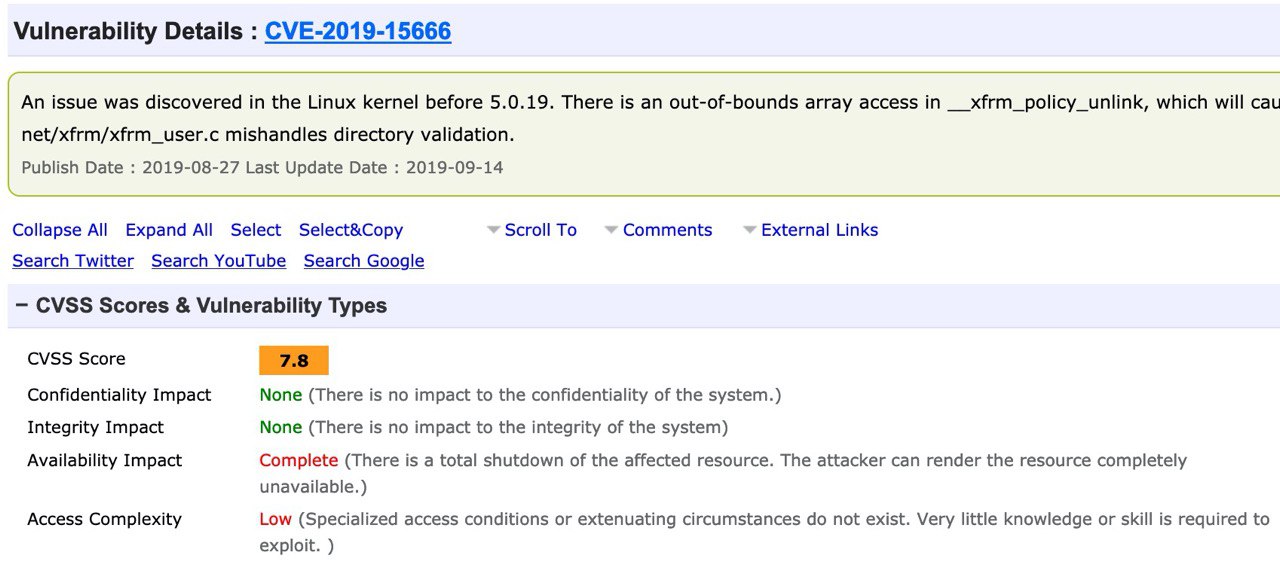

В нескольких крупных вычислительных кластерах, находящихся в суперкомпьютерных центрах Великобритании, Германии, Швейцарии и Испании, выявлены следы взломов инфраструктуры и установки вредоносного ПО для скрытого майнинга криптовалюты Monero (XMR). Детальный разбор инцидентов пока недоступен, но по предварительным данным системы были скомпрометированы в результате кражи учётных данных с систем исследователей, имеющих доступ на запуск заданий в кластерах (последнее время многие кластеры предоставляют доступ сторонним исследователям, изучающим коронавирус SARS-CoV-2 и проводящим моделирование процессов, связанных с инфекцией COVID-19). После получения доступа к кластеру в одном из случаев атакующие эксплуатировали уязвимость CVE-2019-15666 в ядре Linux для получения root-доступ и установки руткита.