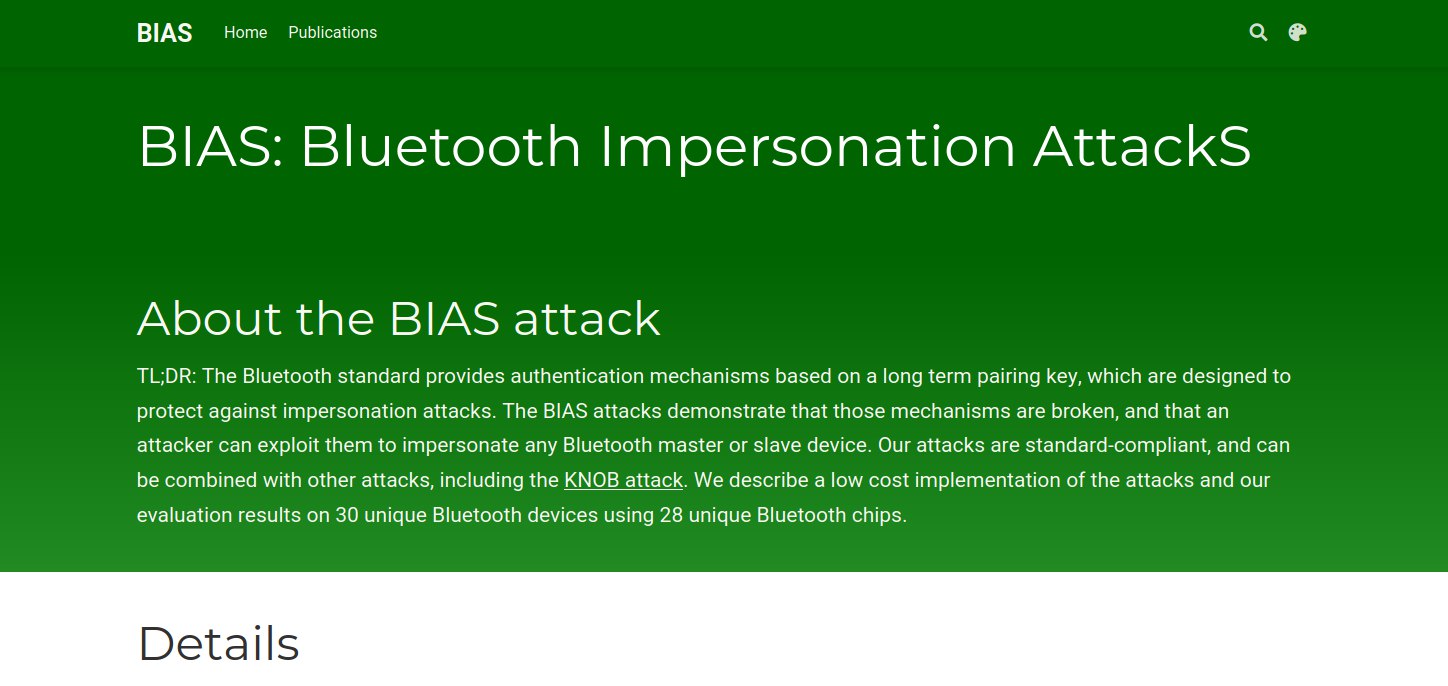

Работает на большинстве известных девайсов. В виду этого спецификация. Bluetooth была обновлена (последняя ссылка) со слов пресс-релиза злоумышленники не смогут осуществить данный вектор атаки с учётом обновленной спецификации

Следи за своим Bluetooth, без необходимости не включай, а то мало ли что :)

https://francozappa.github.io/about-bias

https://kb.cert.org/vuls/id/647177

https://www.bluetooth.com/learn-about-bluetooth/bluetooth-technology/bluetooth-security/bias-vulnerability/