Новый тип атаки LVI-LFB на Intel CPU, в результате спекулятивного использования недостатков в архитектуре процессора есть возможность получить доступ к защищённой памяти

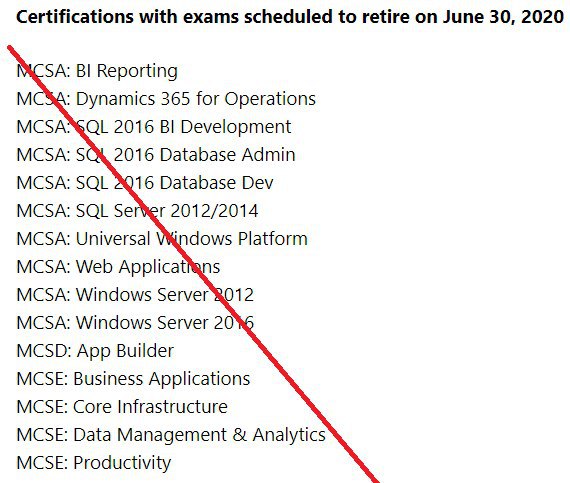

Атака LVI, это новый уровень, который обходит предыдущие атаки, такие как Meltdown, Foreshadow, ZombieLoad, RIDL, Fallout и нивелирует все существующие средства смягчения в ноль т.е. существующие способы устранения последствий предыдущих атак, такие как Meltdown, Spectre не являются достаточными для полного устранения новой уязвимости

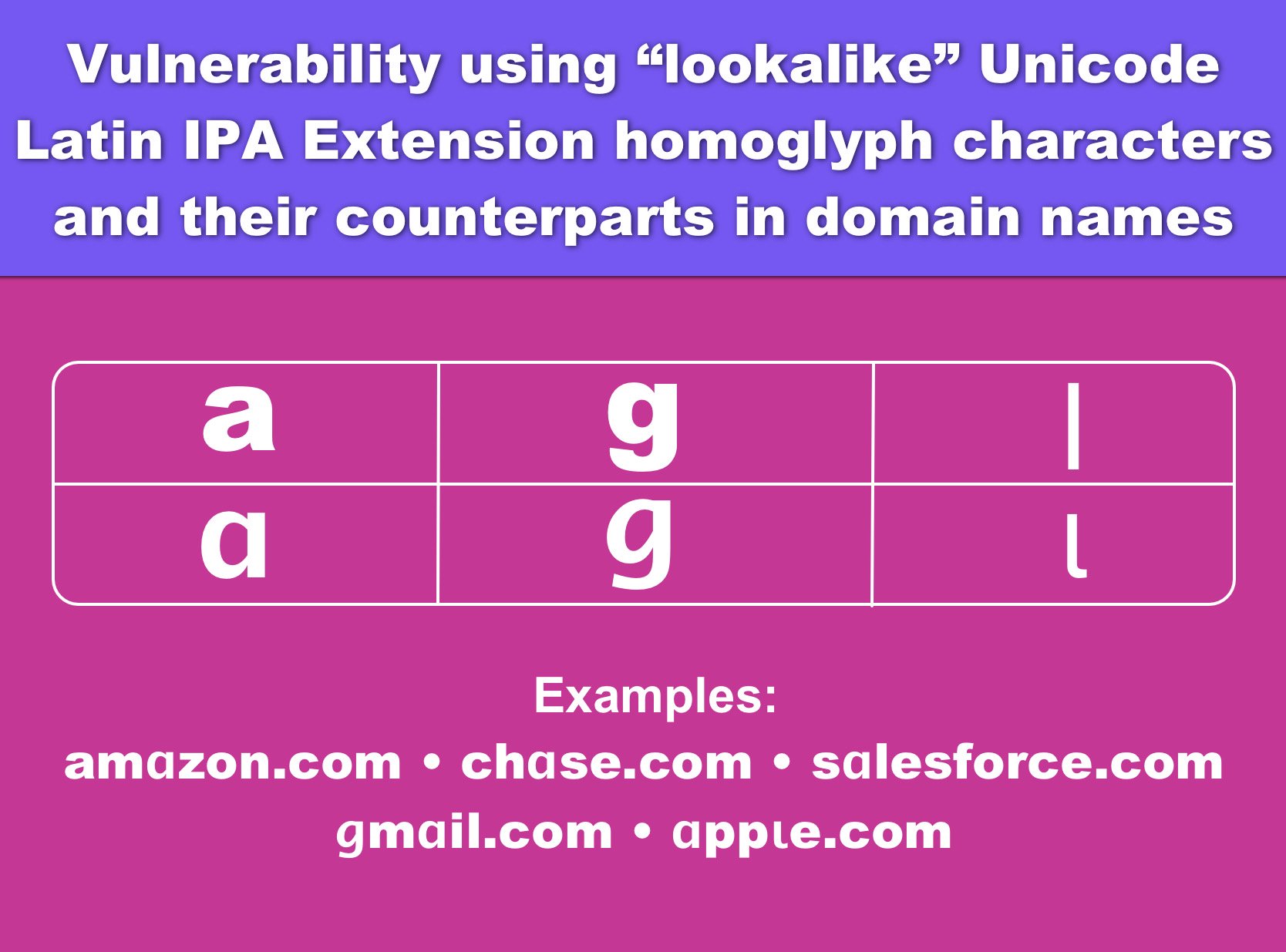

Суть такая - злоумышленник управляющий непривилигерованным процессом, может перехватить более привилигерованный процесс, в результате это приводит к существенным рискам связанным с перехватом высокочувствительных данных, таких как например ключи шифрования, пароли и тп:

https://businessinsights.bitdefender.com/bitdefender-researchers-discover-new-side-channel-attackIntel говорит, ДА, и приводит список уязвимых CPU:

https://software.intel.com/security-software-guidance/insights/processors-affected-load-value-injectionХорошо про атаку написано на официальном сайте уязвимости:

https://lviattack.eu/Собственно можно самому убедиться собрав свой PoC (при наличии уязвимого CPU и Visual Studio):

https://github.com/bitdefender/lvi-lfb-attack-poc/blob/master/README.mdЗа ссылки спасибо

@ldviolet