Mw

Size: a a a

2021 February 01

а как он у тебя включается без ключа?

q

весь зашифрован битлокером. но ключ хранится в тпм

который недавно научились вскрывать

q

правда там гемор, и если нет гостайны - вполне хватит

A

который недавно научились вскрывать

о, можно подробнее?

A

или гуглить тоже

q

щаа

q

Рисёрчер Henri Nurmi из финской компании F-Secure продемонстрировал способ перехвата мастер-ключа шифрования сервиса Windows BitLocker через SPI шину.

Способ основан на давно известной архитектурной "фиче", связанной с отсутствием дефолтной защиты соединения между центральным процессором и Trusted Platform Module, отвечающего за хранение ключа. Таким образом атакующий может перехватить данные различными путями, например, через LPC или I²C шину. Горячие финские парни обогатили этот список ещё одним способом.

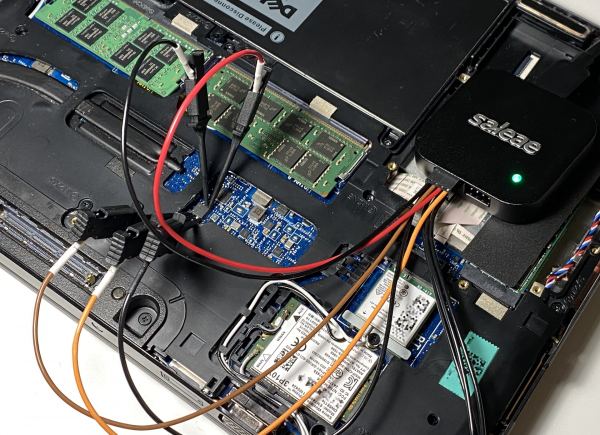

Для эксперимента Henri Nurmi раскурочил относительно свежий ноутбук Dell и продемонстрировал, что flash-микросхема, которая используется для хранения микрокода прошивки и TPM-микросхема висят на одной SPI шине. Дальше в ход пошёл логический анализатор Saleae, программа декодирования сигнала с кастомным высокоуровневым анализатором и немного мозга.

Но на этом рисёрчер не остановился. Оказалось, что от PoC до взлома BitLocker на потоке рукой подать. При помощи доступного инструментария можно получить доступ к содержимому зашифрованного диска всего за три шага: перехватываем мастер-ключ через SPI шину, подключаем диск к другому компьютеру (или перегружаемся со специальной флэшки), расшифровываем и монтируем диск.

А пока консорциум за спиной TPM не прикрутил к чипсету защиту по умолчанию, мы настоятельно рекомендуем использовать модуль с PIN-кодом или загрузочным ключом.

Способ основан на давно известной архитектурной "фиче", связанной с отсутствием дефолтной защиты соединения между центральным процессором и Trusted Platform Module, отвечающего за хранение ключа. Таким образом атакующий может перехватить данные различными путями, например, через LPC или I²C шину. Горячие финские парни обогатили этот список ещё одним способом.

Для эксперимента Henri Nurmi раскурочил относительно свежий ноутбук Dell и продемонстрировал, что flash-микросхема, которая используется для хранения микрокода прошивки и TPM-микросхема висят на одной SPI шине. Дальше в ход пошёл логический анализатор Saleae, программа декодирования сигнала с кастомным высокоуровневым анализатором и немного мозга.

Но на этом рисёрчер не остановился. Оказалось, что от PoC до взлома BitLocker на потоке рукой подать. При помощи доступного инструментария можно получить доступ к содержимому зашифрованного диска всего за три шага: перехватываем мастер-ключ через SPI шину, подключаем диск к другому компьютеру (или перегружаемся со специальной флэшки), расшифровываем и монтируем диск.

А пока консорциум за спиной TPM не прикрутил к чипсету защиту по умолчанию, мы настоятельно рекомендуем использовать модуль с PIN-кодом или загрузочным ключом.

n

Рисёрчер Henri Nurmi из финской компании F-Secure продемонстрировал способ перехвата мастер-ключа шифрования сервиса Windows BitLocker через SPI шину.

Способ основан на давно известной архитектурной "фиче", связанной с отсутствием дефолтной защиты соединения между центральным процессором и Trusted Platform Module, отвечающего за хранение ключа. Таким образом атакующий может перехватить данные различными путями, например, через LPC или I²C шину. Горячие финские парни обогатили этот список ещё одним способом.

Для эксперимента Henri Nurmi раскурочил относительно свежий ноутбук Dell и продемонстрировал, что flash-микросхема, которая используется для хранения микрокода прошивки и TPM-микросхема висят на одной SPI шине. Дальше в ход пошёл логический анализатор Saleae, программа декодирования сигнала с кастомным высокоуровневым анализатором и немного мозга.

Но на этом рисёрчер не остановился. Оказалось, что от PoC до взлома BitLocker на потоке рукой подать. При помощи доступного инструментария можно получить доступ к содержимому зашифрованного диска всего за три шага: перехватываем мастер-ключ через SPI шину, подключаем диск к другому компьютеру (или перегружаемся со специальной флэшки), расшифровываем и монтируем диск.

А пока консорциум за спиной TPM не прикрутил к чипсету защиту по умолчанию, мы настоятельно рекомендуем использовать модуль с PIN-кодом или загрузочным ключом.

Способ основан на давно известной архитектурной "фиче", связанной с отсутствием дефолтной защиты соединения между центральным процессором и Trusted Platform Module, отвечающего за хранение ключа. Таким образом атакующий может перехватить данные различными путями, например, через LPC или I²C шину. Горячие финские парни обогатили этот список ещё одним способом.

Для эксперимента Henri Nurmi раскурочил относительно свежий ноутбук Dell и продемонстрировал, что flash-микросхема, которая используется для хранения микрокода прошивки и TPM-микросхема висят на одной SPI шине. Дальше в ход пошёл логический анализатор Saleae, программа декодирования сигнала с кастомным высокоуровневым анализатором и немного мозга.

Но на этом рисёрчер не остановился. Оказалось, что от PoC до взлома BitLocker на потоке рукой подать. При помощи доступного инструментария можно получить доступ к содержимому зашифрованного диска всего за три шага: перехватываем мастер-ключ через SPI шину, подключаем диск к другому компьютеру (или перегружаемся со специальной флэшки), расшифровываем и монтируем диск.

А пока консорциум за спиной TPM не прикрутил к чипсету защиту по умолчанию, мы настоятельно рекомендуем использовать модуль с PIN-кодом или загрузочным ключом.

Кто то всерьез юзал BitLocker и TPM?

n

Мне казалось только извращенцы это делают

P

Весь корпорейт на этом сидит

n

Весь корпорейт на этом сидит

s/рп/пр/

n

Алсо, еще не замечал, чтобы их юзали в ынтырпрайзе

S

Значит мало видел 😬

MM

лучше не видеть)

A

а что в ынтырпрайзе тогда, шифрование от касперского?

S

Mw

не деанонь себя! учил же

A

Рисёрчер Henri Nurmi из финской компании F-Secure продемонстрировал способ перехвата мастер-ключа шифрования сервиса Windows BitLocker через SPI шину.

Способ основан на давно известной архитектурной "фиче", связанной с отсутствием дефолтной защиты соединения между центральным процессором и Trusted Platform Module, отвечающего за хранение ключа. Таким образом атакующий может перехватить данные различными путями, например, через LPC или I²C шину. Горячие финские парни обогатили этот список ещё одним способом.

Для эксперимента Henri Nurmi раскурочил относительно свежий ноутбук Dell и продемонстрировал, что flash-микросхема, которая используется для хранения микрокода прошивки и TPM-микросхема висят на одной SPI шине. Дальше в ход пошёл логический анализатор Saleae, программа декодирования сигнала с кастомным высокоуровневым анализатором и немного мозга.

Но на этом рисёрчер не остановился. Оказалось, что от PoC до взлома BitLocker на потоке рукой подать. При помощи доступного инструментария можно получить доступ к содержимому зашифрованного диска всего за три шага: перехватываем мастер-ключ через SPI шину, подключаем диск к другому компьютеру (или перегружаемся со специальной флэшки), расшифровываем и монтируем диск.

А пока консорциум за спиной TPM не прикрутил к чипсету защиту по умолчанию, мы настоятельно рекомендуем использовать модуль с PIN-кодом или загрузочным ключом.

Способ основан на давно известной архитектурной "фиче", связанной с отсутствием дефолтной защиты соединения между центральным процессором и Trusted Platform Module, отвечающего за хранение ключа. Таким образом атакующий может перехватить данные различными путями, например, через LPC или I²C шину. Горячие финские парни обогатили этот список ещё одним способом.

Для эксперимента Henri Nurmi раскурочил относительно свежий ноутбук Dell и продемонстрировал, что flash-микросхема, которая используется для хранения микрокода прошивки и TPM-микросхема висят на одной SPI шине. Дальше в ход пошёл логический анализатор Saleae, программа декодирования сигнала с кастомным высокоуровневым анализатором и немного мозга.

Но на этом рисёрчер не остановился. Оказалось, что от PoC до взлома BitLocker на потоке рукой подать. При помощи доступного инструментария можно получить доступ к содержимому зашифрованного диска всего за три шага: перехватываем мастер-ключ через SPI шину, подключаем диск к другому компьютеру (или перегружаемся со специальной флэшки), расшифровываем и монтируем диск.

А пока консорциум за спиной TPM не прикрутил к чипсету защиту по умолчанию, мы настоятельно рекомендуем использовать модуль с PIN-кодом или загрузочным ключом.

ничего себе

A

пошел гуглить, как устанавливать пин на тпм

AK

Представьте, что вам нужно поговорить около часа с неискушенным в ИТ человеком на тему ИБ, и вы хотите донести какую-нибудь пользу.

Какие бы темы для разговора вы бы выбрали?

Какие бы темы для разговора вы бы выбрали?