TT

Size: a a a

2020 July 06

видимо буду переходить на матрикс

Есть ещё intelme biosRootKit и т.д, мучайся теперь!

A

Виталя не просто так ушел =)

:D

TT

Когда пытаешься создать снифер траффика на python

er

подключайся локально и без пароля

ага, спс

AA

chkproc прошелся:

как бы ковырнуть без rescue/live_cd ?

You have 88 process hidden for readdir command

You have 88 process hidden for ps command

как бы ковырнуть без rescue/live_cd ?

TT

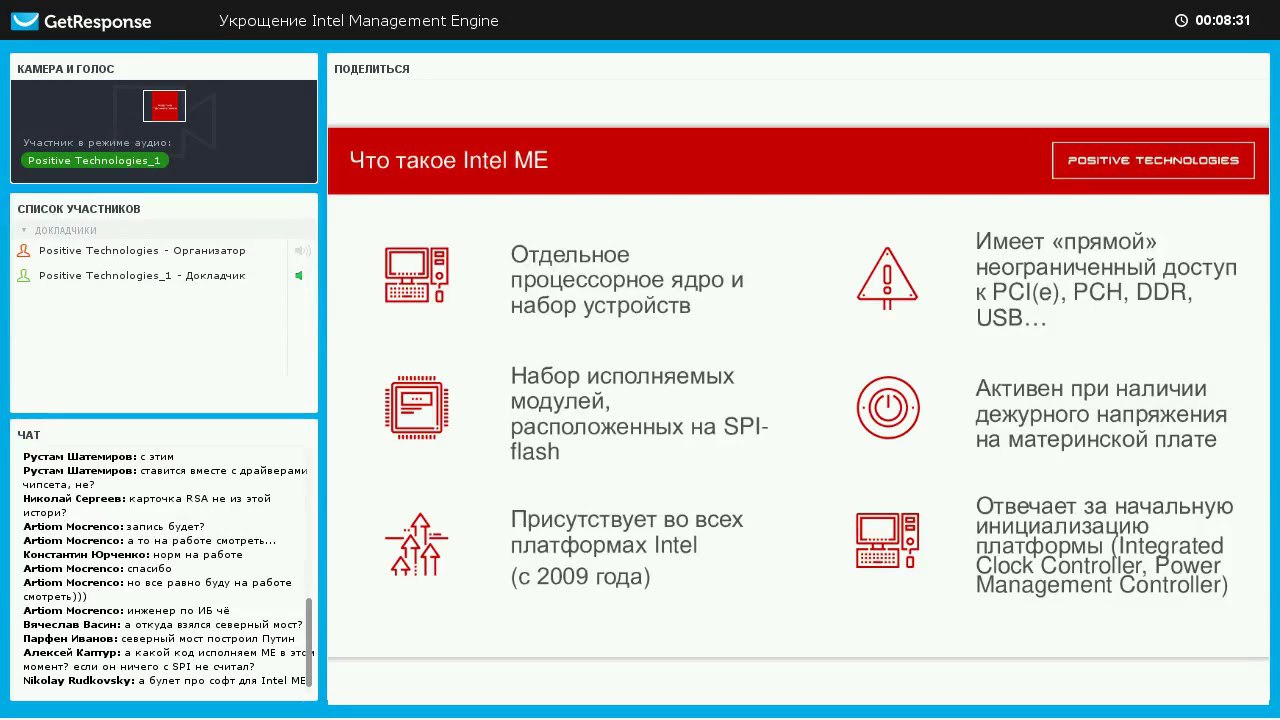

https://www.youtube.com/watch?v=PiUd2v4bejM -думаю будет интересно

TT

https://www.youtube.com/watch?v=PiUd2v4bejM -думаю будет интересно

и вот ещё одна часть https://www.youtube.com/watch?v=s9NlYSm07kA

2020 July 07

Е

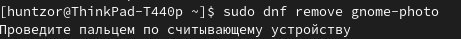

Ребят вопрос, как сделать так что бы dnf не запрашивал отпечаток пальца при действиях от sudo?

AA

отпечаток пальца? о_0

Е

ну сканнер отпечатка

AA

он у кого-то работает? 😊

Е

он у кого-то работает? 😊

конечно😂

A

он у кого-то работает? 😊

Ну сделать так, чтобы девайс работал, не проблема обычно. А вот найти хорошее применение этому и сконфигурировать систему под него - это уже другой вопрос.

AA

Alexander

Ну сделать так, чтобы девайс работал, не проблема обычно. А вот найти хорошее применение этому и сконфигурировать систему под него - это уже другой вопрос.

ну ну )

A

А в качестве альтернативы ввести пароль можно? Или только отпечаток?

Е

но если неудачно просчитывает отпечаток то просит пароль

Е

но как то бесит