AS

Size: a a a

2019 February 04

AG

AS

Тема "кибербезопасность" вообще?

А

Рады вас видеть, коллеги! Добро всем пожаловать!

А

Тема "кибербезопасность" вообще?

Верно, по многочисленным просьбам участников @KII187FZ был запущен чат без узкой тематической направленности.

АК

А

Алексей Лукацкий проводит опрос о необходимости реестра сертификатов ФСТЭК в расширенном (по сравнению с текущим) формате.

А

А вы бы хотели, чтобы у ФСТЭК был реестр всех сертификатов на средства защиты с их копиями, а также копиями ТУ, чтобы не надо было их клянчить у поставщика?

Анонимный опрос

Проголосовало: 327NK

Входящий в Ростех концерн «Автоматика» начал поставки мобильных устройств с криптозащитой «Круиз-К» собственного производства. В нынешнем году концерн также планирует выпустить собственную систему защищенной видеоконференцсвязи.

В РФ выпустили телефон с криптозащитой и готовят к продаже защищенную систему конференцсвязи

В РФ выпустили телефон с криптозащитой и готовят к продаже защищенную систему конференцсвязи

AS

Интересное новое исследование по обнаружению коммуникаций технологических систем через Интернет / Uncovering Vulnerable Industrial Control Systems from the Internet Core

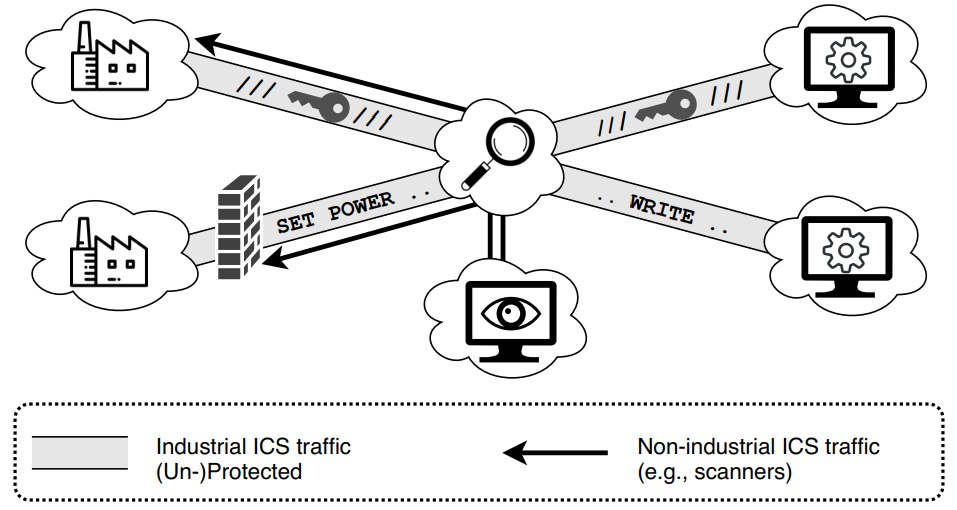

В этот раз исследователи провели мониторинг трафика проходящего в уровне провайдера услуг связи ISP (транснациональный трафик) и Internet Exchange Point, IXP (локальный/региональный трафик).

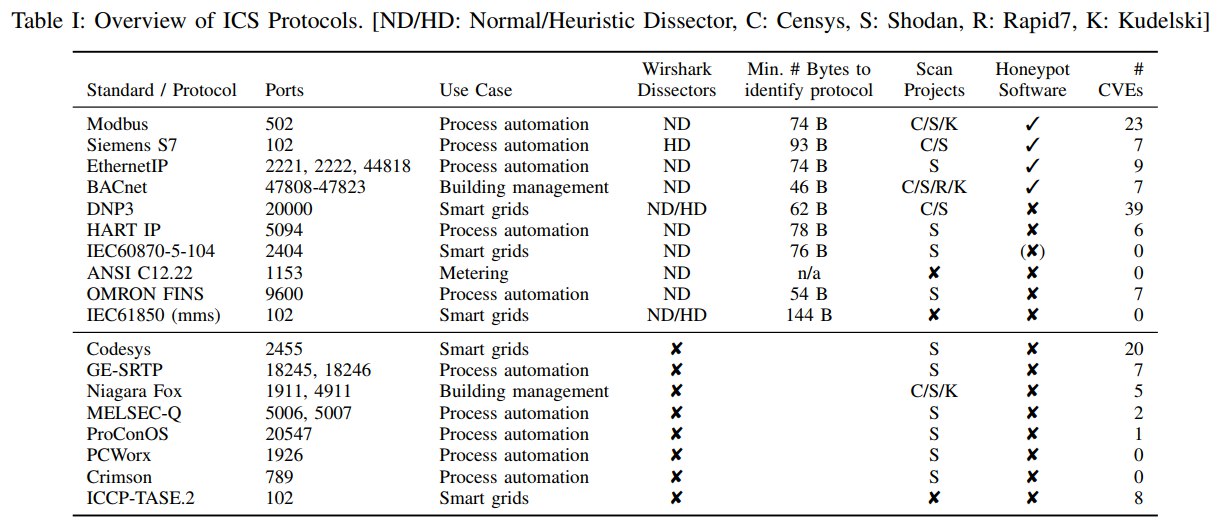

В представленной методике сначала выявлены промышленные протоколы, с применением библиотеки парсеров IT протоколов NDPI, и парсеров промышленных протоколов Wireshark. После чего был исключен трафик нештатного взаимодействия технологических систем: трафик проектов сканирования Censys, Shodan, Rapid7 (Sonar) и Kudelski (почему-то не Fofa и ZoomEye и что такое Kudelski?) а так же трафик атак на ханипоты.

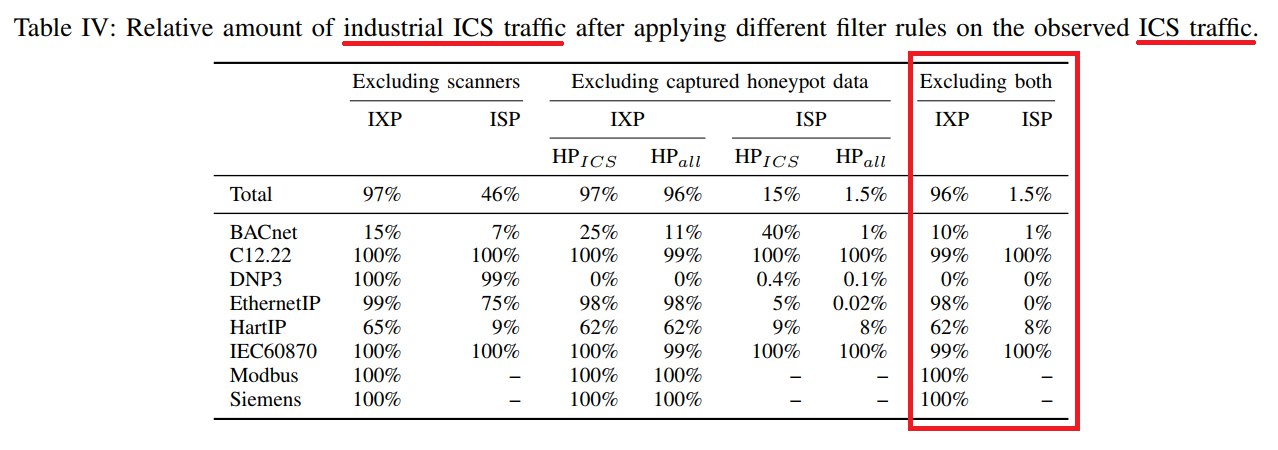

Вывод: штатные коммуникации через Интернет действительно существуют, на уровне IXP (Региональный трафик) они составляют 96% трафика промышленных протоколов, на уровне ISP (транснациональный трафик) – 1,5% всего трафика промышленных протоколов. Причем были обнаружены некоторые ICS хосты необнаруженные сервисами сканирования.

Представленную методику предлагается использовать для долгосрочного мониторинга вредоносной активности, направленной на ICS подключённые к Интернет и информирования владельцев систем и уполномоченные центры реагирования на инциденты.

Кроме этого, полезный перечень источников смежных исследований

https://arxiv.org/pdf/1901.04411

В этот раз исследователи провели мониторинг трафика проходящего в уровне провайдера услуг связи ISP (транснациональный трафик) и Internet Exchange Point, IXP (локальный/региональный трафик).

В представленной методике сначала выявлены промышленные протоколы, с применением библиотеки парсеров IT протоколов NDPI, и парсеров промышленных протоколов Wireshark. После чего был исключен трафик нештатного взаимодействия технологических систем: трафик проектов сканирования Censys, Shodan, Rapid7 (Sonar) и Kudelski (почему-то не Fofa и ZoomEye и что такое Kudelski?) а так же трафик атак на ханипоты.

Вывод: штатные коммуникации через Интернет действительно существуют, на уровне IXP (Региональный трафик) они составляют 96% трафика промышленных протоколов, на уровне ISP (транснациональный трафик) – 1,5% всего трафика промышленных протоколов. Причем были обнаружены некоторые ICS хосты необнаруженные сервисами сканирования.

Представленную методику предлагается использовать для долгосрочного мониторинга вредоносной активности, направленной на ICS подключённые к Интернет и информирования владельцев систем и уполномоченные центры реагирования на инциденты.

Кроме этого, полезный перечень источников смежных исследований

https://arxiv.org/pdf/1901.04411

РМ

Добрый вечер, я представитель Астра Линукс, защищенной российской операционной системы, буду регулярно сообщать о наших успехах на ниве защиты информации в Российской Федерации :))))

РМ

А вы бы хотели, чтобы у ФСТЭК был реестр всех сертификатов на средства защиты с их копиями, а также копиями ТУ, чтобы не надо было их клянчить у поставщика?

Анонимный опрос

Проголосовало: 327у нас вот сертификат не по ТУ, соответственно и клянчить нечего ))))

А

Добрый вечер, я представитель Астра Линукс, защищенной российской операционной системы, буду регулярно сообщать о наших успехах на ниве защиты информации в Российской Федерации :))))

Добро пожаловать, Роман!

А

В чате сообщества ruCyberSecurity три простых правила: взаимное уважение, соблюдение тематики (кибербезопасность) и ненарушение законодательства.

Форум сообщества: https://ruCyberSecurity.ru/signup/

Наши друзья:

@KII187FZ - Обсуждение вопросов, связанных с Федеральным законом от 26.07.2017 №187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации».

@PDn152FZ - Обсуждение вопросов, связанных с Федеральным законом от 27.07.2006 №152-ФЗ «О персональных данных».

@KT98FZ - Обсуждение вопросов, связанных с Федеральным законом от 29.07.2004 №98-ФЗ «О коммерческой тайне».

@IT149FZ - Обсуждение вопросов, связанных с Федеральным законом от 27.07.2006 №149-ФЗ «Об информации, ИТ и о ЗИ».

@EP63FZ - Обсуждение вопросов, связанных с Федеральным законом от 06.04.2011 №63-ФЗ «Об электронной подписи».

Форум сообщества: https://ruCyberSecurity.ru/signup/

Наши друзья:

@KII187FZ - Обсуждение вопросов, связанных с Федеральным законом от 26.07.2017 №187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации».

@PDn152FZ - Обсуждение вопросов, связанных с Федеральным законом от 27.07.2006 №152-ФЗ «О персональных данных».

@KT98FZ - Обсуждение вопросов, связанных с Федеральным законом от 29.07.2004 №98-ФЗ «О коммерческой тайне».

@IT149FZ - Обсуждение вопросов, связанных с Федеральным законом от 27.07.2006 №149-ФЗ «Об информации, ИТ и о ЗИ».

@EP63FZ - Обсуждение вопросов, связанных с Федеральным законом от 06.04.2011 №63-ФЗ «Об электронной подписи».

AS

Сообщество будет выглядеть более дружелюбным к участникам, если администратор будет персонофицирован, а не скрыт за безличным именем и аватаркой. Дружеский совет, основанный на лучших практиках!

А

Сообщество будет выглядеть более дружелюбным к участникам, если администратор будет персонофицирован, а не скрыт за безличным именем и аватаркой. Дружеский совет, основанный на лучших практиках!

Спасибо за ваше мнение, Антон. Предлагаем вернуться к тематике кибербезопасности.

AS

Спасибо за ваше мнение, Антон. Предлагаем вернуться к тематике кибербезопасности.

Рад помочь, господин администратор! Пренепременно 🎩