APNIC в своём блоге пишет что простой

blackhole менее эффективен в случае IXP, чем если на стороне IXP будут развёрнуты специальные механизмы для ограничения DDoS трафика.

В чём собственно проблема, посмотрим

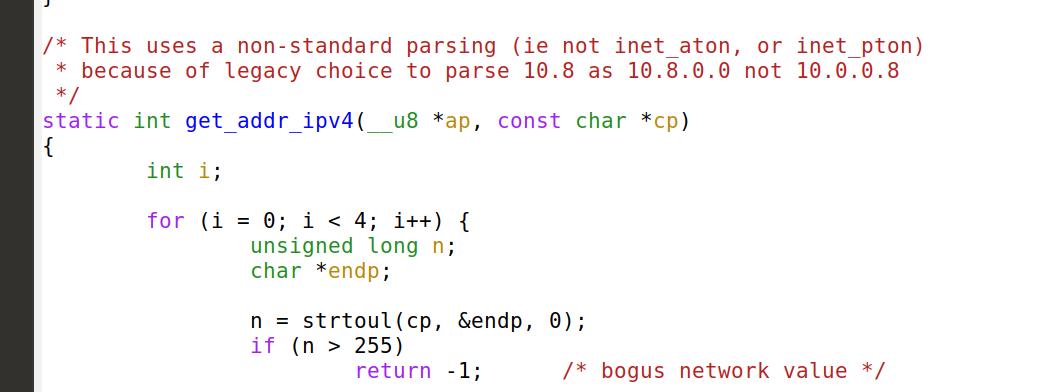

как это организовано у MSK-IX и у многих других вероятно. Route Server подменяет

next-hop в анонсируемом префиксе на специальный настроенный, чтобы анализировать или отбрасывать трафик. Таким образом участники получающие данный префикс посылают трафик в другое место, а не тому кто этот префикс анонсировал. Но, не все участники его могут получать, так как обычно длина для него

/32, такое фильтруется из интернета. Собственно в примечаниях для MSK-IX так и написано, что надо разрешить приём префиксов

/32 с некоторым типом

community. Если этого не сделать, то трафик так и будет бежать по единственному короткому префиксу и эффект от

blackhole будет смазан, как и описано в статье на APNIC.

Оператору под атакой можно прекратить анонсировать короткий префикс, но тогда смысл

blackhole в этом виде, уменьшения разрушительного воздействия на свою сеть, пропадает.

Понятно и без APNIC, что если IXP начнёт сильнее вмешиваться в проходящий трафик не надеясь на анонсы, а безоговорочно анализируя и отлавливая, отмеченный оператором который защищается, будет эффективнее. Но также очевидно что это будет дороже, посыл для новой платной услуги полноценной защиты от DDoS.