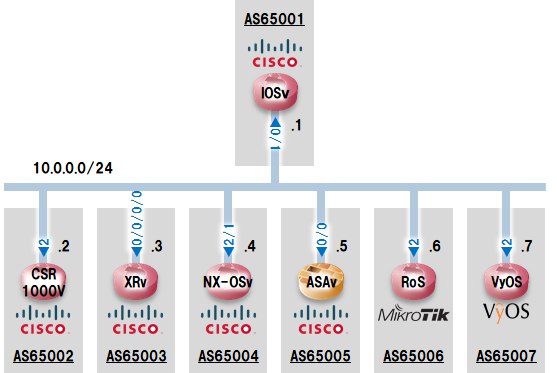

Минимальная настройка eBGP для нескольких моделей Cisco + Mikrotik и VyOS. Представлены выводы состояния BGP и таблицы маршрутизации после настройки. Топология звезда. Язык Японский, если кто захочет перевести комментарии, но конфигурация сама за себя говорит.

Здесь примечательно другое, индустрия достаточно упорно, в частности в лице

Job Shijders билась, чтобы запретить принимать или анонсировать какие либо префиксы по умолчанию. Это должно помочь в борьбе с утечками маршрутов, как минимум.

Конкретно в этом примере если "центральное" устройство

IOSv вовсе не центральное, а всего лишь тупик с

multihoming подключением к 6 различным провайдерам - итог мы теперь транзит для 6 этих провайдеров, потому что явных фильтров нет, что совершенно не входило вы наши планы. Если бы по умолчанию был запрет, то мы бы не получили никакие анонсы и не отправили бы ничего лишнего - представленная бы схема не заработала, но и не принесла бы ущерб (часто катастрофический). Что должно нас побудить придумать и применить фильтры, подойти более основательно.

Так вот, многие производители прониклись и по умолчанию запрет на анонсы реализовали или заявили о таком намерении. Даже здесь такое устройство можно увидеть это

XRv, но ещё мы видим вот такую конструкцию в конфигурации:

route-policy PASS

pass

end-policy

То что раньше разрешалось не явно, теперь разрешается явно. Фильтр который есть, но которого по факту нет. Не знаю, думали ли о таком варианте идеологи, но сегодняшняя реальность такова что все, буквально ВСЕ примеры настроек BGP содержат вот такую конструкцию. Популярные, не популярные, учебники, воркбуки, лабораторные. Первое что выдаст Google по ссылке для настроек BGP в IOS XR будет содержать конструкцию с разрешением всего. Конечно там будет аккуратно написано, что IOS XR по умолчанию запрещает анонсы, поэтому мы их просто явно разрешим.

На сайте Cisco, то же.

Наверное, сейчас запрет по умолчанию спасёт от каких-то опечаток, когда фильтр один, а применяешь несуществующий или вообще забыл. Но неопытные (нерадивые) админы будут находить в интернете вот такие примеры, плеваться, что надо писать дополнительные 3 строчки, не вдаваясь в детали, и получать всё ту же бомбу, как если бы всё было разрешено по умолчанию.

Выход - учиться правильно, конструкция

pass all этому не способствует. Пусть в примере будет чуть больше строчек, но с конкретными префиксами и не только со словом

pass, так должно быть лучше, но это уже следующий этап борьбы, наверное.