k

Size: a a a

2020 March 22

а взлом натива

k

это прежде всего нужно знать asm

IS

а кто-то иксбокс когда-то взломал, высчитывая ключ по диффам времени исполнения сишной функции его проверки 🌚

так тоже локально ))

и реально заморочился ))

и реально заморочился ))

k

так тоже локально ))

и реально заморочился ))

и реально заморочился ))

ну а по другому никак ведь, если не локально

k

у меня к примеру системная либа, нужно защитить от взлома, ну не связываться же с сервером

BT

кастомый дикшанари

IS

Это нужно вычислить процессорное время выполнения задачи ))

AT

Каким образом при таком подходе идентифицировать клиента? Приложение работает во враждебной среде, что мешает атакующему взять этот публичный ключ и произвести запрос к серверу?

Так мы же обсуждаем как из не защищённого канала сделать защищённый... Логика работы сервера - отдельная песня.

IS

Не, это фигня )))

BT

Не, это фигня )))

ну это понятно, так, по фану)

IS

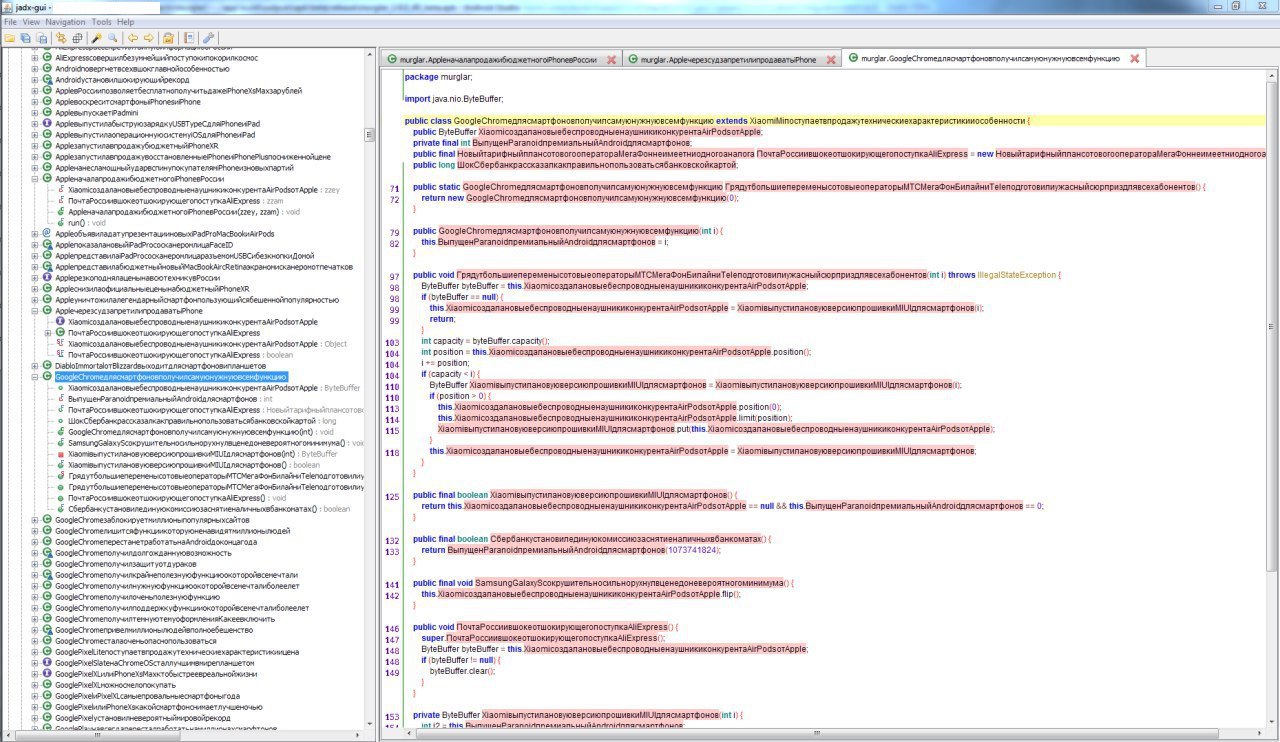

а вот когда у тебя void, for, else, while, class etc ))

BT

а вот когда у тебя void, for, else, while, class etc ))

ну вообще это фигня, так как джадкс тот же умеет переименовывать их на этапе декомпила из смали

IS

я так чуть монитор не разбил, когда нужно было разобрать другую прилку )

0

IS

ну вообще это фигня, так как джадкс тот же умеет переименовывать их на этапе декомпила из смали

Неа, не умеет )

AT

Каким образом при таком подходе идентифицировать клиента? Приложение работает во враждебной среде, что мешает атакующему взять этот публичный ключ и произвести запрос к серверу?

На iOS есть receipt по которому можно узнать когда приложение было куплено. На Android можно запросить инфо об инапе или покупке прилаги в маркете. По этим данным и понимать что юзер купил/не купил.

IS

На iOS есть receipt по которому можно узнать когда приложение было куплено. На Android можно запросить инфо об инапе или покупке прилаги в маркете. По этим данным и понимать что юзер купил/не купил.

Это на работает ))

Из-за того, что у нас андроид, можно сделать подмену сервиса ))

Из-за того, что у нас андроид, можно сделать подмену сервиса ))

AT

Это на работает ))

Из-за того, что у нас андроид, можно сделать подмену сервиса ))

Из-за того, что у нас андроид, можно сделать подмену сервиса ))

А подмену данных на серваках Google ?

IS

Сам баловался таким 😱