o

Size: a a a

2019 December 17

Там основной смысл само приложение спрятать от посторонних глаз

EB

Большое спасибо! Это как раз то что нужно. Компилятор оставил только те функции, которые экспортируются. =)

Флаг -fvisibility=hidden

Флаг -fvisibility=hidden

Ну вот и славно.

M

Там основной смысл само приложение спрятать от посторонних глаз

Но по факту получается, что никакой защиты нет. Человек может купить игру и выложить apk с obb на тот же 4pda, например.

DD

Но по факту получается, что никакой защиты нет. Человек может купить игру и выложить apk с obb на тот же 4pda, например.

Ну и ничего с этим не поделать. Можно сервер только поднять для валидации и проверять на нём, как я понимаю.

M

Да, знаю про эту библиотеку. Как я понял, эта проверка требует подключения к интернету. А для приложений, которым не требуется интернет для работы, проверку лучше делать один раз при первом запуске. Везде пишут, что она не очень надёжная. Java код легко декомпилируется. А любая проверка сводится к if else.

M

В одной статье на хабре я прочитал, что можно проверить сертификат приложения:

PackageInfo info =getPackageManager().getPackageInfo(getPackageName(), 0);

Signature[] signatures = info.signatures;

PackageInfo info =getPackageManager().getPackageInfo(getPackageName(), 0);

Signature[] signatures = info.signatures;

M

Вот она habr.com/ru/post/179487

И вот такие вопросы возникли. Может ли такой способ проверки защитить от модификации apk? Возможно ли подписать пересобранное приложение таким образом, чтобы информация в info.signatures была идентична той, что в оригинальном?

И вот такие вопросы возникли. Может ли такой способ проверки защитить от модификации apk? Возможно ли подписать пересобранное приложение таким образом, чтобы информация в info.signatures была идентична той, что в оригинальном?

o

Вот она habr.com/ru/post/179487

И вот такие вопросы возникли. Может ли такой способ проверки защитить от модификации apk? Возможно ли подписать пересобранное приложение таким образом, чтобы информация в info.signatures была идентична той, что в оригинальном?

И вот такие вопросы возникли. Может ли такой способ проверки защитить от модификации apk? Возможно ли подписать пересобранное приложение таким образом, чтобы информация в info.signatures была идентична той, что в оригинальном?

Гораздо проще запатчить взломанное приложение так чтобы проверка всегда была успешной либо совсем не работала

o

Хотя возможны варианты

2019 December 18

EB

Серебряной пули нет.

EB

Но, первые 20% усилий, дадут 80% результата. Автоматические тулзы уже взломать не смогут. Надо будет руками лезть ковырять. А это не всем надо.

EB

Можно рассматривать защиту от взлома и следующим образом. Что те кто скачали бесплатно и им понравится - потом может быть скачают за деньги или расскажут друзьям о игре, которая им понравилась. Так что надо не упустить социальный момент.

SG

Но, первые 20% усилий, дадут 80% результата. Автоматические тулзы уже взломать не смогут. Надо будет руками лезть ковырять. А это не всем надо.

Ну что в статье описано покрывает намного больше чем 80 процентов. А работы не так много. Там даже без автотулов будет довольно геморно разобраться.

SG

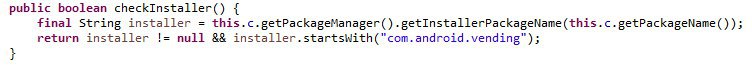

Кстати не проверял, а источник установки что выдаст при банальном копировании? Нал или возьмёт тот же источник что и при первичной установки?

M

Ну что в статье описано покрывает намного больше чем 80 процентов. А работы не так много. Там даже без автотулов будет довольно геморно разобраться.

Я бы так не сказал. Я уже писал выше, что любая проверка сводится к if else (возможно, можно что-то другое придумать, но в байт-коде всё равно будет выполняться банальная проверка - cmp там или ещё что).

Кстати, в комментариях на это указали:

>В этом случае поправить переход не менее элементарно, чем декомпилировать байт-код java.

Кстати, в комментариях на это указали:

>В этом случае поправить переход не менее элементарно, чем декомпилировать байт-код java.

M

Ну и, конечно же, нужно покрывать обращения к классам java xor-ом или чем-то ещё. И желательно использовать разные алгоритмы для каждой строки.

M

Кстати не проверял, а источник установки что выдаст при банальном копировании? Нал или возьмёт тот же источник что и при первичной установки?

Если ты про такую проверку, то она должна работать. Но я где-то читал, что возможны ситуации, когда купленное приложение либо ничего не будет возвращать, либо что-то другое.

M

Если ты про такую проверку, то она должна работать. Но я где-то читал, что возможны ситуации, когда купленное приложение либо ничего не будет возвращать, либо что-то другое.

M

И вот ещё что писали:

>Если вы используете ява функции для получения критичных данных, то весь скилл состоит в подкладывании модифицированного ява класса из сорсов андроида. Работы на пару минут времени, увы.

>Если вы используете ява функции для получения критичных данных, то весь скилл состоит в подкладывании модифицированного ява класса из сорсов андроида. Работы на пару минут времени, увы.