V

Size: a a a

2021 May 02

какая ему какая такое какое они мы какие фума я думал это ремонт стартовая анимэ фумо

АК

Ой, ты и тут есть.

VG

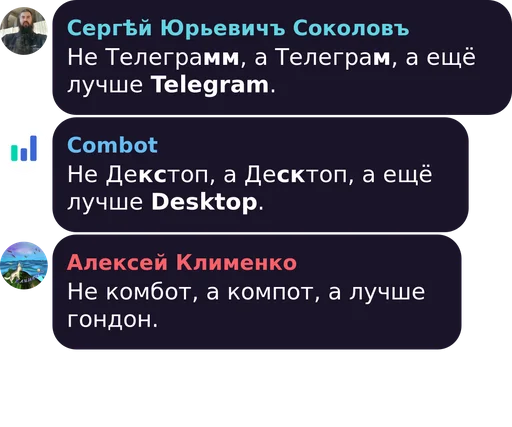

Переслано от Сергѣй Юрьевичъ Соко...

Не Телеграмм, а Телеграм, а ещё лучше Telegram.

VG

VG

Переслано от Алексей Клименко...

Не комбот, а компот, а лучше гондон.

АК

А ПОЧЕМУ ОТВЕТ ДРУГОЙ!?

VG

VG

детектор твоей дикции выключили :)

VG

еще и нижнее подчеркивание… 🙈

VT

Gott mit uns

VT

Nobiscum Deus!

VG

VG

Лучше бы в сердце была Родина. Служба Богу и служба Родине сильно отличаются.

https://t.me/Agitblog/3565https://t.me/Agitblog/3565

https://t.me/Agitblog/3565https://t.me/Agitblog/3565

VG

Коммерсантъ сегодня пишет, что сайты десятков российских банков на стандартной CMS "1С-Битрикс" имеют уязвимость, которая позволяет злоумышленникам использовать ссылки с открытыми редиректами типа https://bank.ru/redirect.php?goto=https://rublacklist.net https://bank.ru/redirect.php?goto=https://rublacklist.net Безопасники из компании StopPhish взяли с сайта ЦБ список из 358 банков, прошлись скриптом по всем сайтам, из них 140 работают на "1С-Битрикс", а 27 поддерживают открытые редиректы. Идея в том, что злоумышленники могут делать такие ссылки, рассылать их пользователям, и пользователи будут по ним переходить на фишинговые сайты, потому что их научили сначала проверять домен в ссылках, а домен правильный.

Вот здесь казахские айтишники обсуждали эту же проблему у казахского банка в 2015 году. А история с редиректами касается не только банков, а всех сайтов на этой CMS, которых в российском интернете около 13.4%. В админке "1С-Битрикс" есть настройка "Защита редиректов", у кого она отключена, у того такие редиректы работают, причем в последней версии она включена по умолчанию. На форумах пишут, что пару лет назад по умолчанию все было выключено, клиенты жаловались, а техподдержка предлагала включать.

Ну что, если вы пользователь - проверяйте ссылки не только до перехода по ним, но и после)) Если вы админ "1С-Битрикс" и редиректы для вас вообще проблема - лезьте в админки проверять, и, кстати, убедите клиентов продолжать покупать обновления безопасности, которые у Битрикс платные по подписке. А если вы безопасник - это история о том, как безопасность продукта определяется не возможностями его настраивать, а тем, как разработчик выбрал настройки по умолчанию пять версий назад.

Вот здесь казахские айтишники обсуждали эту же проблему у казахского банка в 2015 году. А история с редиректами касается не только банков, а всех сайтов на этой CMS, которых в российском интернете около 13.4%. В админке "1С-Битрикс" есть настройка "Защита редиректов", у кого она отключена, у того такие редиректы работают, причем в последней версии она включена по умолчанию. На форумах пишут, что пару лет назад по умолчанию все было выключено, клиенты жаловались, а техподдержка предлагала включать.

Ну что, если вы пользователь - проверяйте ссылки не только до перехода по ним, но и после)) Если вы админ "1С-Битрикс" и редиректы для вас вообще проблема - лезьте в админки проверять, и, кстати, убедите клиентов продолжать покупать обновления безопасности, которые у Битрикс платные по подписке. А если вы безопасник - это история о том, как безопасность продукта определяется не возможностями его настраивать, а тем, как разработчик выбрал настройки по умолчанию пять версий назад.

VG

В Москве в Театре.doc сорвали премьеру спектакля "Соседи", посвященного протестам в Беларуси

Примерно через полчаса после начала представление прервали вошедшие в зал сотрудники полиции. Они объявили, что поступил сигнал о заложенной в помещении бомбе и зал необходимо покинуть. Когда на улице актеры попытались возобновить спектакль, полиция помешала им это сделать.

Примерно через полчаса после начала представление прервали вошедшие в зал сотрудники полиции. Они объявили, что поступил сигнал о заложенной в помещении бомбе и зал необходимо покинуть. Когда на улице актеры попытались возобновить спектакль, полиция помешала им это сделать.

АК

А как «до перехода» вообще ссылку проверить?

Навести мышь что ли и всплывашку читать? И много ты там разглядишь?..

Навести мышь что ли и всплывашку читать? И много ты там разглядишь?..

VG

ну домен разглядеть можно