Доброго времени суток. Настраиваю подключение для сотрудника по VPN (L2TP+IPSec) c Windows в локальную сеть предприятия. Делаю по устаревшей статье (

mikrotik.vetriks.ru). Если в профиле пользователя указать local/remote адреса из сети предприятия, то все работает. Но я хочу не задавать каждый раз адреса подключения, а использовать пул из другой подсети. Создал правило, разрешающее forward между сетью vpn и локальной предприятия, но все равно с клиента ресурсы сети не вижу.

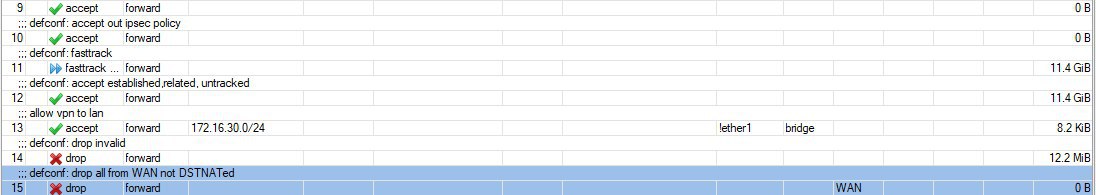

/ip firewall filter

add chain=forward action=accept src-address=172.16.30.0/24 in-interface=!ether1 out-interface=bridge comment="allow vpn to lan" log=no log-prefix=""

Правило поднял в фильтре до тех, которые дропают инвалидные форварды

П.С.