DS

Size: a a a

2020 March 27

Не совсем так, согласен. В смысле они подключаются под профилем, который по умолчанию установлен на сервере. Или радиусных клиентов можно жестко привязать к профилю?

при использовании RADIUS only-one оперделяется на нем

DS

И еще один непонятный момент. На сервере указан профиль (скрин выше), в нем при UpDown прописаны скрипты. Это для радиусных клиентов. Для других удаленных объекто заведен другой профиль и соответствующие сикреты. Но все равно при подключении выполняется этот скрипт, хотя привязаны к профилю без скрипта

UPD: получается, что выполняется скрипт Up/Down из профиля, которому привязан сикрет и еще из профиля, установленного в /interface l2tp-server server

Чертовщина какая-то

UPD: получается, что выполняется скрипт Up/Down из профиля, которому привязан сикрет и еще из профиля, установленного в /interface l2tp-server server

Чертовщина какая-то

l2tp - это тот же ppp, поэтому так

Д

l2tp - это тот же ppp, поэтому так

Не совсем понял. То есть в любом случае обрабатывается оба профиля?

DS

Не совсем понял. То есть в любом случае обрабатывается оба профиля?

да

Д

Интересно. В первом профиле (который указан на сервере) кроме всего еще и адреса выдаются из пула, во втором - нет. И работает корректно

DS

Интересно. В первом профиле (который указан на сервере) кроме всего еще и адреса выдаются из пула, во втором - нет. И работает корректно

сначала будет обработан ppp-profile, затем тот который в l2tp - ИМХО, я вот только не понимаю зачем его задавать в ppp secret профиль ;)

Д

сначала будет обработан ppp-profile, затем тот который в l2tp - ИМХО, я вот только не понимаю зачем его задавать в ppp secret профиль ;)

Интересно. Думаю, стоит задать вопрос разрабам. Спасибо за помощь!

SN

я бы рекомендовал - удалить все что делали сами, оставить только default

в default profile - добавить 3des / в default proposal - добавить 3des

пробовать

в default profile - добавить 3des / в default proposal - добавить 3des

пробовать

Итак. Попробовал, с одним лишь исключением. Трогать default profile и default proposal не стал, а создал их копии, так как default мне нужен для уже одного имеющегося l2tp подключения, работу которого не хотелось трогать.

В итоге получил такие настройки...

Результат такой же как и был ранее...

В итоге получил такие настройки...

interface l2tp-client print

1 name="l2tp-out2" max-mtu=1450 max-mru=1450 mrru=disabled connect-to=101.209.216.33 user="user" password="password"

profile=default-encryption keepalive-timeout=60 use-ipsec=no ipsec-secret="secret" allow-fast-path=no add-default-route=no dial-on-demand=no

allow=pap,chap,mschap1,mschap2

ip ipsec profile print

0 * name="default" hash-algorithm=sha1 enc-algorithm=aes-128,3des dh-group=modp2048,modp1024 lifetime=1d proposal-check=obey nat-traversal=yes dpd-interval=2m

dpd-maximum-failures=5

1 name="profile1" hash-algorithm=sha1 enc-algorithm=aes-128,3des dh-group=modp2048,modp1024 lifetime=1d proposal-check=obey nat-traversal=yes dpd-interval=2m

dpd-maximum-failures=5

ip ipsec profile print

0 * name="default" hash-algorithm=sha1 enc-algorithm=aes-128,3des dh-group=modp2048,modp1024 lifetime=1d proposal-check=obey nat-traversal=yes dpd-interval=2m

dpd-maximum-failures=5

1 name="profile1" hash-algorithm=sha1 enc-algorithm=aes-128,3des dh-group=modp2048,modp1024 lifetime=1d proposal-check=obey nat-traversal=yes dpd-interval=2m

dpd-maximum-failures=5

ip ipsec identity print

0 peer=peer1 auth-method=pre-shared-key secret="secret" generate-policy=no

ip ipsec peer print

0 name="peer1" address=101.209.216.33/32 local-address=47.239.26.33 profile=profile1 exchange-mode=main send-initial-contact=yes

/ip ipsec policy

add dst-address=101.209.216.33/32 peer=peer1 sa-dst-address=101.209.216.33 sa-src-address=47.239.26.33 src-address=47.239.26.33/32 tunnel=yes

Результат такой же как и был ранее...

DS

Итак. Попробовал, с одним лишь исключением. Трогать default profile и default proposal не стал, а создал их копии, так как default мне нужен для уже одного имеющегося l2tp подключения, работу которого не хотелось трогать.

В итоге получил такие настройки...

Результат такой же как и был ранее...

В итоге получил такие настройки...

interface l2tp-client print

1 name="l2tp-out2" max-mtu=1450 max-mru=1450 mrru=disabled connect-to=101.209.216.33 user="user" password="password"

profile=default-encryption keepalive-timeout=60 use-ipsec=no ipsec-secret="secret" allow-fast-path=no add-default-route=no dial-on-demand=no

allow=pap,chap,mschap1,mschap2

ip ipsec profile print

0 * name="default" hash-algorithm=sha1 enc-algorithm=aes-128,3des dh-group=modp2048,modp1024 lifetime=1d proposal-check=obey nat-traversal=yes dpd-interval=2m

dpd-maximum-failures=5

1 name="profile1" hash-algorithm=sha1 enc-algorithm=aes-128,3des dh-group=modp2048,modp1024 lifetime=1d proposal-check=obey nat-traversal=yes dpd-interval=2m

dpd-maximum-failures=5

ip ipsec profile print

0 * name="default" hash-algorithm=sha1 enc-algorithm=aes-128,3des dh-group=modp2048,modp1024 lifetime=1d proposal-check=obey nat-traversal=yes dpd-interval=2m

dpd-maximum-failures=5

1 name="profile1" hash-algorithm=sha1 enc-algorithm=aes-128,3des dh-group=modp2048,modp1024 lifetime=1d proposal-check=obey nat-traversal=yes dpd-interval=2m

dpd-maximum-failures=5

ip ipsec identity print

0 peer=peer1 auth-method=pre-shared-key secret="secret" generate-policy=no

ip ipsec peer print

0 name="peer1" address=101.209.216.33/32 local-address=47.239.26.33 profile=profile1 exchange-mode=main send-initial-contact=yes

/ip ipsec policy

add dst-address=101.209.216.33/32 peer=peer1 sa-dst-address=101.209.216.33 sa-src-address=47.239.26.33 src-address=47.239.26.33/32 tunnel=yes

Результат такой же как и был ранее...

уберите пароль - пропишите его в identity для конкретного пира (увидел - прописан)

и где proposal ?

/ip ipsec policy tunnel=no

/system logging add topics=ipsec,!debug

и где proposal ?

/ip ipsec policy tunnel=no

/system logging add topics=ipsec,!debug

SR

в связи с переходом на удаленку, как сделать так, что бы когда пользователь подключившись по ВПН и обратившись к своему выключенному ПК в офисе по РДП, тот ПК включался? :) на микротике (+ есть сервер linux)

SN

уберите пароль - пропишите его в identity для конкретного пира (увидел - прописан)

и где proposal ?

/ip ipsec policy tunnel=no

/system logging add topics=ipsec,!debug

и где proposal ?

/ip ipsec policy tunnel=no

/system logging add topics=ipsec,!debug

Так и сделано. Там же пароль задизейблен в интерфейсе, а в identities он прописан.

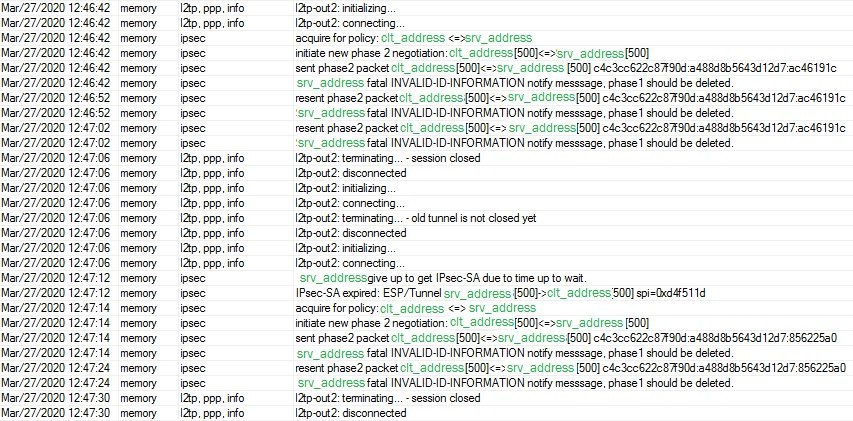

Дебаг ipsec включен, так же включен дебаг l2tp. Скрин логов делался уже с включенным их логированием. Туннельный режим сейчас попробую отключить...

Дебаг ipsec включен, так же включен дебаг l2tp. Скрин логов делался уже с включенным их логированием. Туннельный режим сейчас попробую отключить...

DS

Sergey R.

в связи с переходом на удаленку, как сделать так, что бы когда пользователь подключившись по ВПН и обратившись к своему выключенному ПК в офисе по РДП, тот ПК включался? :) на микротике (+ есть сервер linux)

ppp-up скрпит с wake-on-lan (правда как вы связку будете поддерживать vpn-acc - workstation, не очень понятно)

SR

спасибо, тоже вариант

SN

уберите пароль - пропишите его в identity для конкретного пира (увидел - прописан)

и где proposal ?

/ip ipsec policy tunnel=no

/system logging add topics=ipsec,!debug

и где proposal ?

/ip ipsec policy tunnel=no

/system logging add topics=ipsec,!debug

Убрал галочку с режима туннеля. Результат в логах такой же.

DS

ну все только страдать :)

DS

INVALID_ID_INFO - неверная конфигурация peer-а

SN

INVALID_ID_INFO - неверная конфигурация peer-а

Я так понимаю, об этом Микротику сообщает сервер, верно?

DS

Убрал галочку с режима туннеля. Результат в логах такой же.

proposal то где ?

SN

proposal то где ?

В смысле, он на месте.