VM

Size: a a a

2021 May 02

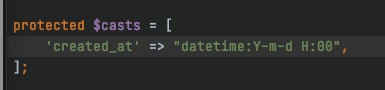

и dates

🎃

deprecated

E

По всякому пробую по примерам из гугла

E

Не выходит

VM

PK

return $model->updated_at->toDateTimeString();PK

используй

toDateTimeString()EG

А вот ответ на ваш вопрос автора framework, если документации не достаточно.

https://github.com/laravel/ideas/issues/1940

https://github.com/laravel/ideas/issues/1940

E

Готово! Лайк!

AS

Ребят, подскажите плз, кто-нибудь сталкивался с подобным?

Вторую ночь подряд заваливает приложение на Ларе запросами типа:

https://site.ru/api/catalog?filter[title]=nessus_was_textxhqmyhz8&filter[year]=)';waitfor delay '0:0:0'-- '&filter[year]=0

https://site.ru/api/catalog?sort[column]=title&sort[order]=asc/?IO.popen('cat /etc/passwd').read

https://site.ru/api/catalog?filter[title]=nessus_was_textxhqmyhz8&filter[year]=-1756" or "1"="1" -- +&sort[column]=title&sort[order]=asc

https://site.ru/api/catalog?filter[title]=nessus_was_textxhqmyhz8&filter[year]=10002'+(select '1','2')+'1&sort[column]=title&sort[order]=asc

и ещё пару тысяч похожих запросов с различными вариациями значений переменных..

Как понимаю, пытаются инъекцию сделать, либо просто щупают через сканнер уязвимостей?(Нагуглил прогу nessus scanner (упоминается в запросах))?

Второй вопрос:

У меня значения их этих переменных попадают в "подготовленные запросы"..

Если везде используются подготовленные запросы с bind переменными - волноваться не стоит?

Вторую ночь подряд заваливает приложение на Ларе запросами типа:

https://site.ru/api/catalog?filter[title]=nessus_was_textxhqmyhz8&filter[year]=)';waitfor delay '0:0:0'-- '&filter[year]=0

https://site.ru/api/catalog?sort[column]=title&sort[order]=asc/?IO.popen('cat /etc/passwd').read

https://site.ru/api/catalog?filter[title]=nessus_was_textxhqmyhz8&filter[year]=-1756" or "1"="1" -- +&sort[column]=title&sort[order]=asc

https://site.ru/api/catalog?filter[title]=nessus_was_textxhqmyhz8&filter[year]=10002'+(select '1','2')+'1&sort[column]=title&sort[order]=asc

и ещё пару тысяч похожих запросов с различными вариациями значений переменных..

Как понимаю, пытаются инъекцию сделать, либо просто щупают через сканнер уязвимостей?(Нагуглил прогу nessus scanner (упоминается в запросах))?

Второй вопрос:

У меня значения их этих переменных попадают в "подготовленные запросы"..

Если везде используются подготовленные запросы с bind переменными - волноваться не стоит?

RG

просто бот заскочил и пробивает дыры или кто-то целенаправлено тебя хочет ломануть, если через bind, то всё ок

E_

Ребят есть кто использует dewilbox на винде ? Подскажите как стабильно работает и сильно ли нужно потрахаться что б его на винде завести ?

Ц

Хорошая штука

E_

Ее получается лучше использовать?

KN

Я юзал год-два назад - мне понравилось

KN

Если знаешь докер - одна фигня все

E_

Просто я сейчас опенсервер использую и в некоторых моментах там прям больно