Size: a a a

2018 April 01

Какой сегодня день? А сегодня день геолога! Всех геологов с праздником. Остальным тоже не возбраняется принять.

2018 April 02

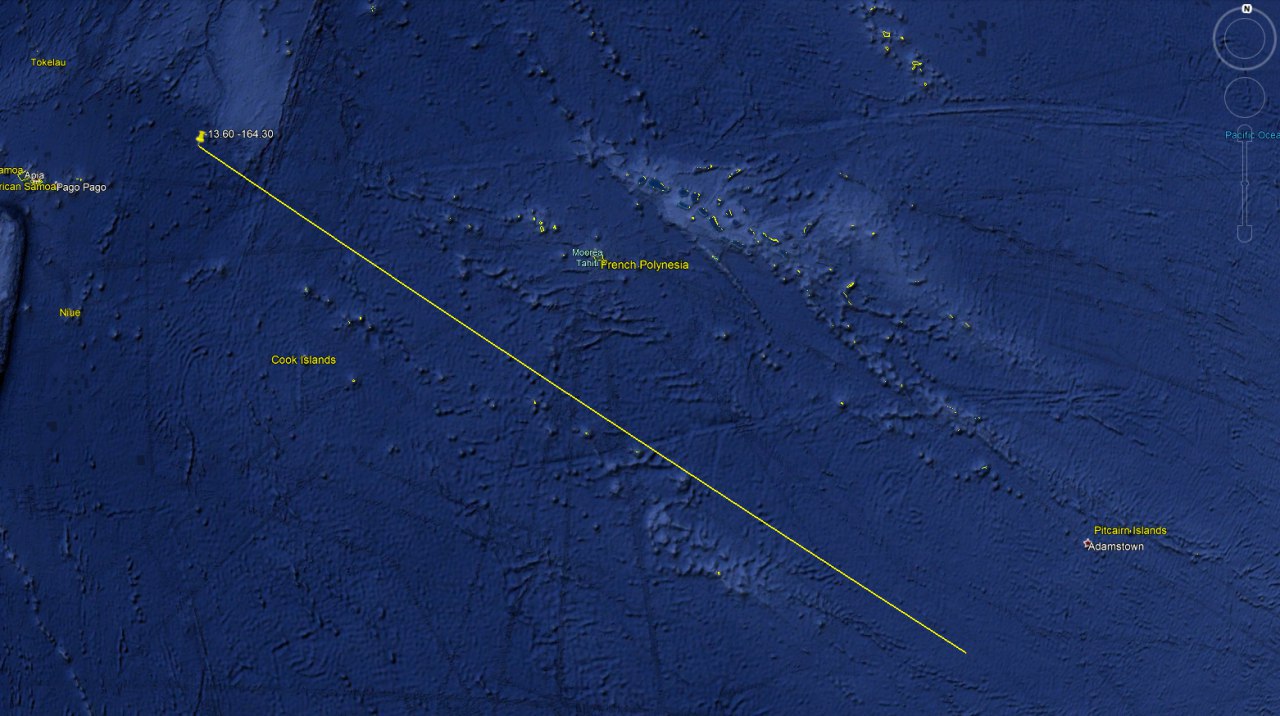

В итоге китайцы не попали НИКУДА. Точнее, попали в самую середину "никуда". В 08:15 по пекинскому времени (03:15 мск) китайская орбитальная станция «Тяньгун-1» вошла в плотные слои атмосферы над центральными и южными районами Тихого океана, сообщает Китайское национальное космическое агентство. Разве что Тонга, Таити да остров Питкэрн что-нибудь успели заметить на дальнем горизонте.

Примерная траектория падения

2018 April 05

Тяжелые будни украинских аутсорсеров. Пока скандал не устроила - давали писать одни json

История девушки в айти. Знакомо, наверное, женщинам не только в айти: https://www.facebook.com/mariya.alexova/posts/2047754722165511

Иранская тетка, стрелявшая в YouTube, возненавидела компанию после ужесточения цензурных политик в феврале этого года. Ей убрали рекламу из видео про качание пресса. Источник - ее отец сказал местной прессе.

2018 April 09

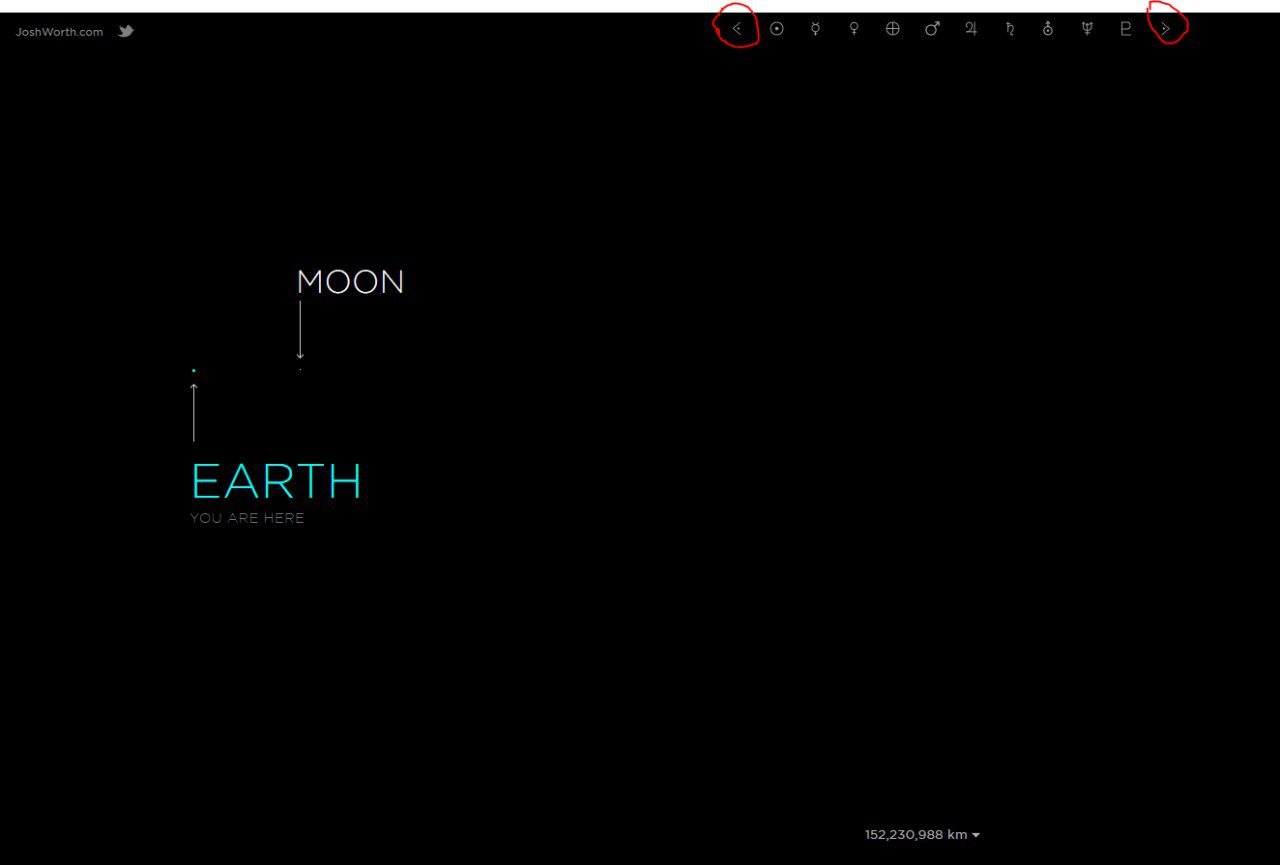

Карта Солнечной вселенной в РЕАЛЬНОМ масштабе. Диаметр Луны == 1 пиксел экрана

http://joshworth.com/dev/pixelspace/pixelspace_solarsystem.html

http://joshworth.com/dev/pixelspace/pixelspace_solarsystem.html

Не вздумайте прокручивать карту вручную мышью. Рука воспалится и отвалится. Наверху есть две кнопочки "вперед"-"назад". Только ими и пользуйтесь.

2018 April 10

Выражение "Силиконовая тайга" я придумал в 2000 году и даже домен забил. Потом его ассоциация офшорных програмеров купила за скромную сумму. Потом - не помню куда оно делось.

Глава Сибирского отделения РАН - Путину: Слово «долина» у нас уже занято, но вот «Силиконовую тайгу» мы за десять лет гарантируем в Сибири сделать

2018 April 11

Прошла хакерская атака через документы Word с использованием уязвимости, запатченной еще в прошлом году. Уникален первый этап вторжения:

If a victim opens the malicious first stage document, Microsoft Word makes an HTTP request to download the object pointed to by the URL and renders it within the document,” according to Menlo Security. In the case of the rogue document, the TinyURL points to command-and-control (C2) server domains located in France and the United States that download a malicious RTF file.

https://threatpost.com/word-attachment-delivers-formbook-malware-no-macros-required/131075/

Интересно, что эта уязвимость до 2003 Офиса, по-видимому, отсутствовала. Причем она и в других документах есть - PPTX упоминается.

https://securityonline.info/cve-2017-8570-office-remote-code-execution-vulnerability/

В любом случае, низкий человек открывает все документы, полученные по почте, но благородный муж открывает лишь те, что пришли из доверенных источников и ожидаемы, а совершенномудрый вовремя ставит патчи.

If a victim opens the malicious first stage document, Microsoft Word makes an HTTP request to download the object pointed to by the URL and renders it within the document,” according to Menlo Security. In the case of the rogue document, the TinyURL points to command-and-control (C2) server domains located in France and the United States that download a malicious RTF file.

https://threatpost.com/word-attachment-delivers-formbook-malware-no-macros-required/131075/

Интересно, что эта уязвимость до 2003 Офиса, по-видимому, отсутствовала. Причем она и в других документах есть - PPTX упоминается.

https://securityonline.info/cve-2017-8570-office-remote-code-execution-vulnerability/

В любом случае, низкий человек открывает все документы, полученные по почте, но благородный муж открывает лишь те, что пришли из доверенных источников и ожидаемы, а совершенномудрый вовремя ставит патчи.

Лайфхак: "Узнать, кто тебя забанил в Фейсбуке"

1. Увидеть в публичном посте френда счетчик комментов больше того, что открывается.

2. Открыть окно "Режим инкогнито".

3. Перепастить в него прямую ссылку на пост.

4. Раскрыть комменты и увидеть неведимок.

5. (опционально) Спросить себя "А кто, собственно, эти люди?"

1. Увидеть в публичном посте френда счетчик комментов больше того, что открывается.

2. Открыть окно "Режим инкогнито".

3. Перепастить в него прямую ссылку на пост.

4. Раскрыть комменты и увидеть неведимок.

5. (опционально) Спросить себя "А кто, собственно, эти люди?"

2018 April 13

По случаю блокировки Телеграма редакционная политика "Земля, я Кедр" никаких изменений не претерпит. Поскольку я убежден, что любой из наших читателей способен сам лично и легко настроить себе vpn на любой платформе. Ура!

В РХТУ участие в ярмарке работодателей - 40000 рублей. Подумал, что не знаю, на каких условиях участвуют работодатели других университетов мира.

https://www.facebook.com/alexander.polejaev/posts/1887475734596339

https://www.facebook.com/alexander.polejaev/posts/1887475734596339

2018 April 14

Вы уже завели себе новый мессенджер?

anonymous poll

Нет. Telegram foreva. VPN & socks5 rulezz – 46

👍👍👍👍👍👍👍 87%

Да. WeChat – 3

▫️ 6%

Да. TamTam – 3

▫️ 6%

Да. Whatsapp – 1

▫️ 2%

Да. Signal

▫️ 0%

Да. Zello

▫️ 0%

Да. ICQ

▫️ 0%

Да. Другой мессенджер

▫️ 0%

👥 53 people voted so far.

anonymous poll

Нет. Telegram foreva. VPN & socks5 rulezz – 46

👍👍👍👍👍👍👍 87%

Да. WeChat – 3

▫️ 6%

Да. TamTam – 3

▫️ 6%

Да. Whatsapp – 1

▫️ 2%

Да. Signal

▫️ 0%

Да. Zello

▫️ 0%

Да. ICQ

▫️ 0%

Да. Другой мессенджер

▫️ 0%

👥 53 people voted so far.

2018 April 15

Моя колонка ко Дню Космонавтики. Про три альтернативных реальности, где его бы не было - и которые не стали реальными по чистой и ничтожной случайности.

https://www.gazeta.ru/comments/2018/04/13_a_11716141.shtml

https://www.gazeta.ru/comments/2018/04/13_a_11716141.shtml

2018 April 16

Обнаружил VPN с немалой скидкой — $23 за 3 года. Дешевле только личный VPN на трехлетнем Ажур-промо. Интересу ради купил и поставил клиент для винды и экстеншен для хрома. Кратко: на виндах грузит проц со включенным firewall - постоянно и заметно, а с отключенным - вообще неприметен. А вот экстеншен для хрома, хотя и режет рекламу лучше ublock, но проц грузит сразу так, что маманегорюй. Так что лучше его не включать.

https://stacksocial.com/sales/3-year-windscribe-vpn

https://stacksocial.com/sales/3-year-windscribe-vpn

Обращаю внимание, что самый эффективный способ наладить VPN на дому - это к личному или купленному серверному VPN прикрутить DD-WRT. Но выбираю роутер, обратите внимание, что OpenVPN есть только в самой hi-end прошивке - VPN edition. А она ставится только на роутеры, где по минимуму 8 мегов. Поэтому, прежде чем выберете роутер, который будете перепрошивать - проверьте спеки. Продавцы их часто прячут фиг знает где. Кроме того, пробейте конкретную модель и билд по базе dd-wrt.

https://www.dd-wrt.com/site/support/router-database

Часто модель одна, а железка от версии к версии может сменить не только спеки, но и мамку с процем. И может так быть, что на ранние модели встанет сразу, а на поздние - фиг. Вообще, отдавайте предпочтение старым и проверенным устройствам перед новейшими. Если все это уже совсем сложно - вот обсуждение более-менее проверенных рабочих лошадок.

https://www.dd-wrt.com/forum/viewtopic.php?t=308917&sid=a06dd65ee955d76a98c57a43336738ce

https://www.dd-wrt.com/site/support/router-database

Часто модель одна, а железка от версии к версии может сменить не только спеки, но и мамку с процем. И может так быть, что на ранние модели встанет сразу, а на поздние - фиг. Вообще, отдавайте предпочтение старым и проверенным устройствам перед новейшими. Если все это уже совсем сложно - вот обсуждение более-менее проверенных рабочих лошадок.

https://www.dd-wrt.com/forum/viewtopic.php?t=308917&sid=a06dd65ee955d76a98c57a43336738ce